Microsoft Office 远程代码执行漏洞(CVE-2022-30190)风险提示

时间 : 2022年05月31日 来源: 安天CERT

1.概述

近日,安天CERT监测到一个新型Microsoft Office远程代码执行漏洞(CVE-2022-30190),目前在开源代码平台已存在该漏洞的验证代码。攻击者可利用恶意Office文件中的远程模板功能从远程网络服务器获取恶意HTML文件,通过微软支持诊断工具(Microsoft Support Diagnostic Tool,MSDT)执行恶意PowerShell代码。该漏洞在宏被禁用的情况下,仍然可以调用MSDT执行恶意代码。并且当恶意文件另存为RTF格式时,还可以通过Windows资源管理器中的预览窗格触发此漏洞的调用,无需执行也可以在目标机器上执行任意代码。

该漏洞影响范围非常广泛,目前官方未发布修复补丁,建议安天智甲用户尽快升级终端防病毒软件,其他用户请参见章节4进行防范。安天智甲终端防御系统(IEP)可以实现对此漏洞的有效防御。

2.安天产品解决方案

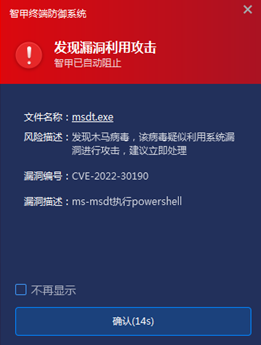

经过验证,安天智甲终端防御系统可以对利用该漏洞的攻击行为进行有效防御。智甲可实时监控本地进程启动行为,针对该漏洞,智甲监控到Office启动msdt.exe程序后,会自动采集该行为执行参数,并判断该参数是否与漏洞利用特征相匹配,如果匹配会立即阻止msdt.exe的启动行为,并且会将告警信息上报管理中心供安全运维人员查看。

图2-1 安天智甲为用户终端提供有效防护

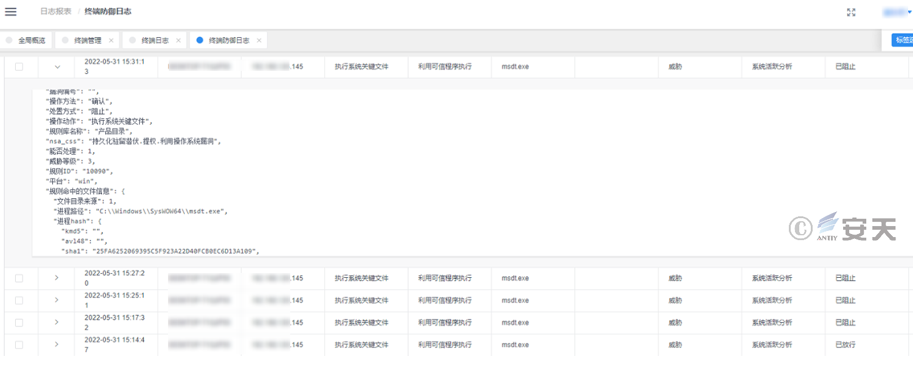

安天智甲终端防御系统可为管理人员提供统一管理中心,会对安全事件的详细信息进行展示,包括资产信息、文件信息、事件详情、处置结果等。安全运维人员使用管理中心可以实现对网内安全事件的集中查看、分析和处置,而无需在用户终端操作,极大地提高安全运维工作的效率。

图2-2 安天智甲终端防御系统针对此漏洞的管理中心报警信息

3.漏洞影响范围

目前难以全面统计该漏洞影响的Office版本,微软官方尚公布该漏洞波及的具体范围。经安天CERT分析人员验证,确认受该漏洞影响的版本如下:

Microsoft Office 2013 Service Pack 1 (64-bit edition)

Microsoft Office 2013 Service Pack 1 (32-bit edition)

Microsoft Office 2016 (64-bit edition)

Microsoft Office 2016 (32-bit edition)

Microsoft Office LTSC 2021 for 32-bit edition

Microsoft Office LTSC 2021 for 64-bit edition

4.排查方法、缓解措施

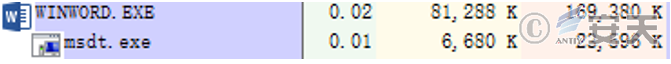

用户可通过查看Microsoft Office父进程下是否创建msdt.exe子进程,以判断文档是否包含该漏洞。

图4-1 Microsoft Word父进程下创建的msdt.exe子进程

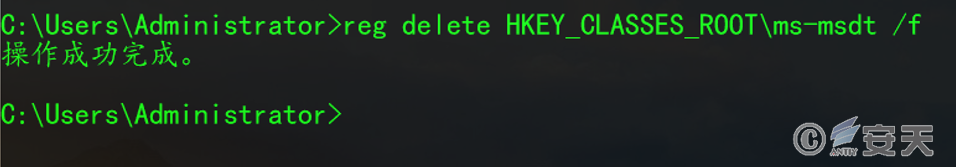

截止本报告发布时,安天CERT分析人员尚未发现微软对该漏洞发布相应补丁,建议参考微软官方给出的防护建议:禁用MSDT URL协议可防止故障排除程序作为链接启动,包括整个操作系统的链接。具体操作步骤如下:

1. 以管理员身份运行命令提示符。

2. 备份注册表项,执行命令:“reg export HKEY_CLASSES_ROOT\ms-msdt 指定文件名称”。

3. 执行命令:“reg delete HKEY_CLASSES_ROOT\ms-msdt /f”。执行截图如下:

图4-2 执行截图

如需将该协议恢复使用,可进行如下操作:

1. 以管理员身份运行命令提示符;

2. 备份注册表项后,执行命令:“reg import 指定文件名称”。

5.安天观点及风险提示

受本次漏洞影响的Office版本目前不便统计,且暂无官方补丁,由此判断:该漏洞后续被利用的可能性较大。鉴于本次漏洞影响十分广泛且危害较大,安天CERT给出下列建议:

1. 谨慎下载及打开来源不明或内容可疑的文档;

2. 关闭资源管理器的文件内容预览功能;

3. 更新终端防病毒程序(及)病毒库;

4. 禁用ms-msdt功能,并取消对应的rtf文件类型关联。