【“挖矿”威胁治理】探海提升流量侧威胁洞见(附案例)

时间:2022年04月27日 来源:安天

本期为《安天 “挖矿”威胁治理专题》第三期《探海提升流量侧威胁洞见》:通过对安天探海威胁检测系统应对“挖矿”威胁时,在流量侧针对恶意通信、矿池地址、挖矿程序的多重检测与联动处置能力,以及产品优势介绍,结合场景案例,分享如何基于流量侧持续监测有效提升“挖矿”威胁治理。

挖矿威胁治理

专题三:【“挖矿”威胁治理】探海提升流量侧威胁洞见(附案例)

1.持续监测·提升“挖矿”威胁治理检测能力

探海综合运用多重检测机制,可从流量侧对“挖矿”行为进行持续监测和分析,检测机制包括挖矿程序检测、挖矿通信行为检测、挖矿IOC威胁情报检测;从数据流、网络行为、文件等多层次多维度对“挖矿”威胁进行有效分析。

同时,可联动“安天追影威胁分析系统”进行深度分析,有效检出特种木马、变种木马和未知木马;联动“安天智甲终端防御系统”和防火墙对“挖矿”活动进行及时处置,达成“挖矿”威胁的全面检测及治理。

1.1 挖矿程序检测

探海依托安天20余年专业反病毒经验与能力积累,可精准告警“挖矿”木马;基于载荷还原检测技术,支持还原并检测邮件中的附件、URL,有效检出钓鱼恶意附件、钓鱼URL等“挖矿”威胁初始访问行为。

即使文件采取了压缩、加壳等新行为规避,也能及时发现下载、站点托管下载器等行为,有效发现“挖矿”木马的防御规避行为。

1.2 挖矿通信行为检测

探海基于“挖矿”活动的通信协议特征,可有效发现网内远控活动迹象。在威胁情报滞后的情况下,也能有效检出“挖矿通信”行为。

同时,可根据“挖矿协议”检测不同阶段的“挖矿”行为,主要包括:登陆矿池行为、获取挖矿任务、提交挖矿进度、链接钱包等。支持对网内的TCP SYN、ICMP扫描等扫描行为的发现,检测包括“挖矿”活动在内的侦查、扫描行为;支持对弱口令暴力破解等方式进行的强力攻击检测,发现账户入侵行为;支持各类远程执行漏洞利用行为检测,发现“挖矿”木马的执行、提权等活动行为;并对横向移动过程中的主机发现行为、端口扫描行为、暴力密码猜解进行检测,有效发现此类横向移动传播方式。

1.3 挖矿IOC威胁情报检测

探海基于“挖矿”木马的命令与控制地址情报库,可识别网内尝试连接“矿池地址”和“挖矿木马远控地址”的行为,目前支持检测多种“挖矿木马家族”,如Keylogger、Plugx、Dropper等;支持的“挖矿”木马情报类型包括“挖矿木马家族”使用的URL、IP、C2/矿池域名等;可有效检测“挖矿”木马的命令与控制常用技术,及时发现“挖矿”活动行为。

1.4 联动处置“挖矿”木马

针对“挖矿”木马的处置,探海主要包括以下几点联动处置方式:

1)联动追影:深度分析,发现未知

可联动追影对探海还原的恶意文件进行深度分析,及时发现“挖矿”木马的虚拟化/沙箱逃逸、漏洞规避防御等行为,有效检出特种木马、变种木马和未知木马。同时,追影自动化生成的C2等情报规则可反馈到探海中,增强探海对未知“挖矿”木马的发现能力。

2)联动智甲,协助取证,快速处置

根据探海威胁事件告警定位失陷主机,可联动智甲完成终端侧的取证及处置。同时,追影的C2情报等规则可同步到智甲进行终端侧“挖矿”木马的全面查杀,快速清除网内“挖矿”威胁。

3)联动防火墙,及时阻断,降低损失

通过联动防火墙,可有效阻断内网主机与矿池域名进行通信行为,及时止损。

2.三大优势,直击“挖矿”威胁治理实际痛点

2.1 多层次多维度检测,“挖矿”威胁有效发现

探海支持从数据流、网络行为、文件等多个层次对“挖矿”活动进行检测,综合运用AVL、行为检测、威胁情报、模型分析、关联分析等多种检测手段,对处于不同攻击阶段的“挖矿”行为进行精准检测与告警,包括但不限于网络扫描探测、远程漏洞利用、攻击载荷投放、僵尸网络活动等“挖矿”威胁攻击行为。可高准确率、低误报率的,快速发现“挖矿”威胁。

2.2 细粒度全要素留存,“挖矿”威胁有效分析

基于流量侧海量的威胁线索,如何做到有效溯源分析,是网络安全检测重要的一环。区别于全流量缓存记录的方式,探海基于流量侧的细粒度协议解析和还原,支持对网络元数据、应用层传输要素、载荷对象要素等信息进行全要素留存,为“挖矿”威胁攻击溯源提供更精准更全面的威胁线索。

同时,基于恶意代码传播关系、命令与控制关系、恶意文件关联等维度,进行网络侧威胁事件自动化关联分析,可更有效的支撑安全分析人员进行威胁研判、追踪溯源,提高“挖矿”威胁攻击分析效率。

2.3 多产品间协同联动,“挖矿”威胁有效处置

探海可无缝与智甲、追影等产品进行协同联动,系统构建网络侧和终端侧纵深防护体系,有效应对内网场景、远程接入场景、外部访问场景下,“挖矿”木马进驻系统或横向移动的行为。

案例附录:教育行业“挖矿”威胁治理场景价值

一、及时发现威胁

在一次校园网重保期间,探海在流量侧检测到50+台主机访问已知的矿池域名或访问相关C2域名(见表1),共7万+起“挖矿”威胁事件告警(见图1),持续多日检出“LaofuMiner ‘挖矿’木马”、“NRSMiner‘挖矿’僵尸网络”等多种“挖矿”威胁。安全分析人员通过探海目标审计功能(见图2)对校园网内“挖矿流量”进行全流量溯源取证,确认20+台主机存在执行获取任务、回传任务的“挖矿”行为,根据钱包地址获取到6台主机在“挖矿”门罗币(见图3至5)。

表1:检出矿池域名与攻击次数统计(部分)

|

探海检出结果 |

检出域名 |

攻击次数 |

|

Trojan/Win32.NSAGluptebaMiner(RAT) |

t.awcna.com |

549 |

|

Trojan/Win32.LaofuMiner(RAT) |

t.tr2q.com |

1207 |

|

Trojan/Win32.WatchBogMiner(RAT) |

sadan666.xyz |

18 |

|

Trojan/Win32.NRSMiner(RAT) |

null.exhauest.com state.codidled.com take. exhauest.com |

71044 |

|

Trojan/Win32.MsraMiner(RAT) |

tsk.tknuv.com |

3062 |

|

Trojan/Win32.StartMiner(RAT) |

pool.supportxmr.com |

1058 |

图1:威胁事件告警,定位失陷主机

图2:目标审计

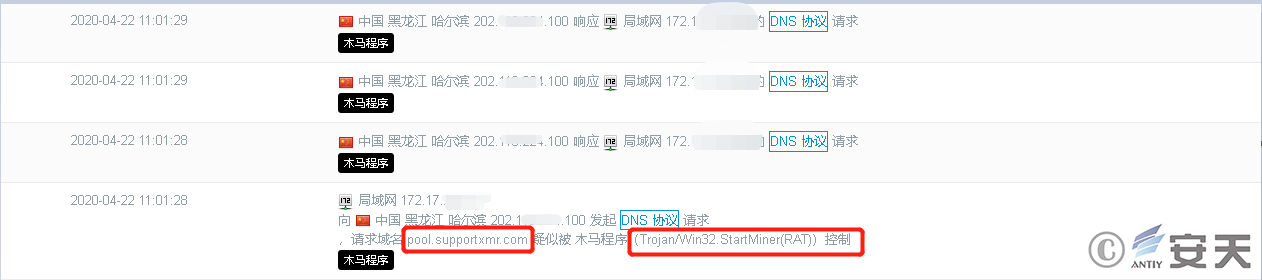

图3:涉及主机存在的异常网络行为

图4:获取任务,回传任务进度

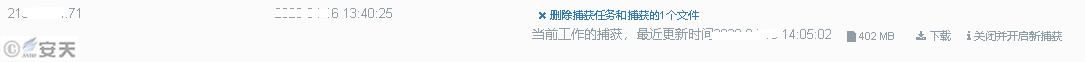

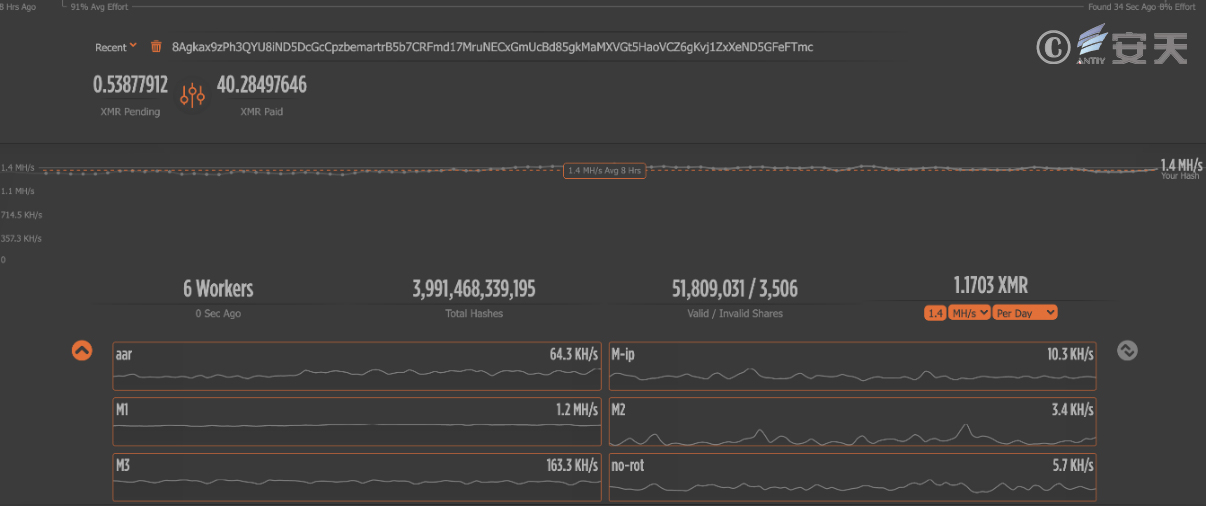

图5:根据钱包地址获取到6台主机在挖门罗币

二、快速联动处置

联动智甲协助用户完成了20+台主机侧“挖矿”木马的查杀;同时联动防火墙对相关矿池域名进行阻断处理,阻断内网主机与矿池域名进行数据交换行为,成功处置了校园网内感染的“挖矿”木马。

三、高效溯源反制

基于对网络元数据、应用层传输要素、载荷对象要素等信息的全要素留存,恶意代码传播关系、命令与控制关系、恶意文件关联等维度的网络侧威胁事件自动化关联分析,以及威胁事件日志及目标审计功能,有效地支撑了安全分析人员对该次“挖矿”活动的全面威胁研判与追踪溯源。

最终,高效的帮助了用户回溯分析“挖矿”威胁攻击行为、还原攻击路径、分析感染影响状况,并及时修复了相关安全漏洞,避免主机被再次植入挖矿程序;做到了把“挖矿”活动“找出来”和“赶出去”,实现了对“挖矿”威胁的反制。

通过三篇专题文章,我们向大家介绍了以“端点统管、持续监测、情报驱动、协同响应”为总体思路的安天“挖矿”威胁治理方案,详细介绍了端点侧、流量测的防护策略,并分享了实际场景的案例。

近期,安天将以短视频形式推出具体处置阶段的“挖矿”威胁防护实操指南,并提供防护手册,敬请期待!