通过盗版系统镜像资源传播的剪贴板劫持器分析

时间 : 2023年06月27日 来源: 安天CERT

1.概览

近期,安天CERT监测到通过镜像下载站传播的攻击活动。攻击者将Torrent资源投放至Windows操作系统镜像下载站中,诱导用户安装使用看似纯净的系统。实际上,攻击者事先将恶意文件隐藏于指定路径中,通过计划任务实现自启动,并利用EFI系统分区规避安全产品的检测,最终执行剪贴板劫持器以盗取加密货币。

EFI系统分区中包含操作系统的引导加载程序及相关文件,该分区在Windows系统中一般是不可见的,且安全产品通常不会对EFI分区中的文件进行扫描。在此次攻击活动中,攻击者利用恶意软件挂载EFI系统分区并将其余恶意文件复制到该分区中,以此规避安全产品的检测。

攻击者可以隐蔽地将恶意软件植入系统中,将其封装成镜像文件投放至各种下载站中。用户应提高安全意识,避免从非官方途径获取系统镜像资源,看似安全的免费资源中可能存在安全隐患。

表 1 1 攻击活动概览

|

攻击活动概览 |

说明 |

|

主要传播方式 |

镜像下载站 |

|

针对系统 |

Windows操作系统 |

|

主要特点 |

利用系统镜像传播恶意软件; 利用EFI系统分区规避安全产品检测 |

经验证,安天智甲终端防御系统(简称IEP)可实现对恶意软件的有效查杀。

2.技术梳理

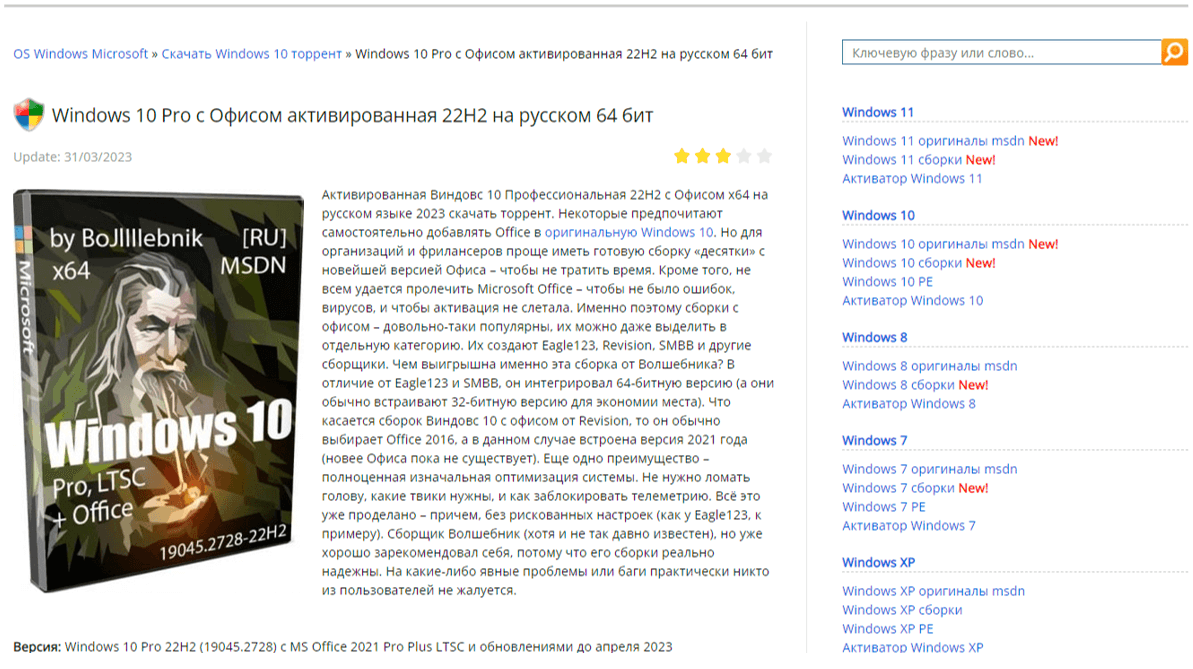

攻击者将Torrent资源投放至系统镜像下载站中,诱导用户下载、使用被恶意篡改的系统镜像。此类网站提供大量Windows操作系统的免费镜像资源,其中很有可能混入被恶意篡改的镜像。

图2‑1 攻击者投放Torrent资源

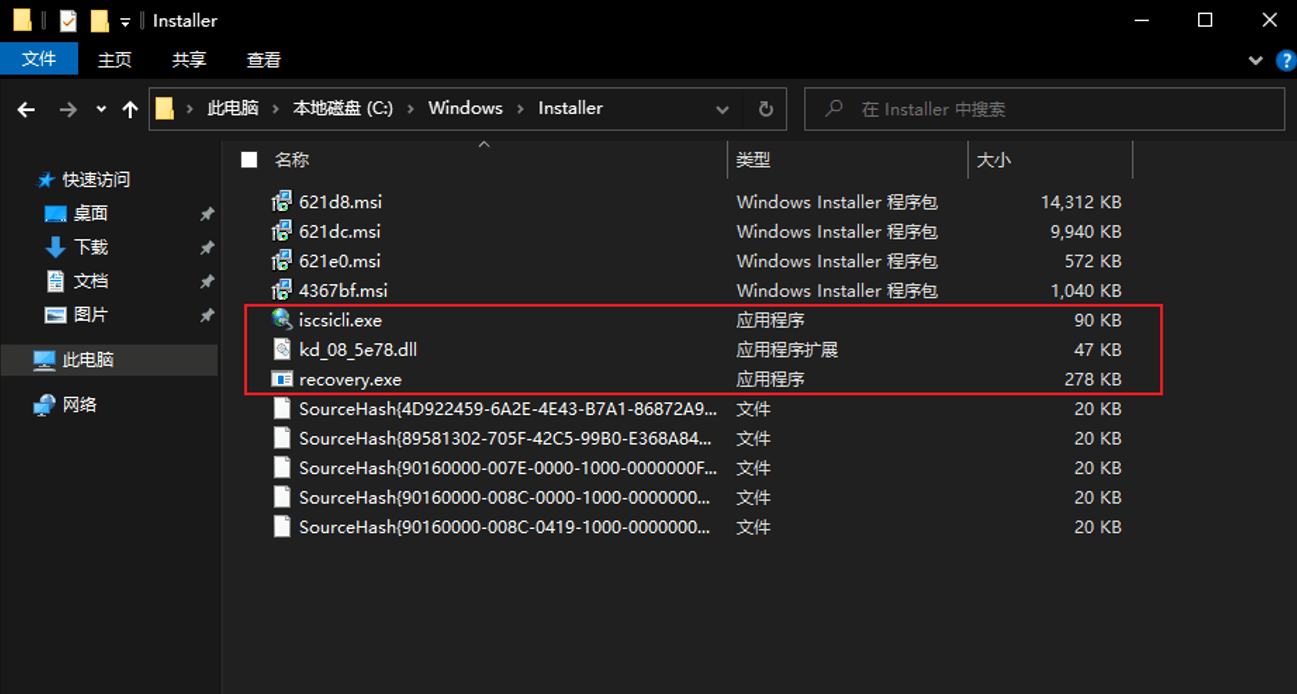

攻击者事先将恶意程序放至%SystemRoot%\Installer中,并创建相应的计划任务。当用户使用被恶意篡改的镜像安装Windows操作系统后,iscsicli.exe通过计划任务进行自启动,挂载EFI系统分区并将其余恶意文件复制到该分区中,以此规避安全产品的检测。该恶意程序最终注入恶意DLL,持续监控剪贴板中的内容,当匹配到加密货币钱包地址时将其替换为攻击者的钱包地址,从而将收益转移至攻击者账户中。

图2‑2 恶意载荷文件

3.样本分析

3.1 iscsicli.exe

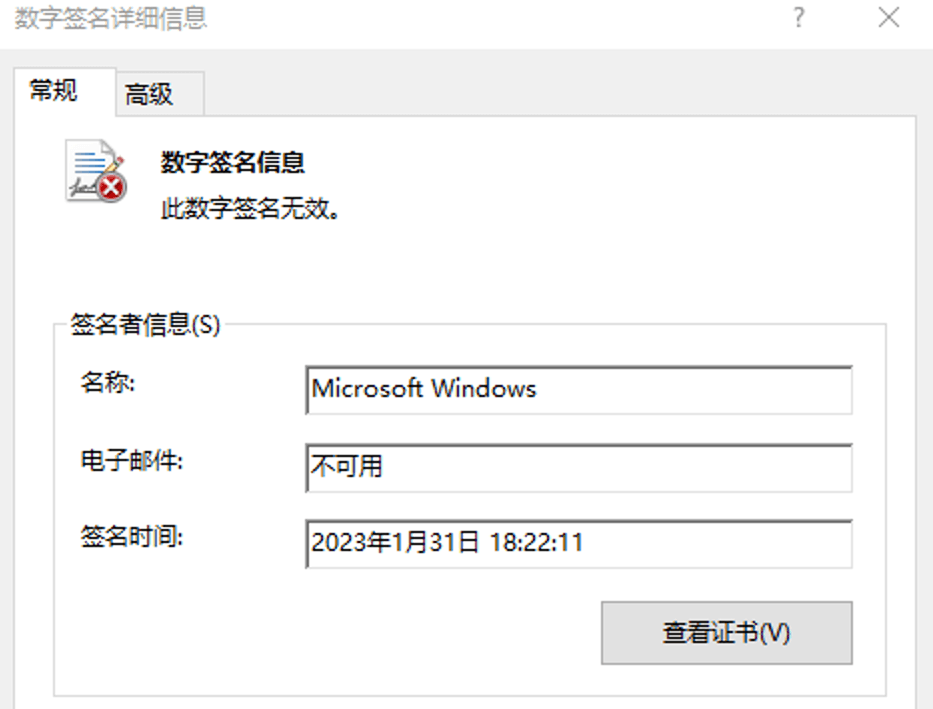

该恶意程序伪装成操作系统中的合法程序,其数字签名无效。

图3‑1 无效的数字签名

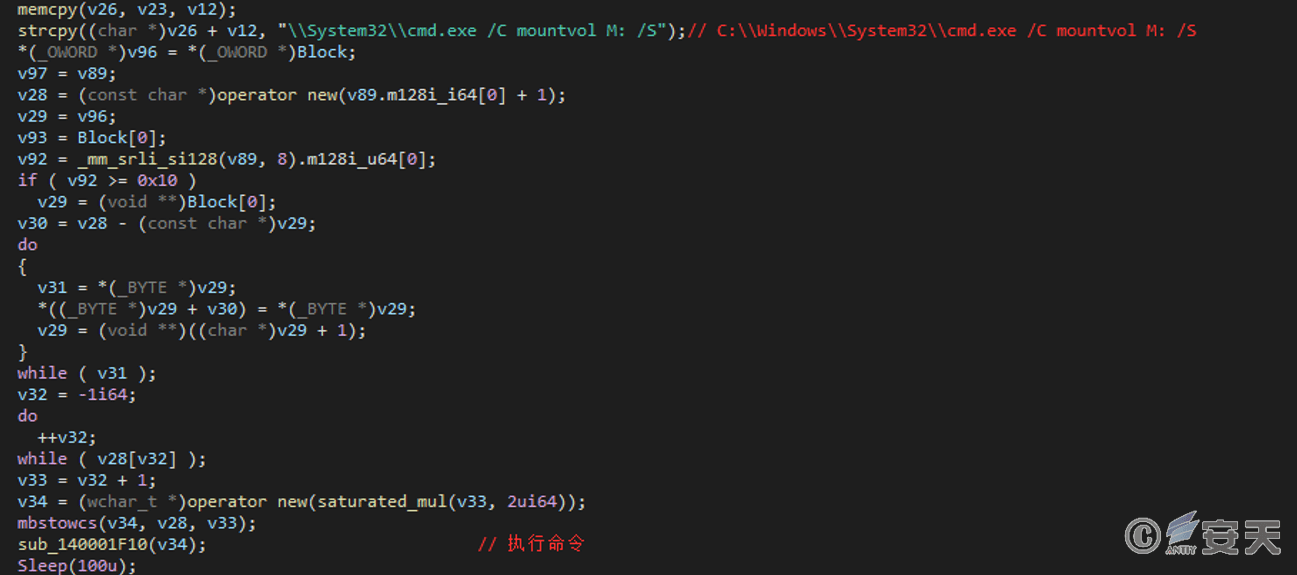

该程序运行后在M盘中挂载EFI系统分区。

图3‑2 挂载EFI分区

随后将其余两个文件复制到新挂载的分区中、删除原路径中的文件,执行新路径中的recovery.exe,并最终卸载EFI分区。

表3‑1 复制载荷文件

|

原路径 |

新路径 |

|

C:\Windows\Installer\recovery.exe |

M:\EFI\Microsoft\Boot\recovery.exe |

|

C:\Windows\Installer\kd_08_5e78.dll |

M:\EFI\Microsoft\Boot\kd_08_5e78.dll |

3.2 recovery.exe

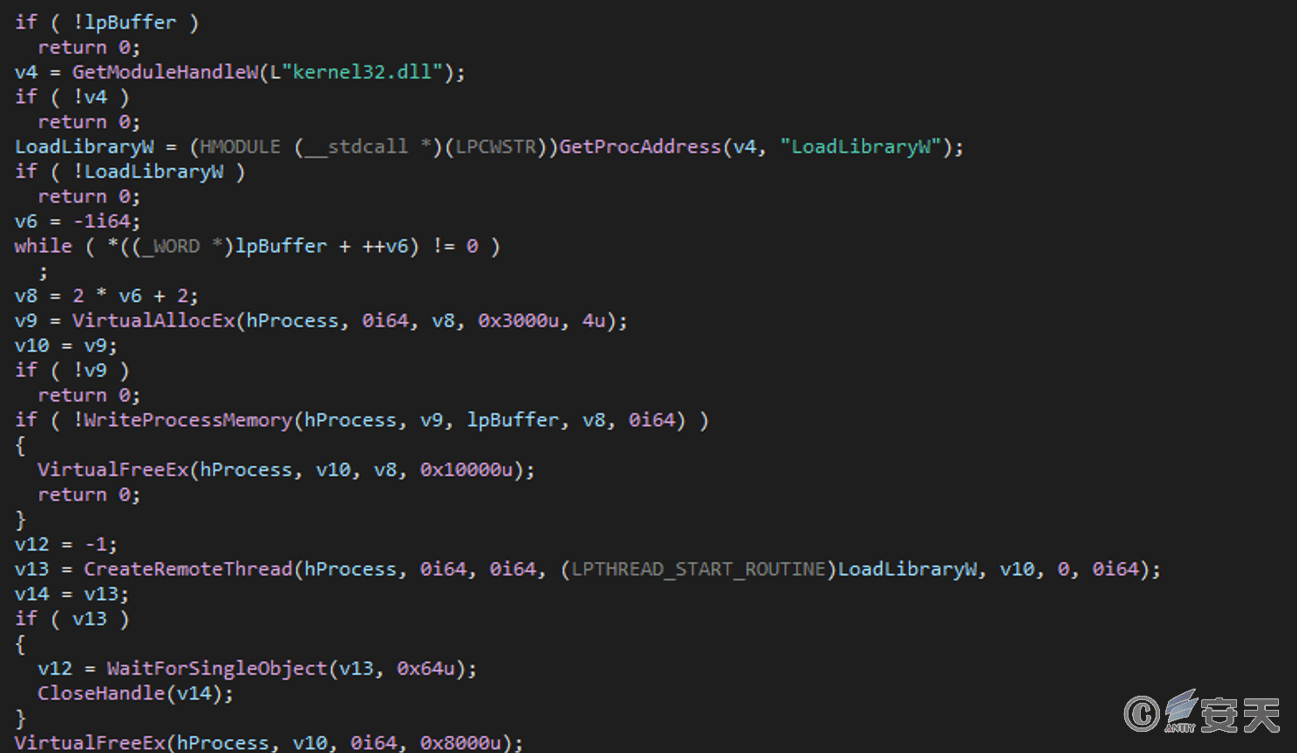

recovery.exe运行后,创建执行%SystemRoot%\System32\Lsaiso.exe进程,使用远程线程注入技术,在该进程中创建线程加载kd_08_5e78.dll。

图3‑3 远程线程注入

3.3 kd_08_5e78.dll

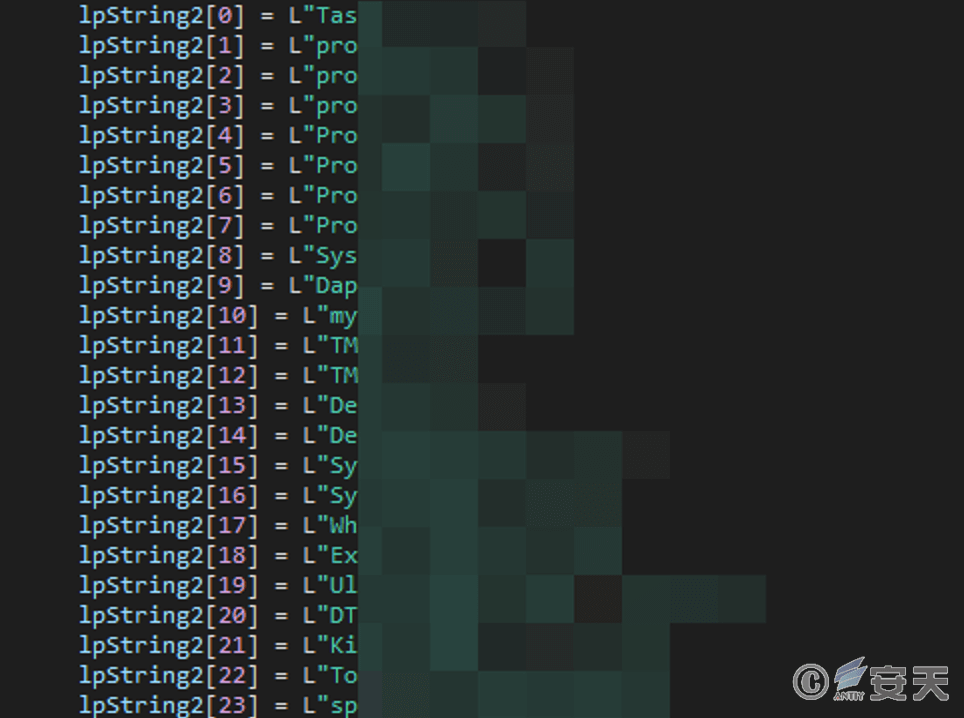

该DLL执行后,扫描当前系统中运行的进程是否存在某些安全工具。

图3‑4 检查进程名称

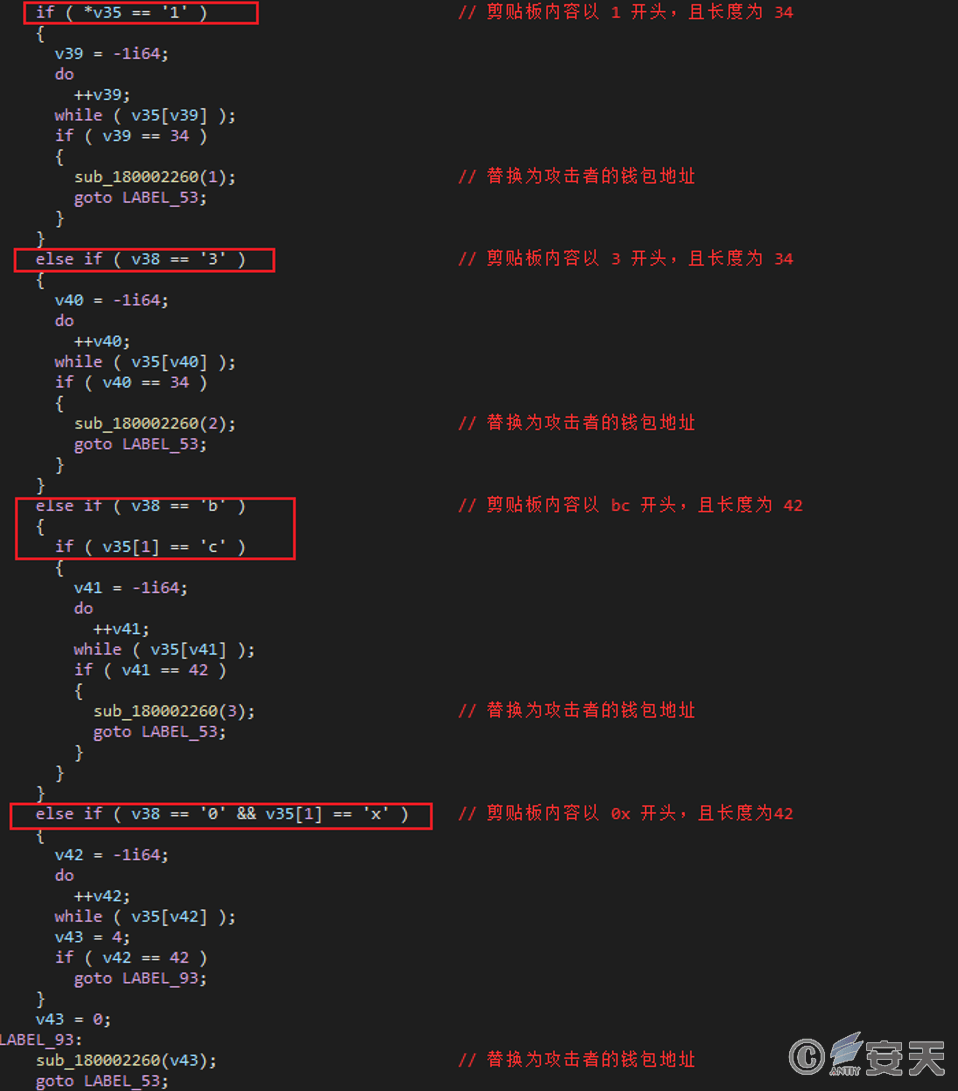

若当前系统中未运行以上进程,获取剪贴板中的内容,根据加密货币钱包地址的格式检测该内容的开头字符及长度,若匹配则将剪贴板中的加密货币钱包地址替换为攻击者的钱包地址,从而转移加密货币。

图3‑5 替换钱包地址

该剪贴板劫持器替换用户钱包和攻击者钱包的对应关系如下表所示。

表3‑2 替换用户钱包和攻击者钱包的对应关系

|

用户钱包地址 |

加密货币类型 |

攻击者钱包地址 |

|

1开头且长度为34的钱包地址 |

BTC |

1Ae3PkjHtiv4AQLiiymTCnQyeVMpMVmBdm |

|

3开头且长度为34的钱包地址 |

BTC |

31nGg2fLhw7TyDw22bDRugWNv9R9hVyGKv |

|

bc开头且长度为42的钱包地址 |

BTC |

bc1qs5w5kt9qnr8wxd9n7etydmxjdddqge4dnd7yxp |

|

0x开头且长度为42的钱包地址 |

ETH |

0xAFD445d4bf54C0a5A3b6043B3Fb76E42D68230AB |

4.防护建议

为有效防御此类攻击事件,提升安全防护水平,安天建议政企机构采取如下防护措施:

4.1 网站传播防护

1.建议使用官方网站下载的正版软件。如无官方网站建议使用可信来源进行下载,下载后使用反病毒软件进行扫描;

2.建议使用沙箱环境执行可疑的文件,在确保安全的情况下再使用主机执行。安天追影威胁分析系统(PTA)采用深度静态分析与沙箱动态加载执行的组合机理,可有效检出分析鉴定各类已知与未知威胁。

4.2 终端防护

1.安装终端防护系统:安装反病毒软件,建议安装安天智甲终端防御系统;

2.加强口令强度:避免使用弱口令,建议使用16位或更长的口令,包括大小写字母、数字和符号在内的组合,同时避免多个账号使用相同口令。

4.3 遭受攻击及时发起应急响应

联系应急响应团队:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

经验证,安天智甲终端防御系统(简称IEP)可实现对恶意软件的有效查杀。

图4‑1 安天智甲实现对用户系统的有效防护

5.事件对应的ATT&CK映射图谱

针对攻击者投递剪贴板劫持器的完整过程,安天梳理本次攻击事件对应的ATT&CK映射图谱如下图所示:

图5‑1 技术特点对应ATT&CK的映射

攻击者使用的技术点如下表所示:

表5‑1 事件对应的ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

执行 |

利用命令和脚本解释器 |

执行CMD命令 |

|

利用计划任务/工作 |

利用计划任务执行恶意程序 |

|

|

诱导用户执行 |

诱导用户安装被恶意篡改的系统镜像 |

|

|

防御规避 |

隐藏行为 |

利用EFI系统分区隐藏恶意文件 |

|

删除信标 |

删除原路径中的文件 |

|

|

进程注入 |

将恶意DLL注入合法进程中 |

|

|

发现 |

发现进程 |

检测是否有指定名称的进程运行 |

|

收集 |

收集剪贴板数据 |

监控剪贴板内容以替换加密货币钱包地址 |

6.IoCs

|

BFEC28E480DFC2814A2C762D0ADEE018 |

|

340DE61434140809C7B2B5745C910508 |

|

114FE45F65BDBE6DD1B6847500E1B452 |

|

1Ae3PkjHtiv4AQLiiymTCnQyeVMpMVmBdm |

|

31nGg2fLhw7TyDw22bDRugWNv9R9hVyGKv |

|

bc1qs5w5kt9qnr8wxd9n7etydmxjdddqge4dnd7yxp |

|

0xAFD445d4bf54C0a5A3b6043B3Fb76E42D68230AB |