“游蛇(银狐)”黑产密集仿冒各类流行应用:WPS下载站打假专辑

时间 : 2025年10月10日

1.概述

“游蛇”攻击组织,其他安全企业又称“银狐”、“谷堕大盗”等,主要针对国内用户进行攻击诈骗活动。安天在2022年下半年发现和分析游蛇组织的早期活动,包括伪装常用软件下载站和搜索引擎SEO和钓鱼邮件方式实施投放,采取白加黑方式执行,利用即时通讯软件(微信、企业微信等)进一步扩散。其主要获利方式为通过即时通讯软件拉群的方式进行诈骗,同时也对感染主机形成窃密能力,可能进行数据贩卖等其他活动。其传播的恶意文件变种极多、免杀手段更换极为频繁,影响到的个人和行业极为广泛。

安天CERT持续对“游蛇”黑产团伙进行跟踪,发现该组织大量仿冒一系列流行应用程序进行钓鱼传播,尤其Google、Bing搜索引擎挂载游蛇现象已经成为重灾区,伪造站与正版官方网站不仅网站内容上高度相似,在域名模仿上也极为逼真,用户一旦误信并下载恶意安装包,“游蛇”远控木马便会植入系统。实现对目标设备的远程操控,盗取敏感数据和诈骗等操作。

本篇报告梳理了“游蛇”组织近期仿冒WPS网站进行钓鱼传播的案例,目前涉及的案例均存活,通过攻击手法对每种案例进行分类总结,形成WPS软件下载站打假专辑。在日常办公中,用户需警惕各类仿冒软件的钓鱼陷阱,务必通过正规渠道下载和更新软件,仔细核对网址与证书,并安装终端安全防护软件进行系统防护。

安天智甲具备下载增强防护,支持通过对浏览器、即时通讯软件、电子邮件客户端入口实现管控,发现接收、下载行为,让恶意代码无法轻易落地至本地磁盘或者启动,让绝大部分恶意文件被拦截在加载执行之前。

下载增强防护详细介绍:《智甲EDR“下载增强防护”,让游蛇(银狐)跑不起来》

2.游蛇黑产仿冒WPS程序案例

安天CERT在日常跟踪“游蛇”组织中发现,该组织大量仿冒WPS软件网站进行钓鱼传播,对仿冒的网站下载下来的文件进行分析和攻击手法提炼,形成四组案例进行分享。相关手法在安天历史发布的报告中进行过披露,如需进一步了解可访问安天官网应急响应分析模块进行查阅。

2.1 仿冒WPS网站案例一

通过谷歌搜索引擎搜索“wps 下载”发现,第1页的第3、5、6位均是“游蛇”组织伪造的钓鱼网站,结果如图所示:

图2-1 谷歌搜索引擎结果

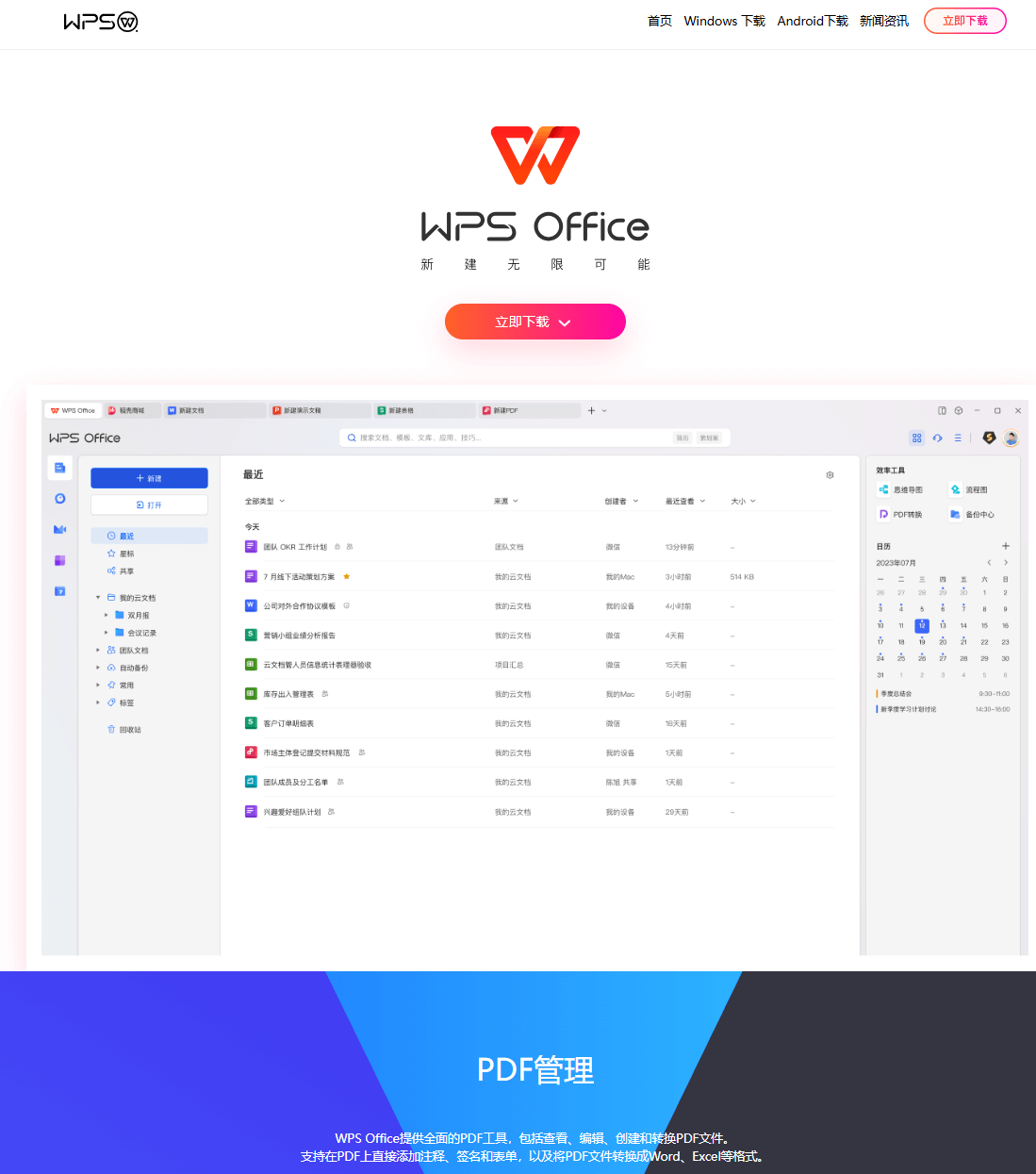

钓鱼网站页面如图所示,从钓鱼页面上很难进行区分是否为官网页面:

图2-2 钓鱼网站页面

谷歌搜索引擎结果的第3、5、6位仿冒WPS网站案例滤重分析概览如下表所示:

表2-1 案例一概览

|

伪造应用 |

WPS |

|

文件名 |

wgtfdhg (2).exe whxsaigwpsbn-1.6.1.exe |

|

MD5 |

395F257E1180CE2E7D13B80F716A3EAE D07B929CE2C5EA59824C170CE6B755E1 |

|

手法简介 |

初始程序使用NSIS进行打包,其中含有命令行版RAR程序及一个经过加密处理的jpg文件和正常的WPS安装程序,该jpg文件中含有“白加黑”文件。 |

|

对应报告手法链接 |

https://www.antiy.cn/research/notice&report/research_report/20230330.html |

|

钓鱼网站域名 |

https[:]//www-wps.org/ https[:]//www.wps1.com/ https[:]//www.wps2.com/ https[:]//cn-wps.com/ https[:]//zhs-wps.com/ |

|

恶意下载链接 |

https[:]//wsi.irdlnc.top/Whotefjfsvo-1.6.7.zip https[:]//wsi.irdlnc.top/whxsaigwpsbn-1.6.1.zip https[:]//honing.oss-ap-southeast-1.aliyuncs.com/Wp_s_BG.rar |

|

数字签名 |

Skutta, Kristjan Blizzard

Entertainment, Inc. 广州虎牙信息科技有限公司 (数字签名无效) |

2.2 仿冒WPS网站案例二

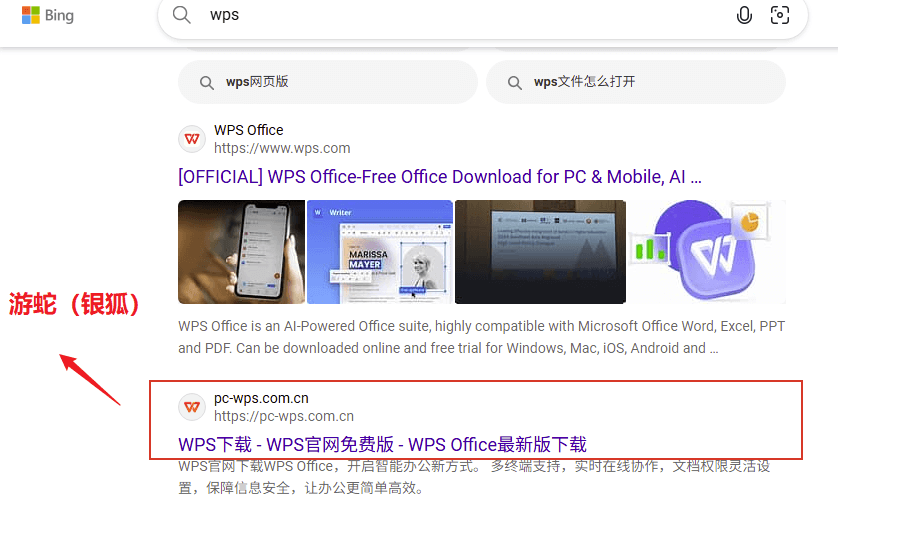

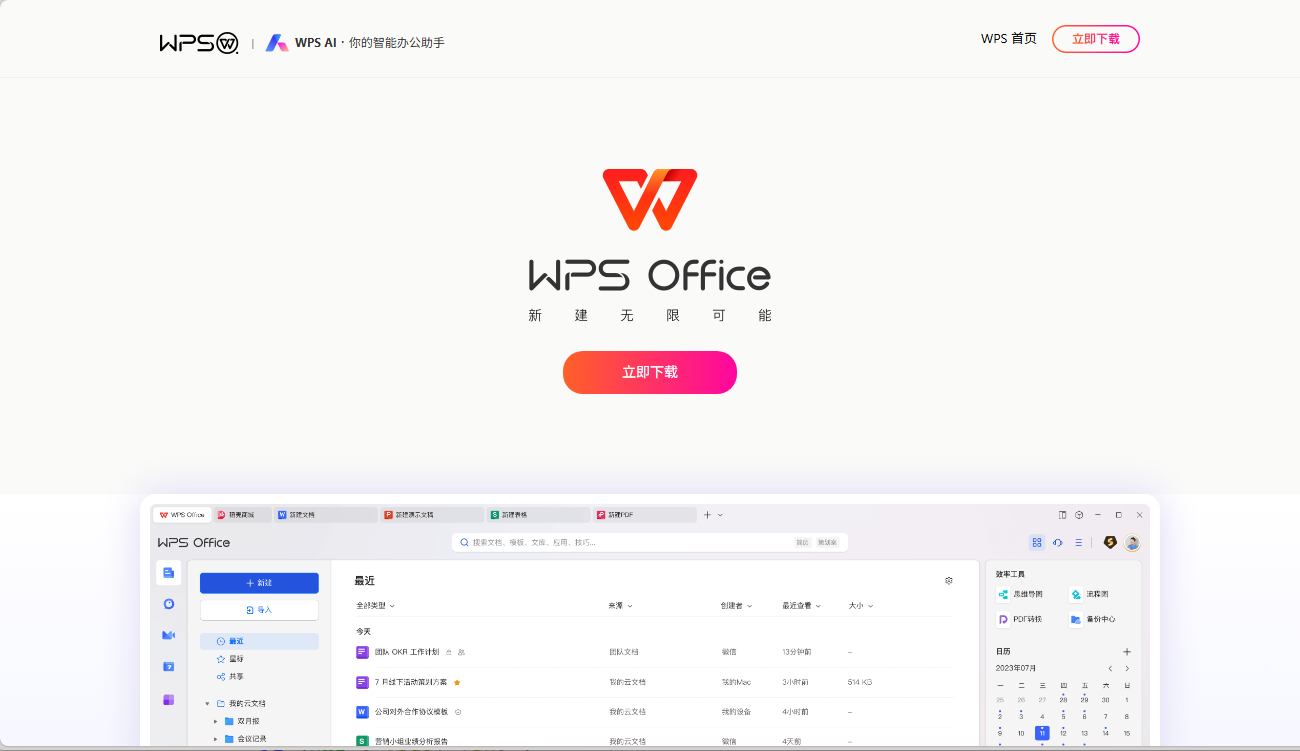

通过bing搜索“wps”发现,第1页的第3位是“游蛇”组织伪造的钓鱼网站,结果如图所示:

图2-3 bing搜索引擎结果

钓鱼网站页面如图所示,从钓鱼页面上很难进行区分是否为官网页面:

图2-4 钓鱼网站页面

仿冒WPS网站案例二概览如下表所示:

表2-2 案例二概览

|

伪造应用 |

WPS |

|

文件名 |

WPS_Setup_X64-43545.msi WPS_Setup_X64-9534.msi |

|

MD5 |

850CCA9842EF88BDC9C3D6EF438416BE D6978123F086D9E6FB825E7D5DB65F16 |

|

攻击手法简介 |

初始MSI程序中含有一个正常的WPS安装程序,以及恶意组件。恶意组件利用“白加黑”手段,利用QQMusic相关程序加载名称为“QQMusic.dll”的恶意DLL文件,通过注册表实现持久化,并读取txt文件写入申请的内存中。该txt文件是Shellcode,最终执行Gh0st远控木马。 |

|

对应报告手法链接 |

https://www.antiy.cn/research/notice&report/research_report/SwimSnake_Analysis_202505.html |

|

钓鱼网站域名 |

https[:]//pc-wps.com.cn https[:]//wps-zh.com.cn |

|

恶意下载链接 |

https[:]//1aad538cdb1479fb6921ff8ed872ab30.linkgodrive[.]icu/WPS_Setup_X64.zip https[:]//a5f5e388a9033b039abc5145fbed8f6c.ypio.icu/WPS_Setup_X64_2544.zip?skey=a23b0dc3096bb68062343cde2a3eeb6035eea8eecd0de89db8ea6c256afe2b17 |

|

数字签名 |

无 |

2.3 仿冒WPS网站案例三

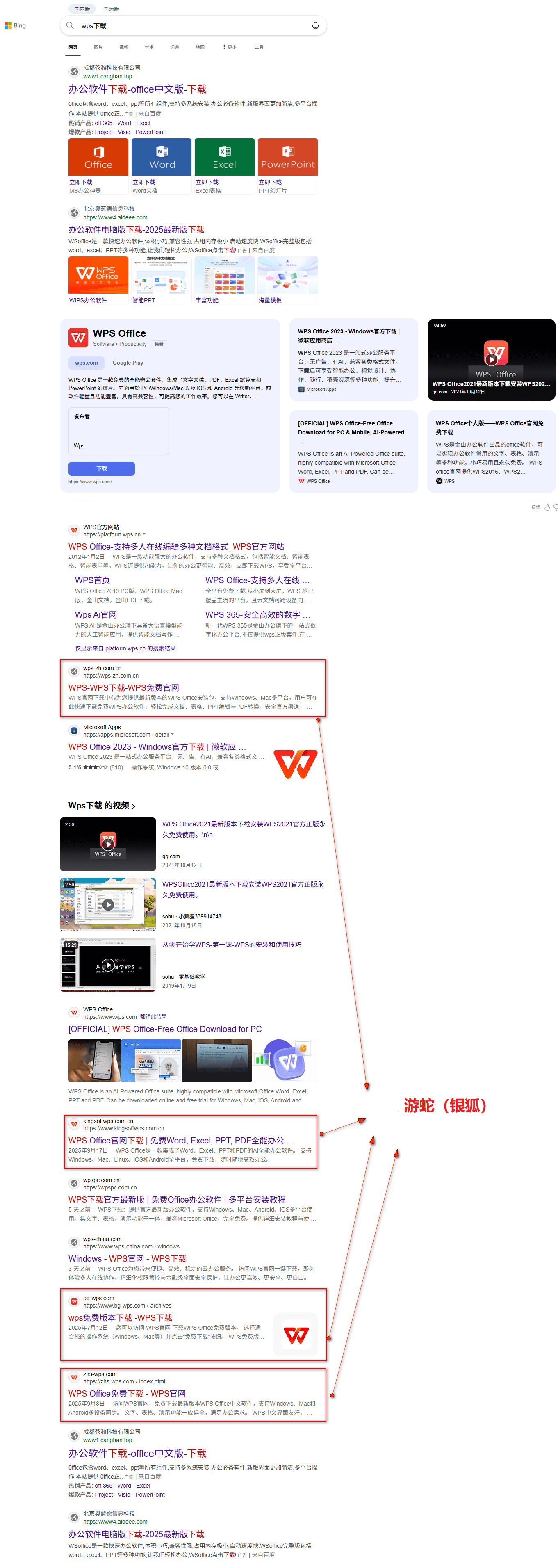

通过Bing网页搜索“wps 下载”发现,第1页的第4、7、10、11位均是“游蛇”组织伪造的钓鱼网站,结果如图所示:

图2-5 Bing搜索引擎结果

钓鱼网站页面如图所示,从钓鱼页面上很难进行区分是否为官网页面:

图2-6 钓鱼网站页面

Bing网页搜索“wps 下载”结果的第4、7位仿冒WPS网站的概览如下表所示:

表2-3 案例三概览

|

伪造应用 |

WPS |

|

文件名 |

WpsSetup.exe |

|

MD5 |

576F7F40CEA79D1DBDFD4F0C08E79FA4 0B7C574E1503841C7EB2B1C5DB8A6F3C |

|

攻击手法简介 |

初始程序经过混淆处理,从攻击者阿里云OSS中获取恶意文件。该恶意文件尝试终止指定反病毒产品进程、服务,从攻击者阿里云OSS中再获取一组“白加黑”恶意文件。其整体攻击流程与《游蛇(银狐)黑产传播与技战术持续追踪:仿冒FinalShell管理软件的攻击手法分析》中的样本类似。 |

|

对应报告手法链接 |

https://www.antiy.cn/research/notice&report/research_report/SwimSnake_Analysis_202509.html |

|

钓鱼网站域名 |

https[:]//www.kingsoftwps.com.cn/ https[:]//wps-cn.net/ |

|

恶意下载链接 |

https[:]//dowshfgfr5.s3.us-east-005.backblazeb2.com/WpsSetup.zip |

|

数字签名 |

无 |

2.4 仿冒WPS网站案例四

钓鱼网站页面如图所示,从钓鱼页面上很难进行区分是否为官网页面:

图2-7 钓鱼网站页面

Bing网页搜索“wps 下载”结果的第10位仿冒WPS网站的概览如下表所示:

表2-4 案例四概览

|

伪造应用 |

WPS |

|

文件名 |

Wjfrpsl.exe |

|

MD5 |

05946B9848551EB738C9FDF748AF0FF2 |

|

手法简介 |

使用InnoSetup进行打包,安装包内含有man100.dat、funzip.U、main.xml、Server.log,被释放至C:\ProgramData\WindowsData。其中funzip.U是7za工具,使用指定密码“htLcENyRFYwXsHFnUnqK”对main.xml文件进行解压,执行其中的正常WPS安装程序和恶意程序。通过执行UAC绕过工具、BYOVD攻击组件、powershell添加排除项等方式进行规避,利用白加黑组件执行最终的Winos远控木马。 |

|

钓鱼网站域名 |

https[:]//www.bg-wps.com/ |

|

恶意下载链接 |

https[:]//pub-3d7ecf8d8ed94374b9fb10d61138bd72.r2.dev/Wjfrpsl.zip |

|

数字签名 |

无 |

3.钓鱼网站的特点与识别

钓鱼网站伪装成可信服务或机构,以窃取用户账号、密码、支付信息或传播恶意软件。它们外观往往逼真,但在细节上存在蛛丝马迹。了解常见特点并掌握快速识别方法,能在第一时间降低被欺骗的风险,保护个人与企业信息安全。

3.1 钓鱼网站域名的常见仿冒特征

1. 替换或增加字符:钓鱼网站通常使用与正规网站相似的域名,正常网站域名通常结构如下:xxx.软件名.cn。仿冒WPS的钓鱼网站使用“wps1”、“wps2”、“wpskr”、“kingsoftwps”等类似域名。

2. 添加前后缀:在真实域名前后添加额外的字符,如“cn-wps”、“zhs-wps”、“wps-cn”等类似域名。

3. 域名伪装:利用域名混淆视听,如WPS网站的域名是“wps.cn”,攻击者用“pc-wps.com.cn”等类似域名进行混淆。

表3-1 钓鱼网站域名特征汇总

|

正常网站域名 |

仿冒网站域名 |

使用手法 |

|

platform.wps.cn www.wps.cn |

www.wpskr.com |

替换或增加字符 |

|

www.wps1.com |

||

|

www.wps2.com |

||

|

www.bg-wps.com |

添加前后缀 |

|

|

www-wps.org |

||

|

cn-wps.com |

||

|

zhs-wps.com |

||

|

wps-cn.net |

||

|

www.kingsoftwps.com.cn |

替换或增加字符、域名伪装 |

|

|

pc-wps.com.cn |

添加前后缀、域名伪装 |

|

|

wps-zh.com.cn |

3.2 钓鱼网站页面的常见特征

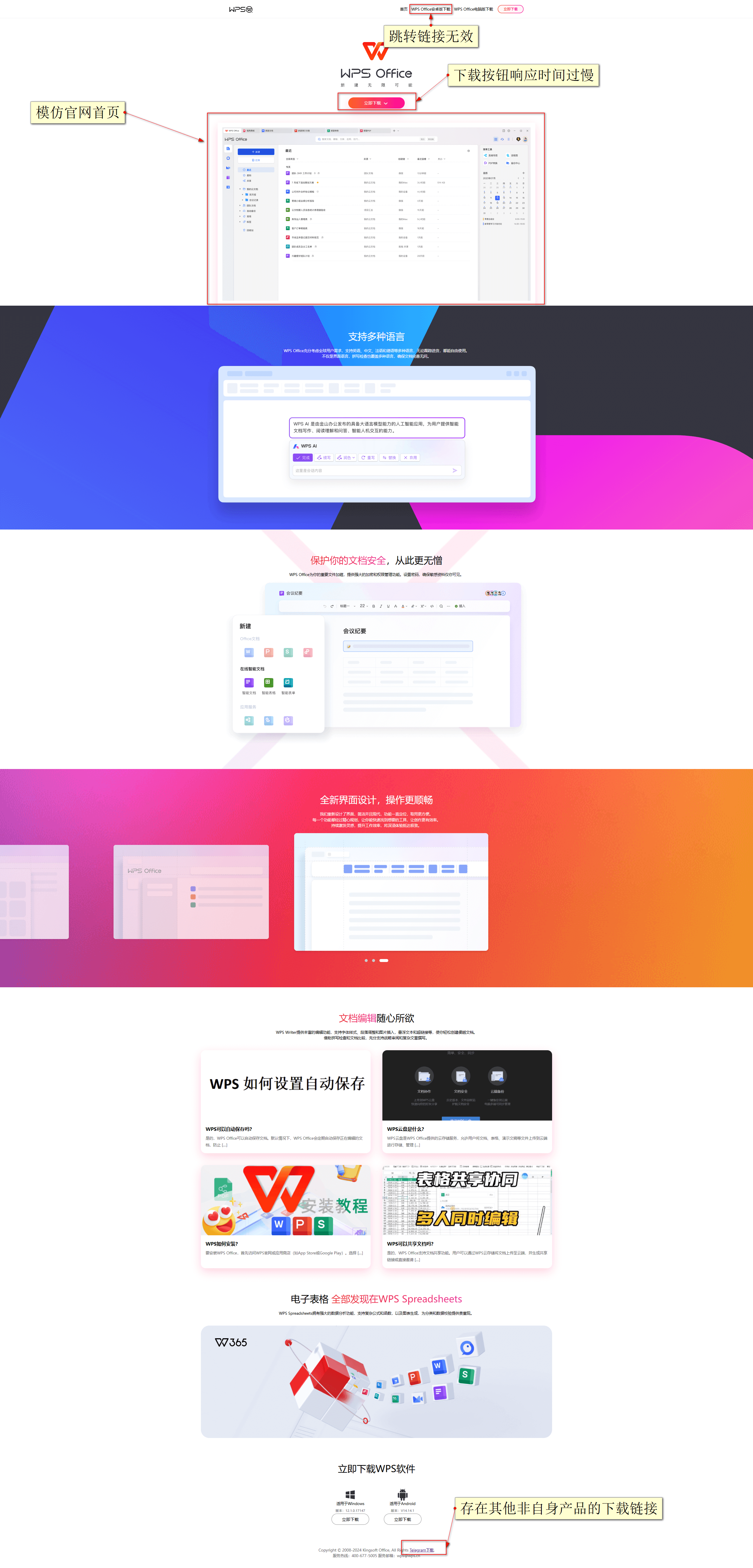

1. 界面模仿:“游蛇”组织在搭建网站时,会模仿官方网站进行搭建,所以界面设置会非常相似,几乎与官方网站的页面一致,很难能通过肉眼辨识是否是钓鱼网站。

2. 网页存在其他问题:“游蛇”组织搭建网站只能模仿官网首页,不会大成本的对其制作,会出现很多各式各样的问题,如下载按钮响应时间过慢、页面加载不全、跳转链接无效、存在其他非自身产品的下载链接等。

图3-1 钓鱼网页的识别

3.3 钓鱼网站下载文件的常见特征

1. 下载的文件名是否正确:在正规官网下载文件的文件名一般是“名称+Setup”,多数是可执行文件。而钓鱼网站下载的文件的文件名大多以不规则的方式进行命名,且下载的是“游蛇木马”多数是压缩包的形式。

2. 下载的文件图标是否正确:钓鱼网站下载的文件的图标与我们常用软件的图标会存在一些出入,多以模仿为主。

3. 下载的文件是否有数字签名:正规网站下载的文件均带有该公司的数字签名,并且证书有效。钓鱼网站下载的文件一般不带有数字签名,少数带有数字签名的文件也与软件公司的不符,且证书属于无效状态。

表3-2 钓鱼网站下载文件的常见特征

|

下载文件的常见特征 |

正规网站 |

钓鱼网站 |

|

下载文件名 |

WPS_Setup_22529.exe |

tpoanse-x64.2.6.3.zip、Wjfrpsl.zip、WPS_Setup_X64-43545_msi.zip、WPS_Setup_X64_2544.zip、Wp_s_BG.rar |

|

图标 |

|

|

|

数字签名 |

Zhuhai Kingsoft Office Software Co., Ltd. (数字签名正常) |

Skutta, Kristjan Blizzard

Entertainment, Inc. (数字签名无效) |

4.IoC

|

395F257E1180CE2E7D13B80F716A3EAE |

|

D07B929CE2C5EA59824C170CE6B755E1 |

|

850CCA9842EF88BDC9C3D6EF438416BE |

|

D6978123F086D9E6FB825E7D5DB65F16 |

|

0B7C574E1503841C7EB2B1C5DB8A6F3C |

|

576F7F40CEA79D1DBDFD4F0C08E79FA4 |

|

05946B9848551EB738C9FDF748AF0FF2 |

|

www-wps[.]org |

|

www.wps1[.]com |

|

www.wps2[.]com |

|

cn-wps[.]com |

|

zhs-wps[.]com |

|

pc-wps.com[.]cn |

|

wps-zh.com[.]cn |

|

wps-cn[.]net |

|

www.wpskr[.]com |

|

www.kingsoftwps.com[.]cn |

|

wps-cn[.]net |

|

www.bg-wps[.]com |

|

https[:]//wsi.irdlnc.top/Whotefjfsvo-1.6.7.zip |

|

https[:]//wsi.irdlnc.top/whxsaigwpsbn-1.6.1.zip |

|

https[:]//honing.oss-ap-southeast-1.aliyuncs.com/Wp_s_BG.rar |

|

https[:]//1aad538cdb1479fb6921ff8ed872ab30.linkgodrive[.]icu/WPS_Setup_X64.zip |

|

https[:]//a5f5e388a9033b039abc5145fbed8f6c.ypio.icu/WPS_Setup_X64_2544.zip?skey=a23b0dc3096bb68062343cde2a3eeb6035eea8eecd0de89db8ea6c256afe2b17 |

|

hxxps[:]//dowshfgfr5.s3.us-east-005.backblazeb2[.]com/WpsSetup.zip |

|

https[:]//pub-3d7ecf8d8ed94374b9fb10d61138bd72.r2.dev/Wjfrpsl.zip |