2024年上半年勒索攻击组织盘点

时间 : 2024年08月01日 来源: 安天CERT

1.概述

勒索软件(Ransomware)是一种极具破坏性的计算机恶意程序。近年来,它已成为全球组织机构主要的网络安全威胁之一,被攻击者作为牟取非法经济利益的犯罪工具。攻击者为增加受害方支付勒索赎金的概率和提升赎金金额,从仅恶意加密数据演变为采用“窃取文件+加密数据”双重勒索策略,更有甚者,在双重勒索的基础上增加DDoS攻击和骚扰与受害方有关的第三方等手段,演变为“多重勒索”。一旦遭受勒索软件攻击,组织机构的正常运营将受到严重影响,可能导致业务中断、数据被窃取和恶意加密。攻击者以数据恢复和曝光威胁受害方并勒索赎金。数据涵盖文档、邮件、数据库和源代码等多种格式文件;赎金可采用数字货币进行支付,如比特币、门罗币和以太币等。攻击者通常设定赎金支付期限,并随时间推移提高金额。有时即使支付赎金,被恶意加密的文件也无法得到完全恢复。

勒索攻击组织利用多种手段公开受害方的敏感信息,并以此为威胁,迫使受害方支付赎金或满足其他非法要求,以避免其数据被进一步泄露或出售。据不完全统计,截至2024年上半年,至少有62个不同名称的组织曾发布过受害方信息,其中20个是2024年新出现的勒索攻击组织,这些攻击组织已经发布超过2700个来自不同国家和地区的受害方信息,涵盖医疗保健、公共管理、社会保障、金融、能源、制造和教育等多个关键行业。实际受害方数量可能更多,因为攻击者出于某些原因可能选择不公开或删除信息,例如在与受害方进行协商谈判并达成一致后,或者受害方支付了赎金以换取信息的删除。勒索攻击组织相关信息可见计算机病毒百科[1]。

尽管多数受害方已经建立了相应的网络安全防护体系,但仍然未能幸免于勒索攻击。其主要原因在于,目前的防范措施往往还停留在对抗传统勒索软件的阶段,而没有充分认识到勒索攻击已经发展成为一个侵害链,并形成了一个规模庞大的犯罪产业。

2.勒索攻击组织盘点

回顾2024年上半年发生的勒索攻击事件,对活跃的勒索攻击组织进行盘点,包括组织基本信息和相关攻击事件,按组织名称首字母排序,排名不分先后。继2023年活跃勒索攻击组织盘点[2]以来,多数组织仍“榜上有名”,此前恶贯满盈的BlackCat[3]勒索攻击组织在3月隐退后“落榜”。

表2-1 2024年上半年活跃勒索攻击组织及相关事件

|

组织名称 |

被发现时间 |

运营方式 |

攻击事件 |

|

8Base |

2022年3月 |

窃密+加密,勒索即服务、基于勒索赎金和贩卖数据 |

导致德国农业机械制造商LEMKEN多地IT系统关闭、停止生产、部分数据被窃 |

|

导致大西洋州海洋渔业委员会部分系统关闭、部分数据被窃 |

|||

|

Akira |

2023年3月 |

窃密+加密,勒索即服务、基于两部分勒索赎金(解密文件和删除被窃数据)和贩卖数据 |

导致芬兰云服务提供商Tietoevry位于瑞典的数据中心受到影响,部分客户业务中断 |

|

导致新加坡律师事务所Shook Lin&Bok部分系统受到影响,支付约140万美元赎金用以恢复系统和防止数据泄露 |

|||

|

BianLian |

2022年6月 |

只窃密不加密,勒索即服务、基于勒索赎金和贩卖数据 |

导致美国金融机构On Q Financial约1TB数据被窃,影响超21万人 |

|

导致美国医疗机构Affiliated Dermatologists大量数据被窃,影响超37万人 |

|||

|

Black Basta |

2022年4月 |

窃密+加密,勒索即服务、基于勒索赎金和贩卖数据 |

导致使用美国医疗保健系统运营商Ascension的约140家医院和多家养老机构受到影响 |

|

导致美国印制电路板制造商Keytronic部分运营中断、暂停跨国业务,约530GB数据被窃 |

|||

|

Hunters International |

2023年10月 |

窃密+加密,勒索即服务、基于勒索赎金和贩卖数据 |

导致日本光学仪器制造商Hoya部分业务系统中断,窃取约2TB数据,索要1千万美元赎金 |

|

导致台湾省群光电子股份有限公司约2TB(约470万个文件)数据被窃,涉及第三方公司的产品文件 |

|||

|

INC |

2023年7月 |

窃密+加密,勒索即服务、基于勒索赎金和贩卖数据 |

导致英国国民医保系统Dumfries and Galloway约3TB数据被窃,部分业务系统受到影响 |

|

导致美国里奇兰市政府多数业务系统关闭,大量数据被窃 |

|||

|

LockBit |

2019年9月 |

窃密+加密,勒索即服务、基于勒索赎金和贩卖数据 |

导致台湾省京鼎精密科技网站被篡改,5TB数据被窃,因本次事件导致股价下跌约3% |

|

导致美国金融服务公司Evolve约33TB数据被窃,影响超760万人 |

|||

|

Medusa |

2021年6月 |

窃密+加密,勒索即服务、基于勒索赎金和贩卖数据 |

导致美国堪萨斯城地区交通局所有通信系统关闭,部分数据被窃,要求支付200万美元赎金 |

|

导致英国国防服务提供商Chemring Group约187GB数据被窃,要求支付350万美元赎金 |

|||

|

Play |

2022年6月 |

窃密+加密,自称不采用勒索即服务、基于勒索赎金和贩卖数据 |

导致美国堪萨斯州交通管理系统KC Scout大量数据被窃,监控、交通和天气等服务系统受到影响 |

|

导致美国食品公司Welch's部分生产工厂停运,窃取约428GB数据 |

|||

|

RansomHub |

2024年2月 |

窃密+加密,勒索即服务、基于勒索赎金和贩卖数据 |

导致英国佳士得拍卖行部分业务系统关停,部分数据被窃影响约50万人 |

|

导致美国连锁药店Rite Aid部分业务系统和部分门店关闭,被窃数据影响约220万人 |

据不完全统计,2024年上半年约62个不同名称的勒索攻击组织曾发布过受害方信息,共计发布超过2700个来自不同国家和地区的受害方信息。

表2-2 2024年上半年曾发布受害方信息的勒索攻击组织

|

2024年上半年曾发布受害方信息的勒索攻击组织(按首字母排序) |

||||

|

0mega |

8Base |

Abyss |

Akira |

APT73/Erleig |

|

Arcus Media |

BianLian |

Black Basta |

BlackByte |

BlackCat/ALPHV |

|

Blackout |

BlackSuit |

Brain Cipher |

Cactus |

Cicada3301 |

|

Ciphbit |

Cloak |

Clop |

Daixin |

dAn0n |

|

Dark Angel/Dunghill |

Dark Vault |

donex |

donut |

Dragon Force |

|

Eldorado |

Embargo |

Everest |

Fog |

FSociety FLocker |

|

Hunters International |

INC |

KillSecurity |

LockBit |

Lorenz |

|

Mallox |

Medusa |

Meow |

Money Message |

Monti |

|

Mydata/Alpha |

Play |

QiLin |

Qiulong |

RA

World |

|

RansomEXX |

RansomHouse |

RansomHub |

Red |

Rhysida |

|

SenSayQ |

SEXi(APT INC) |

Slug |

SpaceBears |

Stormous |

|

ThreeAM |

Trigona |

Trinity |

Underground |

UnSafe |

|

Vanir Group |

WereWolves |

|

|

|

据不完全统计,2024年上半年新出现20个不同名称的攻击组织,包括与LockBit[4]存在关联的APT73、Brain Cipher、SenSayQ和SEXi(APT INC),与BlackCat存在关联的Embargo和RansomHub,疑似Phobos勒索攻击组织转型双重勒索的SpaceBears等。

表2-3 2024年上半年新出现的勒索攻击组织

|

2024年上半年新出现的勒索攻击组织(按首字母排序) |

||||

|

APT73/Erleig |

Arcus Media |

Blackout |

Brain Cipher |

Cicada3301 |

|

dAn0n |

Donex |

Eldorado |

Embargo |

FSociety FLocker |

|

Fog |

QiuLong |

RansomHub |

Red |

SenSayQ |

|

SEXi(APT INC) |

Slug |

SpaceBears |

Trinity |

Vanir Group |

3.勒索攻击事件

勒索攻击通过加密和窃取数据,对个人、企业和关键基础设施造成严重危害,包括经济损失、社会系统瘫痪、关键基础设施风险、数据泄露风险、产业安全威胁、公共服务中断、企业信誉受损、法律责任以及人员安全风险。随着攻击手法的不断进化,勒索攻击已成为全球网络安全的主要威胁之一,需要各方加强防护和应对措施,以保障数据安全和系统稳定运行。

表3-1 2024年上半年影响较大的勒索攻击事件

|

时间 |

受害方 |

勒索攻击组织 |

影响 |

|

1月17日 |

台湾省京鼎精密科技 |

LockBit |

网站被篡改,窃取5TB数据,股价下跌约3% |

|

1月17日 |

法国施耐德电气 |

Cactus |

窃取1.5TB数据,部分业务中断 |

|

1月25日 |

拉丁美洲电信运营商Claro |

Trigona |

部分国家/地区电信业务中断 |

|

2月10日 |

罗马尼亚IT服务商RSC |

Phobos |

百余家医院受到影响 |

|

2月12日 |

德国电池制造商Varta |

尚未得知 |

五家生产工厂受到影响,股价下跌约3% |

|

2月21日 |

美国医疗保健IT服务提供商Change Healthcare |

BlackCat |

数百家药店和医院线上系统受到影响;大量数据被窃;支付2200万美元赎金后未被恢复;第一季度花费约8.72亿美元应对此次事件 |

|

2月25日 |

加拿大汉密尔顿市 |

Cloak |

数十个政府机构受到影响,大量城市服务系统中断,已花费约570万美元应对此次事件 |

|

3月15日 |

英国国民医保系统Dumfries and Galloway |

INC |

窃取3TB数据,部分业务系统受影响 |

|

4月3日 |

印度德里交通警察局 |

KillSecurity |

窃取交通违规数据,约25万起交通违规事件 |

|

4月25日 |

美国堪萨斯州交通管理系统KC Scout |

Play |

窃取大量数据,监控、交通和天气等服务系统受到影响 |

|

5月8日 |

美国医疗保健系统运营商Ascension |

Black Basta |

约140家医院和多家养老机构受到影响 |

|

5月21日 |

美国堪萨斯州堪萨斯城警察局 |

BlackSuit |

警察和消防的部分服务系统受到影响 |

|

6月3日 |

英国病理学服务提供商Synnovis |

QiLin |

部分数据被窃;多家医院的手术、检查和配血等工作受到影响 |

|

6月8日 |

美国克利夫兰市政厅 |

尚未得知 |

全市部分公共服务关闭超过一周 |

|

6月23日 |

美国金融服务公司Evolve |

LockBit |

窃取约33TB数据,影响超760万人 |

在安天对波音公司遭受勒索软件攻击的事件进行深入分析和复盘[5]之后,结合上半年的类似事件,我们不难发现,勒索攻击对受害者以及无辜的第三方都造成了巨大的冲击。这些攻击不仅对企业的日常运营构成了严重阻碍,使关键基础设施的安全面临前所未有的威胁,而且数据泄露的风险也随之激增。它们还破坏了社会的正常秩序,加剧了经济的损失。随着攻击手段的不断演变和攻击频率的日益频繁,勒索攻击已经成为一个对国家和社会正常运转构成重大威胁的毒瘤。它们不仅扰乱了社会秩序,更是对民众日常生活的安宁造成了深远的影响。这种攻击的蔓延,如同一场无形的瘟疫,无声地侵蚀着社会的每一个角落,其危害之广,影响之深,不容忽视。

多数受害方在已经建立基础网络安全防护体系的情况下,还是未能幸免,其原因是目前对勒索攻击的防范,往往还停留在原有的勒索软件的阶段,还有许多人没有意识到勒索攻击已经是由持续定向入侵、窃取数据、加密数据瘫痪系统、勒索金钱、挖掘数据关联价值二次利用、贩卖数据、向监管机构举报、公开窃取数据所构成的一条侵害链,而且已经形成了一个规模极为庞大的犯罪产业。在这样的背景下,遭遇勒索攻击的风险已经不是简单的以数据损失和业务暂停为后果的形态,而是要付出失窃的所有数据均会被贩卖、公开等一系列的连锁风险。

不断出现的各类重大安全威胁事件,容易产生类似最应重点防范勒索攻击还是APT攻击一类的疑惑。从水平上看,少数勒索攻击的前导攻击部分的水平,已经接近超高能力网空威胁行为体的APT攻击水准,而且勒索攻击将比APT攻击带来更直接和快速的经济损失与显性的机构信誉影响。定向勒索攻击确实是APT能力+勒索行为的结合体。但从另一角度看,由于勒索攻击组织必然要在一个相对短周期获益,其并无APT攻击者那样必须突破中心目标的关键意志力,其在长期潜伏、持久化和隐蔽作业方面,不会表现出APT攻击者的战略耐心。所以对每一个政企机构来说,其资产人员暴露面,一方面必然同时面对者多种攻击组织,但其可能遭遇的最高烈度或水平的攻击的判断,需要基于将其综合业务资产价值放到复杂的社会安全和地缘安全的背景下进行想定判断。

但必须指出的是,对大量机构来说,目前存在的并非在防御重点是APT攻击还是勒索攻击的选择问题,而是尚未完成防御基本面建设的问题。针对各种复杂的组合攻击,都需要防御层次的展开,都不存在“一招鲜,吃遍天”,所有资源、人力、策略投入的弹性调整,其前提都是已经完成了防御基础能力建设的基本动作,基本形成了动态综合、有效闭环的防御体系。这才能做到针对威胁变化实施针对性布防。可以说防御体系如能有效防御APT攻击,那么也能有效防御定向勒索攻击。

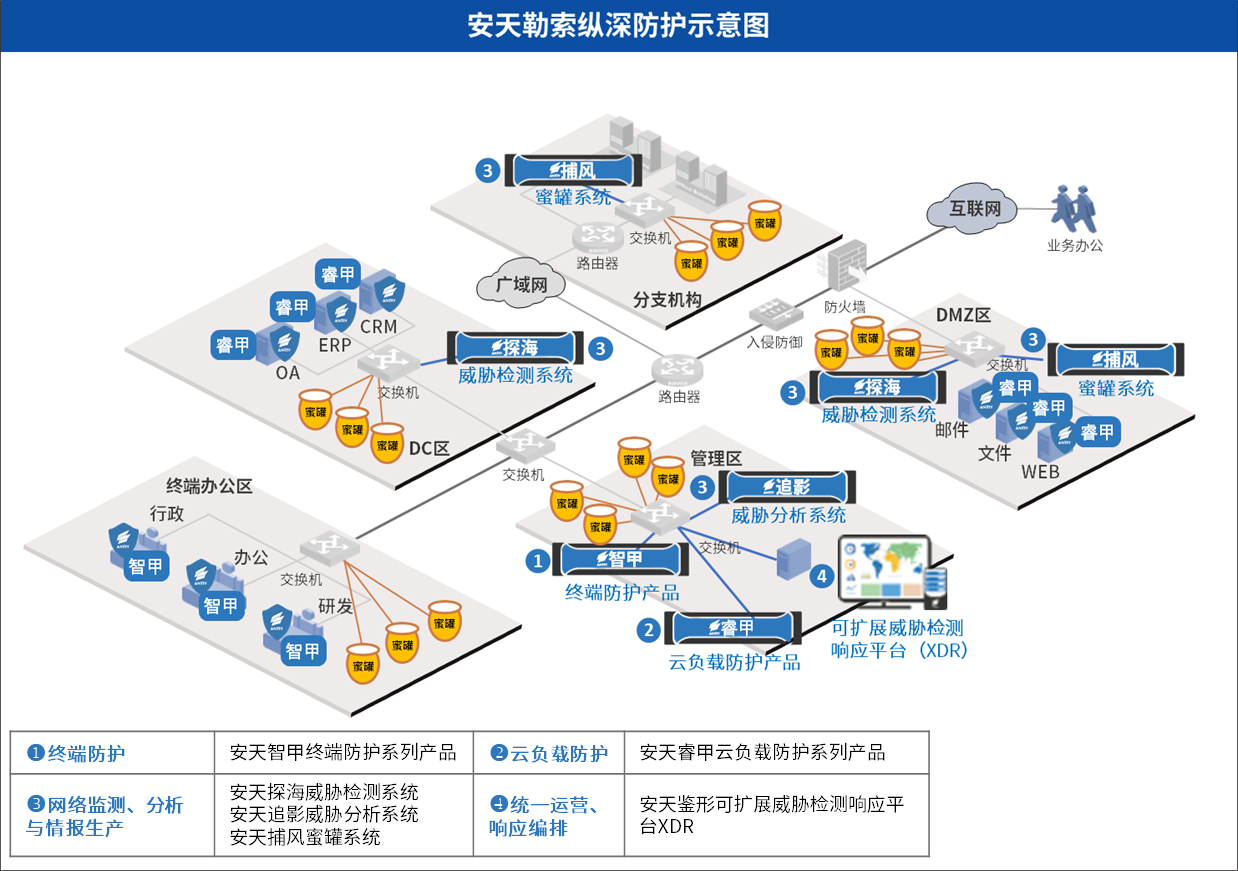

4.构建勒索纵深防护能力

面对定向勒索乃至APT级定向攻击,最终在主机系统侧达成作业目的现实情况,需要构建面向端/云/网多层次和实战化的勒索纵深防护方案,最大程度降低用户遭受勒索攻击的风险。通过强化全主机系统防护的基石作用,增强网络侧监测、分析和情报生产,依托XDR平台进行统一运营和响应编排,整体提升面向勒索攻击防护的自动化闭环运营能力,借助演练服务验证和提升勒索防治能力。

构建端/云/网多层次、实战化的勒索纵深防护方案

• 强化全主机系统防护的基石作用

在全主机系统侧通过防护勒索攻击落地、执行、致效这三个关键环节,强化主机系统侧执行体治理能力,融合主机系统侧业务场景,降低用户遭受勒索攻击的风险。

强化终端防护。安天智甲终端防护系列产品内置安天下一代威胁检测引擎,精准查杀勒索病毒。基于内核级主动防御能力,构建了细粒度和多层次勒索防护边界,即系统加固、(主机)边界防御、扫描过滤、主动防御、文档安全五个防御层次。基于勒索攻击行为监测,第一时间感知和阻断勒索攻击。

加强云负载防护。安天睿甲云负载防护系列产品基于一个探针弹性组合多种安全能力,提供面向业务的零信任建设,基于自动化关联入侵检测事件和勒索攻击行为监测,第一时间感知和阻断勒索攻击。基于身份ID的应用级微隔离,精细化管控并遏制勒索攻击横向移动,降低遭受勒索攻击的失陷风险。

• 增强网络侧监测、分析和情报生产

通过安天捕风蜜罐系统塑造欺骗式防御环境,有效感知勒索攻击行为,快速发现勒索攻击事件并生产情报,联动其它系统响应勒索攻击。

基于安天探海威胁检测系统增强网络流量监测与响应,集成恶意代码检测引擎、网络行为检测引擎、命令与控制通道检测引擎等多维度检测能力,感知勒索攻击行为,结合旁路阻断和情报生产,与其它系统联动完成处置。

安天追影威胁分析系统基于细粒度勒索行为触发,为安天探海威胁检测系统生成检测规则并本地生产情报,同时网内其它业务或安全系统可向追影投递文件,实现安全性判定和勒索行为揭示。

• 统一运营和响应编排,提升自动化闭环运营

以安天可扩展威胁检测响应平台XDR为核心,强化统一运营和响应编排。通过配置自动引接安天产品和第三方安全产品的异构日志,融合端/云/网/业务/身份数据分析,形成高置信和高价值告警。基于自动分析和关联高价值事件链,提供面向勒索攻击场景的风险检测和杀伤链还原。面向业务场景,安全运营人员可借助预置剧本和自定义预案配置,对勒索攻击入口和执行行为达成精细化管控和响应。以“人在闭环上”的持续运营模式,提升针对勒索攻击的自动化闭环运营能力。

• 开展勒索防治演练,检验和提升勒索防治能力

以保障业务稳定运行为前提,采用“模拟勒索攻击+选取真实勒索病毒样本+组合典型勒索技战术”的方式开展勒索防治演练,结合业务场景完成验证设计、样本选取(抽取主流勒索病毒TOP 10家族形成样本集合)、环境搭建、验证评估、应急处置、取证分析、环境清理等工作,全面验证面向实战化勒索攻击的防治能力,帮助管理人员和安全运营人员对勒索攻击方式、攻击路径和使用资源等形成直观认识,发现业务场景存在的暴露面和可攻击面,围绕勒索防治能力建设和管理制度提出优化建议,提升针对勒索攻击事件的应急处置能力,降低潜在的经济和声誉损失。