2023年活跃勒索攻击组织盘点

时间 : 2024年01月25日 来源: 安天CERT

1.概述

勒索软件(Ransomware)是一种极具破坏性的计算机恶意程序。近年来,它已成为全球组织机构主要的网络安全威胁之一,被威胁行为体作为牟取非法经济利益的犯罪工具。威胁行为体为增加受害方支付勒索赎金的概率和提升赎金金额,从仅恶意加密数据演变为采用“窃取文件+加密数据”双重勒索策略,更有甚者,在双重勒索的基础上增加DDoS攻击和骚扰与受害方有关的第三方等手段,演变为“多重勒索”。一旦遭受勒索软件攻击,组织机构的正常运营将受到严重影响,可能导致业务中断、数据被窃取和恶意加密。威胁行为体以数据恢复和曝光威胁受害方并勒索赎金。数据涵盖文档、邮件、数据库和源代码等多种格式文件;赎金可采用真实货币或虚拟货币(如比特币)。威胁行为体通常设定赎金支付期限,并随时间推移提高金额。有时即使支付赎金,被恶意加密的文件也无法得到完全恢复。

2023年中,勒索攻击事件屡屡发生,威胁行为体通过广撒网式的非定向模式和有针对性的定向模式开展勒索攻击,造成勒索攻击持续活跃的因素之一是勒索软件即服务(Ransomware as a Service,RaaS)商业模式的不断更新。RaaS是勒索攻击组织开发和运营的基础设施,包括定制的破坏性勒索软件、窃密组件、勒索话术和收费通道等。各种攻击组织和个人可以租用RaaS攻击基础设施,完成攻击后与RaaS组织针对赎金进行分赃。这一商业模式的兴起和成熟使勒索攻击的门槛降低,威胁行为体甚至无需勒索软件开发技能就能定向攻击目标。另一因素是初始访问经纪人(Initial Access Broker,IAB)助纣为虐,IAB通过售卖有效访问凭证给威胁行为体实现非法获利,而无需亲自进行攻击。威胁行为体利用获得的凭证,对特定目标进行有针对性的勒索攻击,建立初始访问后展开后续恶意活动,最终实现对目标的勒索行为。

部分勒索攻击组织将受害者信息发布在特定的信息源,如Tor网站或Telegram频道。自2019年以来,据不完全统计,曾发布过受害者信息的不同名称组织约115个。由于各组织资源整合、品牌重塑或被执法机构查封等原因,在2023年中,共有68个不同名称的组织曾发布过受害者信息,涉及约5500个来自不同国家或地区不同行业的组织机构。实际受害者数量可能更多,因为威胁行为体出于某些原因可能选择不公开或删除信息,例如协商谈判达成一致或受害者支付赎金。

表1-1 2023年发布受害者信息的组织

|

2023年曾发布受害者信息的组织 |

||||

|

0mega |

8base |

Abyss |

Akira |

Alphv/BlackCat |

|

Arvinclub |

AvosLocker |

BianLian |

Black Basta |

BlackByte |

|

BlackSuit |

Cactus |

CiphBit |

Cloak |

Clop |

|

CrossLock |

CryptNet |

Cuba |

Cyclops |

Daixin |

|

DarkPower |

DarkRace |

Donut |

Dragonforce |

Dunghill Leak |

|

Everest |

Hive |

Hunters |

INCransom |

Karakurt |

|

Knight |

La Piovra |

LockBit |

Lorenz |

LostTrust |

|

Malas |

MalekTeam |

Mallox |

Medusa |

MedusaLocker |

|

Meow |

MetaEncryptor |

MoneyMessage |

Monti |

NoEscape |

|

Nokoyawa |

Play |

QiLin |

RaGroup |

RagnarLocker |

|

RanStreet |

Rancoz |

RansomEXX |

RansomHouse |

Ransomedvc |

|

Raznatovic |

Rhysida |

Royal |

Siegedsec |

Snatch |

|

Stormous |

Threeam |

Toufan |

Trigona |

Unsafe |

|

Vendetta |

Vice Society |

WereWolves |

|

|

目前,勒索攻击的主流威胁形式已经演变为RaaS+定向攻击收取高额赎金的运行模式。全球范围内,制造、医疗、建筑、能源、金融和公共管理等行业频繁成为勒索攻击的目标,给全球产业产值造成严重损失。

2.勒索攻击行为分类

2023年活跃的勒索攻击行为主要有以下三类:

加密文件

采用此类勒索攻击方式的威胁行为体会使用勒索软件执行体对数据文件进行加密,执行体通过特定加密算法(如AES、RSA、ChaCha20和Salsa20等)组合利用对文件进行加密,大多数被加密文件在未得到对应密钥的解密工具时,暂时无法解密,只有少部分受害文件因勒索软件执行体存在算法逻辑错误而得以解密。

窃取文件

采用此类勒索攻击方式的威胁行为体不使用勒索软件执行体对数据文件进行加密,仅在目标系统内驻留并窃取数据文件,窃密完成后通知受害者文件被窃取,如不按期支付勒索赎金,则会公开或出售窃取到的数据文件,给予受害者压力,从而迫使受害者尽早支付赎金。

窃取文件+加密文件

采用此类勒索攻击方式的威胁行为体发动勒索攻击前,会在目标系统内驻留一段时间,在此期间窃取数据文件,在窃取工作完成后会投放勒索软件执行体,加密系统中的文件,并通知受害者文件被窃取,如不按期支付勒索赎金,不仅现有网络环境中的文件因被加密而无法使用,而且还会公开或出售窃取到的数据文件,给予受害者压力,从而迫使受害者尽早支付赎金。

3.2023年活跃勒索攻击组织盘点

回顾2023年发生的勒索软件攻击事件,对活跃的勒索攻击组织进行盘点,包括组织基本信息、组织概览和相关案例,按组织名称首字母排序,排名不分先后。

3.1 8Base

8Base勒索软件被发现于2022年3月,勒索软件执行体是基于Phobos勒索软件的变种版本,其背后的攻击组织采用RaaS和双重勒索的模式运营,疑似为RansomHouse勒索攻击组织的分支或品牌重塑,通过RaaS和勒索赎金分成获利,使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击。该勒索攻击组织主要通过漏洞武器化、有效访问凭证和搭载其他恶意软件等方式对目标系统突防,常利用SmokeLoader木马实现对目标系统的初始访问。目前暂未发现公开的解密工具。

在2023年中,其受害者信息发布及数据泄露平台留有已发布约200名受害者信息,实际受害者数量可能更多。

3.1.1 组织概览

|

组织名称 |

8Base |

|

出现时间 |

2022年3月 |

|

典型突防方式 |

有效访问凭证、搭载其他恶意软件 |

|

典型加密后缀 |

.8base |

|

解密工具 |

目前暂未发现公开的解密工具 |

|

加密目标系统 |

Windows |

|

运营方式 |

勒索即服务、基于勒索赎金和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、公开或贩卖数据 |

|

常见针对行业 |

金融业、制造业、服务业、医疗业、建筑业 |

|

常见国家/地区 |

美国、巴西、英国、加拿大、澳大利亚、德国、印度 |

|

勒索信 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.1.2 相关案例

印度医疗行业Clear Medi公司被8Base勒索攻击组织列为受害者

7月3日,8Base勒索攻击组织将Clear Medi列为受害者,声称窃取与员工、患者、保险和财务等相关文件,现已公开。

图3-1 8Base勒索攻击组织将Clear Medi列为受害者

美国丰田叉车经销商ToyotaLift Northeast公司被8Base勒索攻击组织列为受害者

8月23日,8Base勒索攻击组织将ToyotaLift Northeast列为受害者,声称窃取与通信、客户、财务和涉密等相关文件,现已公开。

图3-2 8Base勒索攻击组织将ToyotaLift Northeast列为受害者

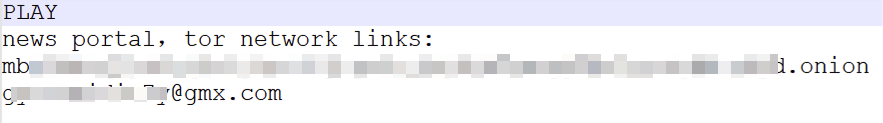

3.2 Akira

Akirasup[1]勒索软件被发现于2023年3月,其背后的攻击组织通过RaaS和双重勒索的模式运营该勒索软件,以RaaS模式经营和勒索赎金分成等方式实现获利,勒索赎金分别为用于解密被加密文件和删除被窃取的数据两部分,使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击。该勒索攻击组织主要通过有效访问凭证、未配置多重身份验证(MFA)的VPN账户和漏洞武器化等方式对目标系统突防,曾利用思科VPN相关漏洞CVE-2023-20269实现对目标系统的初始访问。在建立与目标系统初始访问后,利用多种第三方工具作为攻击装备以实现其他恶意行为,例如使用AnyDesk远程控制计算机和传输文件,使用PowerTool关闭与杀毒软件有关的进程,使用PCHunter、Masscan和AdFind获取特定信息,使用Mimikatz窃取凭证,使用Rclone和FileZilla窃取数据等行为。

Akira勒索软件具备针对Windows、Linux和VMware等目标系统的执行体。除了“窃密+加密”的行为,还存在只窃密不加密的模式,在完成对受害系统数据窃取后,威胁行为体选择不投放勒索软件执行体,而是通过窃取到的数据威胁受害者进行勒索。国外安全厂商Avast发现Akira勒索软件存在漏洞[2],并于6月29日发布了解密工具,但该工具只适用于6月29日前的Akira勒索软件执行体版本,因为Akira勒索软件开发人员在此后修复了漏洞。

Akira勒索攻击组织与之前退出勒索软件市场的Conti勒索攻击组织疑似存在关联,体现在勒索软件执行体的部分代码段和加密数字货币钱包地址等方面。2023年中,其受害者信息发布及数据泄露平台留有已发布约142名受害者信息和窃取到的数据,实际受害者数量可能更多。

3.2.1 组织概览

|

组织名称 |

Akira |

|

出现时间 |

2023年3月 |

|

典型突防方式 |

有效访问凭证、未配置多重身份验证的账户、漏洞武器化 |

|

典型加密后缀 |

.akira |

|

解密工具 |

部分版本存在公开解密工具(6月29日前被加密文件存在解密可能) |

|

加密目标系统 |

Windows、Linux、VMware ESXi |

|

运营方式 |

勒索即服务、基于两部分勒索赎金(解密文件和删除被窃数据)和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、公开或贩卖数据 |

|

常见针对行业 |

服务业、教育业、制造业、金融业、医疗业、公共管理 |

|

常见国家/地区 |

美国、法国、英国、加拿大、澳大利亚、荷兰 |

|

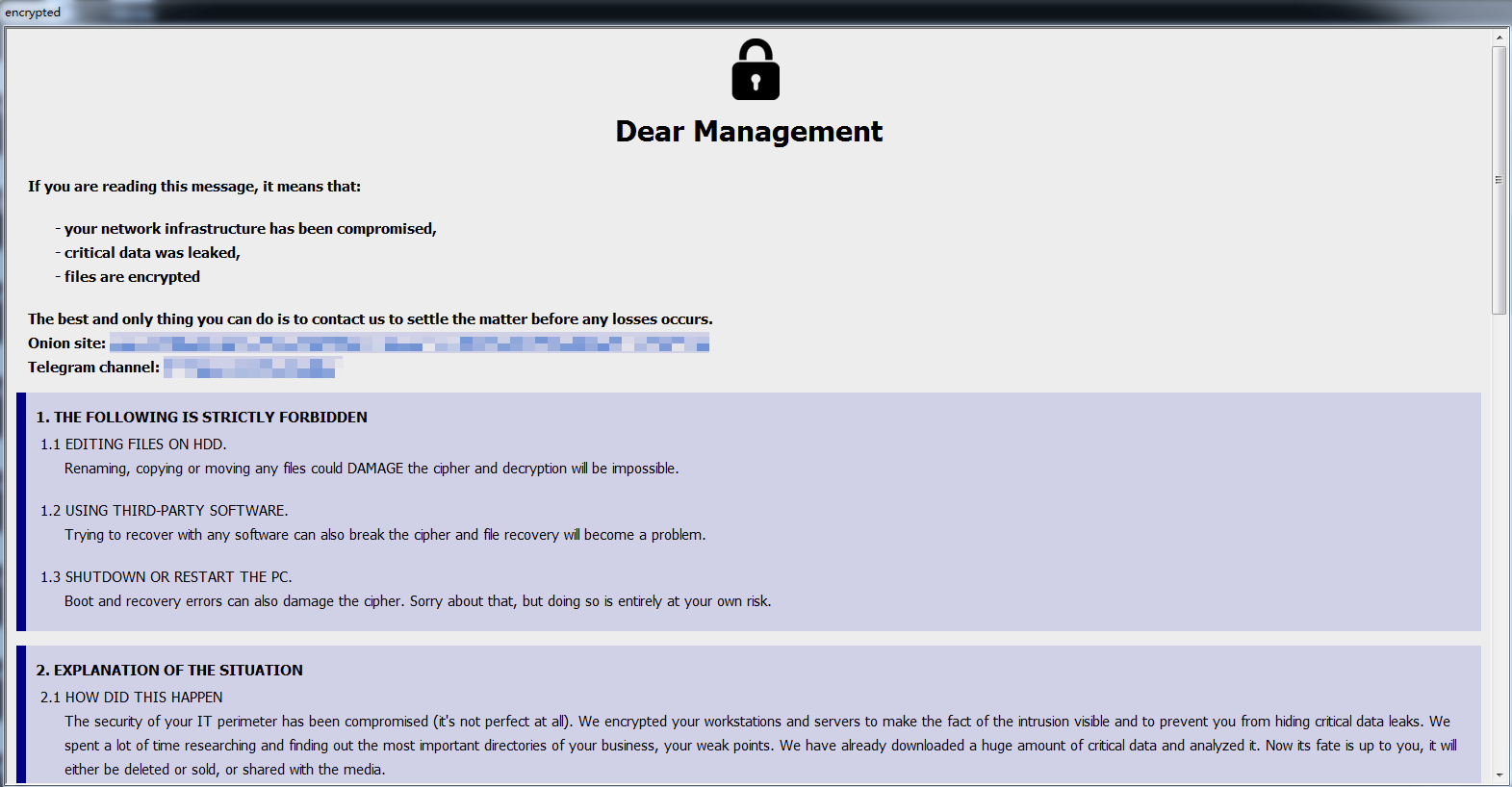

勒索信 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.2.2 相关案例

Akira勒索攻击组织针对未配置多重身份验证的思科VPN用户发动攻击

8月24日,思科发布公告[3]指出Akira勒索攻击组织针对未配置多重身份验证的思科VPN用户发动攻击。在针对VPN的攻击活动中,威胁行为体首先是利用暴露的服务或应用程序,针对VPN账号未配置多重身份验证和VPN软件中的存在漏洞的用户发动攻击。一旦威胁行为体明确了目标网络的基本情况,将尝试通过LSASS(本地安全认证子系统服务)的转储来提取凭据,以便在目标网络环境中进一步移动和提权。

荷兰库拉索岛政府所有供水供电公司Aqualectra被Akira勒索攻击组织列为受害者

12月6日,Akira勒索攻击组织将荷兰库拉索岛政府所有供水供电公司Aqualectra列为受害者,威胁行为体声称即将公开从该公司窃取到的运营文件、业务文件和大量付款信息等,预计对80000个家庭和公司的隐私造成影响。

图3-3 Akira勒索攻击组织将Aqualectra列为受害者

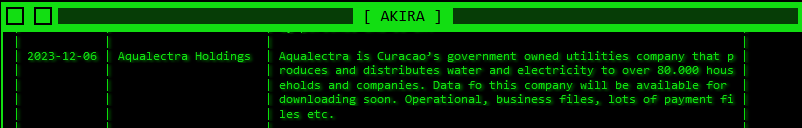

3.3 BianLian

BianLian勒索软件被发现于2022年6月,其背后的攻击组织通过RaaS和双重勒索的模式运营该勒索软件,以RaaS模式经营和勒索赎金分成等方式实现获利,使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击。该勒索攻击组织主要通过有效访问凭证和漏洞武器化等方式对目标系统突防,曾利用SonicWall VPN设备和Microsoft Exchange软件的CVE-2021-31207、CVE-2021-34473、CVE-2021-34523漏洞实现对目标系统的初始访问。威胁行为体利用突防手段实现对目标系统的初始访问后,投放一个Go语言编译的后门木马,安装远程控制的第三方工具用于实现后续恶意行为,例如TeamViewer、SplashTop和AnyDesk等。2023年1月,国外安全厂商Avast发布用于BianLian勒索软件的解密工具[4],随后,BianLian勒索攻击组织转变策略,放弃加密执行体,只通过窃取数据文件实现勒索攻击。

当前,其受害者信息发布及数据泄露平台留有已发布的223名受害者信息和窃取到的数据,2023年中留有143名受害者信息,实际受害者数量可能更多。

3.3.1 组织概览

|

组织名称 |

BianLian |

|

出现时间 |

2022年6月 |

|

典型突防方式 |

有效访问凭证、漏洞武器化 |

|

典型加密后缀 |

.bianlian |

|

解密工具 |

2023年1月前被加密文件可解密,后续转为只窃密不加密 |

|

加密目标系统 |

Windows |

|

运营方式 |

勒索即服务、基于勒索赎金和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、公开或贩卖数据 |

|

常见针对行业 |

医疗业、金融业、制造业、教育业、服务业、公共管理 |

|

常见国家/地区 |

美国、澳大利亚、英国、加拿大、印度尼西亚 |

|

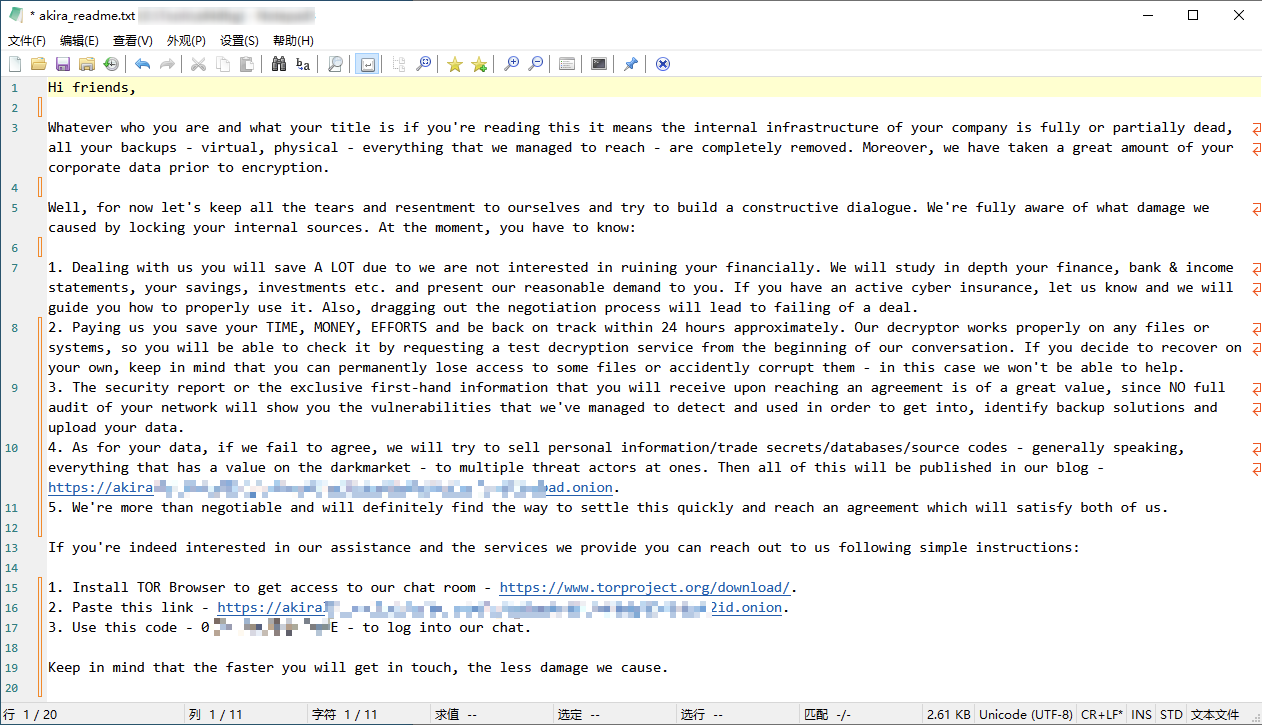

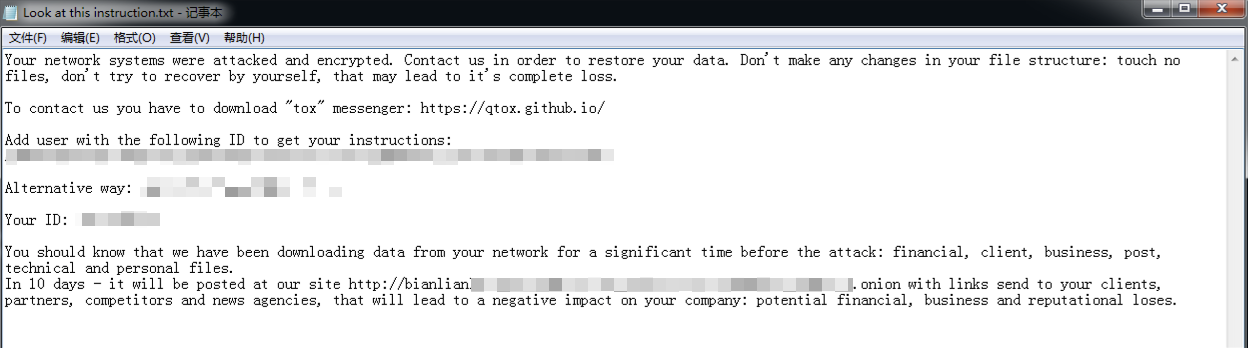

勒索信 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.3.2 相关案例

美国韦恩斯伯勒市被BianLian勒索攻击组织列为受害者

3月,BianLian勒索攻击组织将美国韦恩斯伯勒市列为受害者,威胁行为体声称窃取约350 GB数据,包括警察局内部文件、个人及员工信息和商业等相关文件,现已公开。

图3-4 BianLian勒索攻击组织将韦恩斯伯勒市列为受害者

印度尼西亚电信运营商Smartfren Telecom被BianLian勒索攻击组织列为受害者

9月,BianLian勒索攻击组织将印度尼西亚电信运营商Smartfren Telecom列为受害者,威胁行为体声称窃取约1.2 TB数据,包括个人数据、财务金融、业务运营、邮件及保密等相关文件,现已公开。

图3-5 BianLian勒索攻击组织将Smartfren Telecom列为受害者

加拿大航空公司Air Canada被BianLian勒索攻击组织列为受害者

10月,BianLian勒索攻击组织将加拿大航空公司Air Canada列为受害者,威胁行为体声称窃取约210 GB数据,包括2008年至2023年间的技术和运营数据、SQL数据库备份数据和员工个人信息等相关文件,现已公开。

图3-6 BianLian勒索攻击组织将Air Canada列为受害者

3.4 Black Basta

Black Basta勒索软件被发现于2022年4月,其背后的攻击组织通过RaaS和双重勒索的模式运营该勒索软件,由于Black Basta所使用的每个勒索软件执行体都硬编码一个唯一的识别码,故猜测该组织仅采用定向模式开展勒索攻击活动。该勒索攻击组织主要通过有效访问凭证、搭载其他恶意软件和漏洞武器化等方式对目标系统突防。该组织成员在地下论坛发帖寻求组织机构的网络访问凭证,曾利用QBot木马和PrintNightmare相关漏洞CVE-2021-34527实现对目标系统的初始访问。在建立与目标系统初始访问后,利用多种第三方工具作为攻击装备以实现其他恶意行为,例如使用AnyConnect和TeamViewer建立远程链接,使用PsExec执行命令,使用Netcat进行扫描,使用Mimikatz转储凭证,使用Rclone窃取数据等恶意行为。2023年12月,国外网络安全研究机构Security Research发布一个名为“Black Basta Buster”的解密工具[5],用于恢复被Black Basta勒索软件加密的文件,但该工具仅适用于2022年11月至2023年12月期间的部分勒索软件变种版本。

Black Basta勒索攻击组织与之前退出勒索软件市场的BlackMatter和Conti勒索攻击组织疑似存在关联,体现在勒索软件执行体部分代码段,受害者信息发布及数据泄露站点设计风格,通信方式和勒索谈判话术等方面。故猜测Black Basta勒索攻击组织可能是BlackMatter和Conti勒索软件组织的分支或品牌重塑。在2023年中,其受害者信息发布及数据泄露平台留有已发布的约150名受害者信息,实际受害者数量可能更多。

3.4.1 组织概览

|

组织名称 |

Black Basta |

|

出现时间 |

2022年4月 |

|

典型突防方式 |

有效访问凭证、搭载其他恶意软件漏洞武器化 |

|

典型加密后缀 |

.basta |

|

解密工具 |

2022年11月至2023年12月期间部分变种版本存在解密可能 |

|

加密目标系统 |

Windows、Linux、VMware ESXi |

|

运营方式 |

勒索即服务、基于勒索赎金和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、公开或贩卖数据 |

|

常见针对行业 |

制造业、医疗业、建筑业、服务业、金融业、公共管理 |

|

常见国家/地区 |

美国、加拿大、英国、澳大利亚、新西兰、德国 |

|

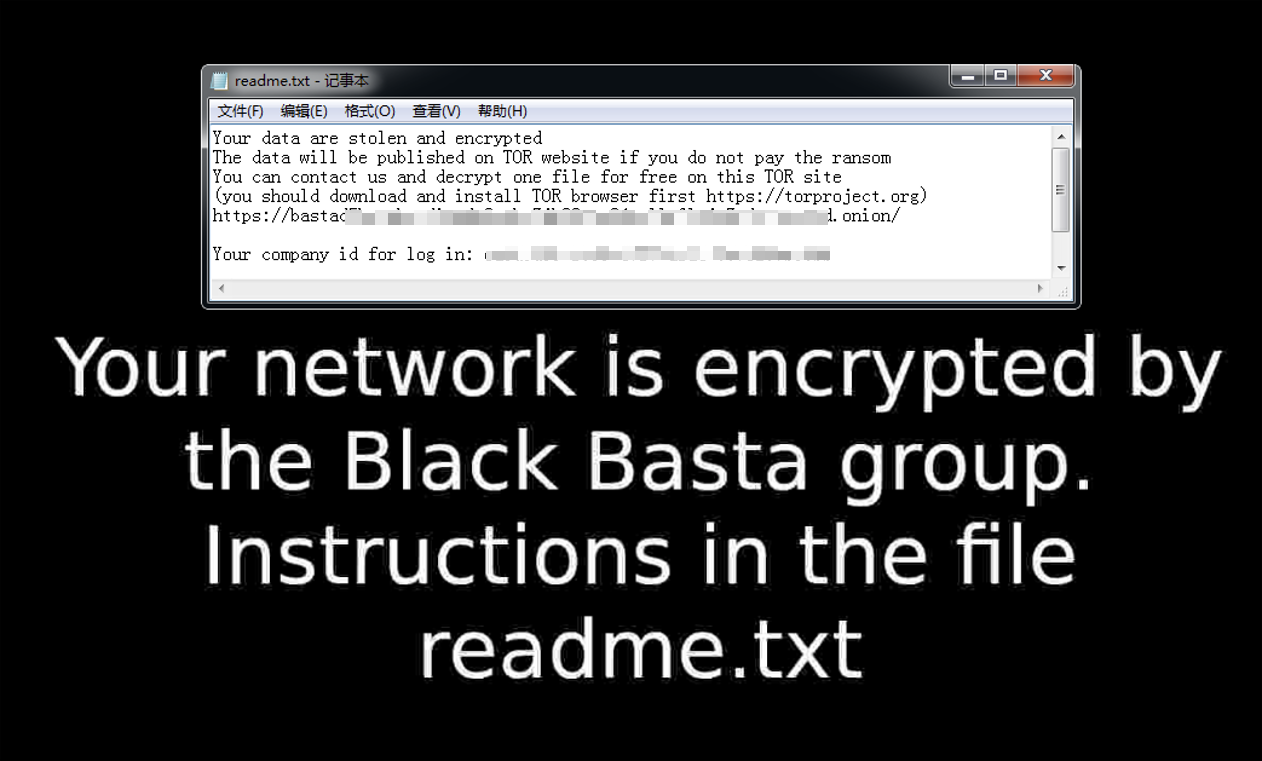

勒索信 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.4.2 相关案例

美国维京可口可乐瓶装公司被Black Basta勒索攻击组织列为受害者

5月,Black Basta勒索攻击组织将美国维京可口可乐瓶装公司列为受害者,威胁行为体公开展示窃取到的数据文件示例,包括员工信息表、身份证、护照申请记录、保密协议和付款记录等文件,现已公开。

图3-7 Black Basta勒索攻击组织将vikingcocacola列为受害者

德国国防工业Rheinmetall集团被Black Basta勒索攻击组织列为受害者

5月,Black Basta勒索攻击组织将德国国防工业Rheinmetall集团列为受害者,威胁行为体公开展示窃取到的数据文件示例,包括员工个人信息、保密协议、授权书、设计图纸和采购合同等文件,现已公开。

图3-8 Black Basta勒索攻击组织将Rheinmetall列为受害者

电子和电气连接线生产厂商Volex被Black Basta勒索攻击组织列为受害者

10月,Black Basta勒索攻击组织将总部位于英国的电子和电气连接线生产厂商Volex列为受害者,威胁行为体公开展示窃取到的数据文件示例,包括员工身份证、就诊记录、录用通知书、保密协议和产品图纸等文件,现已公开。

图3-9 Black Basta勒索攻击组织将Volex列为受害者

3.5 BlackCat

BlackCat(又称ALPHV或Noberus)勒索软件[6]被发现于2021年11月,其背后的攻击组织通过RaaS和多重勒索的模式运营该勒索软件,主要以RaaS模式经营和勒索赎金分成等方式实现获利,使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击。该组织于2023年2月21日发布名为“Sphynx”的2.0版本。该勒索攻击组织主要通过漏洞武器化和有效的访问凭证等方式对目标系统突防。BlackCat勒索攻击组织采用多种手段迫使受害者支付赎金,包括向受害者主管单位举报、DDoS攻击和骚扰受害单位相关人员。2023年12月,美国联邦调查局与多方执法机构合作,成功查处BlackCat组织用于勒索攻击的基础设施,关闭发布受害者信息的网站,并提供解密受害者被加密文件的密钥,有望帮助500多名受害者恢复文件[7]。

BlackCat勒索软件与已经退出勒索软件市场的REvil、DarkSide和BlackMatter勒索软件存在关联,是第一个使用Rust编程语言开发跨平台攻击载荷的勒索软件,其载荷支持在Windows、Linux和VMware ESXi系统上执行。其受害者信息发布及数据泄露平台陆续发布受害者信息和窃取到的数据,在2023年内发布约410名受害者信息,实际受害者数量可能更多。

3.5.1 组织概览

|

组织名称 |

BlackCat(又称ALPHV或Noberus) |

|

出现时间 |

2021年11月 |

|

典型突防方式 |

漏洞武器化、有效访问凭证 |

|

典型加密后缀 |

.(6-7位数字+字母组合随机) |

|

解密工具 |

受害者需与FBI进行联系(查获500多名受害者密钥) |

|

加密目标系统 |

Windows、Linux、VMware ESXi |

|

运营方式 |

勒索即服务,基于勒索赎金和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、公开或贩卖数据、DDoS干扰、骚扰涉事第三方 |

|

常见针对行业 |

制造业、服务业、教育业、医疗业、金融业、公共管理 |

|

常见国家/地区 |

美国、澳大利亚、印度、印度尼西亚、英国、墨西哥 |

|

勒索信 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.5.2 相关案例

墨西哥饮料公司Coca-Cola FEMSA被BlackCat勒索攻击组织列为受害者

6月,BlackCat勒索攻击组织将墨西哥饮料公司Coca-Cola FEMSA列为受害者,威胁行为体公开展示窃取到的数据文件示例,示例图片内容为Coca-Cola FEMSA公司与合作公司的订单信息、交易合同和利润分成合同等文件,现已公开。

图3-10 BlackCat勒索攻击组织将Coca-Cola FEMSA列为受害者

美国社交新闻网站Reddit被BlackCat勒索攻击组织列为受害者

6月,BlackCat勒索攻击组织将美国社交新闻网站Reddit列为受害者,威胁行为体声称于2月5日入侵到Reddit的系统中,事件起因是Reddit员工遭受具有针对性的网络钓鱼攻击,威胁行为体窃取了80 GB压缩后的数据。威胁行为体想要450万美元作为赎金,并且要求Reddit撤回关于API定价上调的决定。

图3-11 BlackCat勒索攻击组织将Reddit列为受害者

美国美高梅国际酒店集团遭受BlackCat攻击

9月,BlackCat勒索攻击组织将美国美高梅国际酒店集团(MGM Resorts International)列为受害者,本次事件是位于拉斯维加斯的酒店和赌场运营设施遭受BlackCat勒索软件攻击,导致酒店住房系统和赌场娱乐设施系统无法运营,迫使客人等待数小时才能办理入住,电子支付、数字钥匙卡、老虎机、自动取款机和付费停车系统瘫痪。

图3-12 BlackCat勒索攻击组织将MGM Resorts International列为受害者

3.6 Clop

Clop(又称Cl0p)勒索软件被发现于2019年2月,其背后的攻击组织通过RaaS和双重勒索的模式运营该勒索软件,主要以RaaS模式经营和勒索赎金分成等方式实现获利。使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击,在部分攻击活动中只通过窃取数据文件实现勒索攻击。该勒索攻击组织主要通过有效访问凭证和漏洞武器化等方式对目标系统突防,曾利用Accellion(现名Kiteworks)公司文件传输设备(FTA),SolarWinds公司Serv-U托管文件传输(MFT),Fortra公司GoAnywhere MFT和Progress公司MOVEit MFT等产品的相关漏洞实现对目标系统的初始访问。在建立与目标系统初始访问后,利用多种第三方工具作为攻击装备以实现其他恶意行为。SentinelLabs发现Clop勒索软件的部分Linux变种版本可支持解密[8],因勒索软件执行体加密算法存在缺陷。其他变种版本暂未发现公开的解密工具。

在2023年中,其受害者信息发布及数据泄露平台留有已发布的约353名受害者信息,实际受害者数量可能更多。

3.6.1 组织概览

|

组织名称 |

Clop(又称Cl0p) |

|

出现时间 |

2019年2月 |

|

典型突防方式 |

漏洞武器化、有效访问凭证 |

|

典型加密后缀 |

.clop |

|

解密工具 |

部分Linux版本下的勒索软件执行体变种可解密 |

|

加密目标系统 |

Windows、Linux、VMware ESXi |

|

运营方式 |

勒索即服务、基于勒索赎金和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、公开或贩卖数据 |

|

常见针对行业 |

金融业、服务业、医疗业、教育业、公共管理 |

|

常见国家/地区 |

美国、加拿大、印度、英国、荷兰 |

|

勒索信 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.6.2 相关案例

Clop勒索攻击组织利用MOVEit相关漏洞发动大规模勒索攻击

Clop勒索攻击组织利用MOVEit产品相关漏洞,对使用该产品的用户发动勒索攻击,威胁行为体在本次事件中,多采用只窃密不加密的策略,其声称受害者包括安永(EY)会计师事务所、德勤(DTT)会计师事务所、普华永道(PwC)会计师事务所、保险业怡安(Aon)集团,化妆品行业雅诗兰黛集团等,窃取到的数据已公开下载方式。

图3-13 Clop勒索攻击组织列出多名受害者

3.7 LockBit

LockBit勒索软件[9]被发现于2019年9月,初期因其加密后的文件名后缀为.abcd,而被称为ABCD勒索软件;其背后的攻击组织通过RaaS和多重勒索的模式运营该勒索软件,主要通过RaaS和勒索赎金分成获利,使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击。该组织在2021年6月发布了勒索软件2.0版本,增加了删除磁盘卷影和日志文件的功能,同时发布专属数据窃取工具StealBit,采用双重勒索策略;2021年8月,该组织的攻击基础设施频谱增加了对DDoS攻击的支持;2022年6月勒索软件更新至3.0版本,由于3.0版本的部分代码与BlackMatter勒索软件代码重叠,因此LockBit 3.0又被称为LockBit Black,这反映出不同勒索攻击组织间可能存在的人员流动、能力交换等情况。使用LockBit RaaS实施攻击的相关组织进行了大量攻击作业,通过有效访问凭证、漏洞武器化和搭载其他恶意软件等方式实现对目标系统的初始访问。LockBit勒索软件仅对被加密文件头部的前4K数据进行加密,因此加密速度明显快于全文件加密的其他勒索软件,由于在原文件对应扇区覆盖写入,受害者无法通过数据恢复的方式来还原未加密前的明文数据。目前暂未发现公开的解密工具。

2023年10月,波音公司被LockBit勒索攻击组织列为受害者,安天CERT从攻击过程还原、攻击工具清单梳理、勒索样本机理、攻击致效后的多方反应、损失评估、过程可视化复盘等方面开展了分析工作,并针对事件中暴露的防御侧问题、RaaS+定向勒索的模式进行了解析,并提出了防御和治理方面的建议[10]。在2023年中,其受害者信息发布及数据泄露平台发布约1030名受害者信息和窃取到的数据,实际受害者数量可能更多。

3.7.1 组织概览

|

组织名称 |

LockBit |

|

出现时间 |

2019年9月 |

|

典型突防方式 |

有效访问凭证、漏洞武器化、搭载其他恶意软件 |

|

典型加密后缀 |

字母与数字随机组合的9位个人ID |

|

解密工具 |

目前暂未发现公开的解密工具 |

|

加密目标系统 |

Windows、Linux、macOS、VMware ESXi |

|

运营方式 |

勒索即服务、基于勒索赎金和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、公开或贩卖数据、DDoS干扰 |

|

常见针对行业 |

金融业、服务业、建筑业、教育业、制造业 |

|

常见国家/地区 |

美国、英国、德国、加拿大、印度、日本 |

|

勒索信样例 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.7.2 相关案例

英国皇家邮政被LockBit勒索攻击组织列为受害者

2月,LockBit勒索攻击组织将英国皇家邮政列为受害者,勒索攻击事件发生于1月,本次事件导致英国皇家邮政的国际出口服务受到干扰,暂时无法将物品运送到海外目的地。威胁行为体公开了与英国皇家邮政的谈判记录,并表明最后的赎金为4000万美元,用于恢复被加密文件及删除窃取到的数据,由于未能按时支付赎金,现已公开窃取到的约44.4 GiB数据,该组织在其数据泄露平台采用GiB数据计量单位,1 GiB约等于1.07 GB。

图3-14 LockBit勒索攻击组织将英国皇家邮政列为受害者

名古屋港口遭受LockBit勒索攻击组织攻击

7月,日本名古屋港口遭受LockBit勒索攻击组织攻击[11],本次事件对名古屋港统一终端系统造成影响,该系统是控制港口所有集装箱码头的中央系统,从而导致集装箱搬运工作无法进行、港口中五个码头停运近三天,影响大约2万个集装箱进出港和260家相关企业。丰田汽车主要通过该港口进行货物运输,在此期间部分装有进出口零件的集装箱无法装卸。

波音公司遭受LockBit勒索攻击组织攻击

10月,LockBit所属的受害者信息发布平台发消息声称窃取了波音公司的大量敏感数据,并以此胁迫波音公司,如果不在2023年11月2日前与LockBit组织取得联系,将会公开窃取到的敏感数据。此后可能因双方谈判失败,LockBit组织公开发布从波音公司窃取到的21.6 GiB数据。

图3-15 LockBit勒索攻击组织将波音公司列为受害者

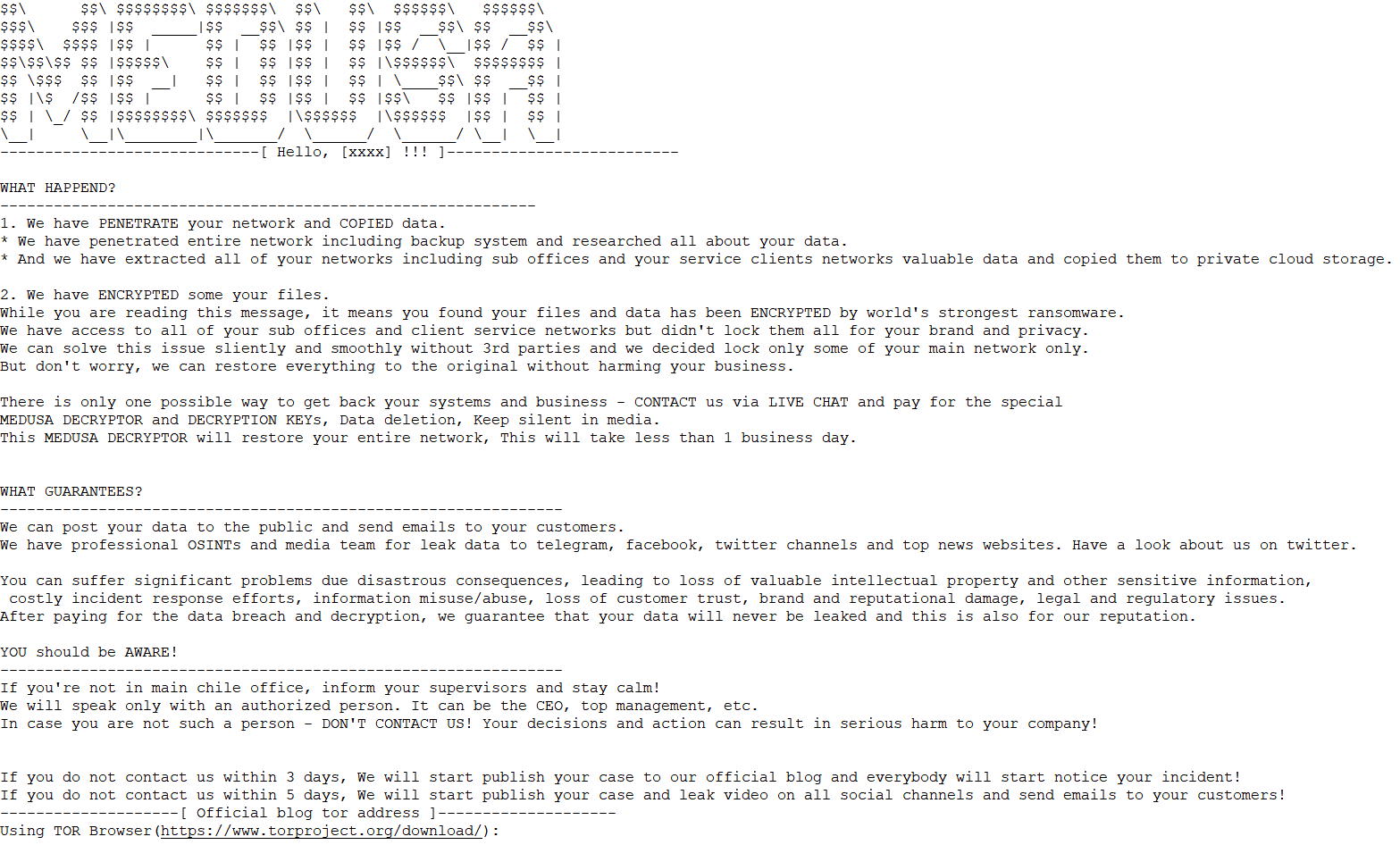

3.8 Medusa

Medusa勒索软件被发现于2021年6月,与2019年出现的MedusaLocker勒索软件无关,其背后的攻击组织采用RaaS和双重勒索的模式运营,主要通过RaaS和勒索赎金分成获利,使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击。该勒索攻击组织主要通过漏洞武器化、有效访问凭证和远程桌面协议暴力破解等方式对目标系统突防。目前暂未发现公开的解密工具。

在2023年中,其受害者信息发布及数据泄露平台留有已发布的约140名受害者信息,实际受害者数量可能更多。

3.8.1 组织概览

|

组织名称 |

Medusa |

|

出现时间 |

2021年6月 |

|

典型突防方式 |

漏洞武器化、有效访问凭证 |

|

典型加密后缀 |

.MEDUSA |

|

解密工具 |

目前暂未发现公开的解密工具 |

|

加密目标系统 |

Windows |

|

运营方式 |

勒索即服务、基于勒索赎金和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、DDoS干扰、公开和贩卖窃密数据 |

|

常见针对行业 |

制造业、教育业、服务业、金融业、建筑业、公共管理 |

|

常见国家/地区 |

美国、英国、加拿大、印度、土耳其、澳大利亚、汤加、意大利 |

|

勒索信 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.8.2 相关案例

汤加电信公司被Medusa勒索攻击组织列为受害者

2月,Medusa勒索攻击组织将汤加电信公司列为受害者,威胁行为体公开展示窃取到的数据文件示例,包括员工身份证、业务往来和保密协议等文件,现已公开。

图3-16 Medusa勒索攻击组织将汤加电信公司列为受害者

意大利自来水供应商Alto Calore Servizi S.p.A被Medusa勒索攻击组织列为受害者

5月,Medusa勒索攻击组织将意大利自来水供应商Alto Calore Servizi S.p.A列为受害者,威胁行为体公开展示窃取到的数据文件示例,包括人员信息、供水管线信息、施工图纸和施工计划等文件,现已公开。

图3-17 Medusa勒索攻击组织将Alto Calore Servizi S.p.A列为受害者

丰田金融服务公司Toyota Financial被Medusa勒索攻击组织列为受害者

11月,Medusa勒索攻击组织将丰田金融服务公司Toyota Financial列为受害者,威胁行为体公开展示窃取到的数据文件示例,包括员工身份证、公司财务报表、车辆评估信息和商业合同等文件,现已公开。

图3-18 Medusa勒索攻击组织将Toyota Financial列为受害者

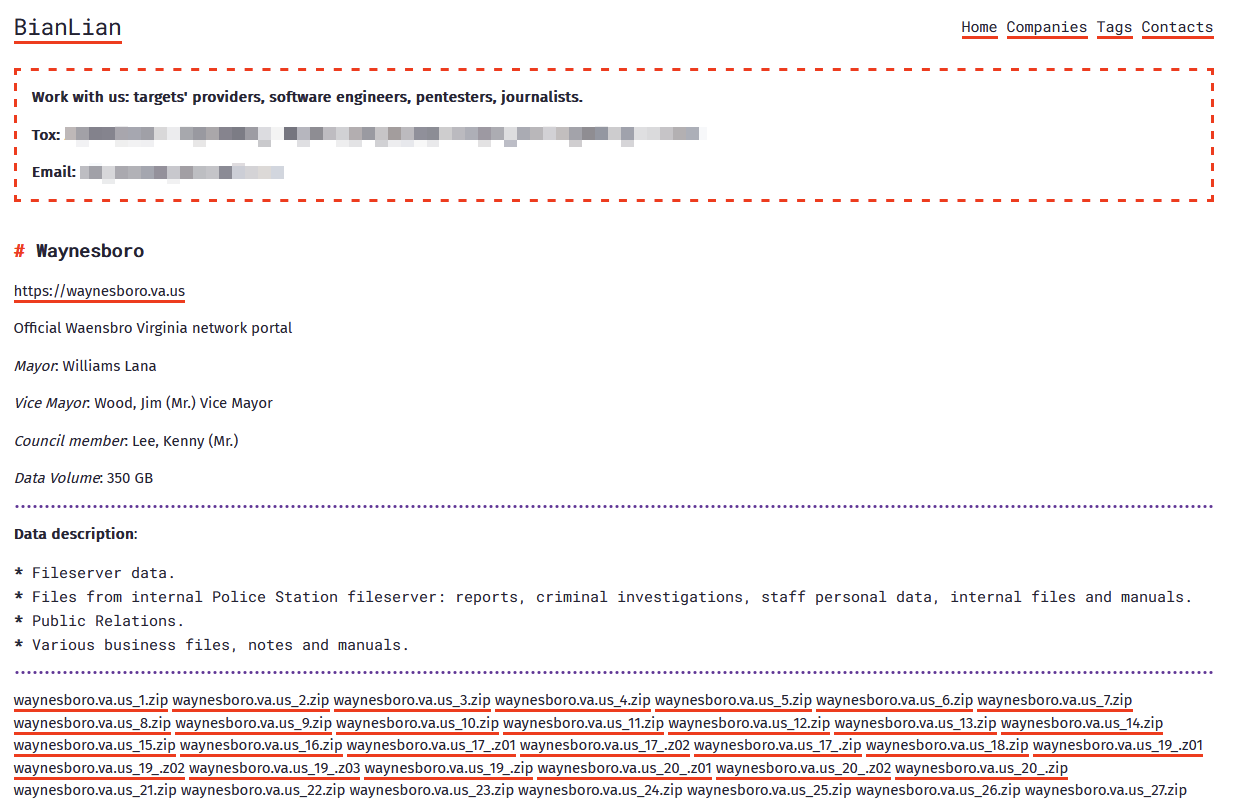

3.9 Play

Play(又称PlayCrypt)勒索软件[12]被发现于2022年6月,其背后的攻击组织通过双重勒索的模式运营该勒索软件,并声称不通过RaaS模式运营,使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击。该勒索攻击组织主要通过有效访问凭证和漏洞武器化等方式对目标系统突防,曾利用ProxyNotShell、Microsoft Exchange Server和FortiOS相关漏洞实现对目标系统的初始访问。目前暂未发现公开的解密工具。

Play勒索攻击组织疑似与Conti、Royal、Hive和Nokoyawa勒索攻击组织存在关联,体现在用于攻击的基础设施和勒索攻击活动中所使用的技战术等方面。在2023年中,其受害者信息发布及数据泄露平台留有已发布的约213名受害者信息,实际受害者数量可能更多。

3.9.1 组织概览

|

组织名称 |

Play(又称PlayCrypt) |

|

出现时间 |

2022年6月 |

|

典型突防方式 |

有效访问凭证、漏洞武器化 |

|

典型加密后缀 |

.play |

|

解密工具 |

目前暂未发现公开的解密工具 |

|

加密目标系统 |

Windows |

|

运营方式 |

自称不采用RaaS、基于勒索赎金和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、DDoS干扰、公开和贩卖窃密数据 |

|

常见针对行业 |

电信业、医疗业、服务业、金融业、教育业、房地产业 |

|

常见国家/地区 |

德国、美国、英国、澳大利亚、葡萄牙、瑞士 |

|

勒索信 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.9.2 相关案例

瑞士媒体公司CH Media被Play勒索攻击组织列为受害者

4月,Play勒索攻击组织将瑞士媒体公司CH Media列为受害者,威胁行为体声称窃取到500 GB数据文件,包括机密资料、项目工程、员工薪资和员工信息等文件,现已公开。

图3-19 Play勒索攻击组织将CH Media列为受害者

瑞士IT服务提供商Xplain被Play勒索攻击组织列为受害者

5月,Play勒索攻击组织将瑞士IT服务提供商Xplain列为受害者,威胁行为体声称窃取到907 GB数据文件。6月,瑞士警方针对该事件开始调查,因为该公司为多个联邦和州政府部门、军队、海关和警察局提供服务,多个单位间接受到此次事件的影响。

图3-20 Play勒索攻击组织将Xplain列为受害者

美国达拉斯市被Play勒索攻击组织列为受害者

10月,Play勒索攻击组织将美国达拉斯市列为受害者,威胁行为体声称窃取到400 GB数据文件,文件为该市的私人文件,现已公开。

图3-21 Play勒索攻击组织将达拉斯市列为受害者

3.10 Rhysida

Rhysida勒索软件被发现于2023年5月,其背后的攻击组织通过RaaS和双重勒索的模式运营该勒索软件,以RaaS模式经营和勒索赎金分成等方式实现获利,使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击。该勒索攻击组织主要通过有效访问凭证和漏洞武器化等方式对目标系统突防,曾利用Microsoft Netlogon漏洞CVE-2020-1472实现对目标系统的初始访问。目前暂未发现公开的解密工具。

Rhysida勒索攻击组织与Vice Society勒索攻击组织存在关联,猜测Rhysida可能为Vice Society的分支或品牌重塑。在2023年中,其受害者信息发布及数据泄露平台留有已发布的约76名受害者信息,实际受害者数量可能更多。

3.10.1 组织概览

|

组织名称 |

Rhysida |

|

出现时间 |

2023年5月 |

|

典型突防方式 |

有效访问凭证、漏洞武器化 |

|

典型加密后缀 |

.rhysida |

|

解密工具 |

目前暂未发现公开的解密工具 |

|

加密目标系统 |

Windows、Linux、VMware ESXi |

|

运营方式 |

勒索即服务、基于勒索赎金和贩卖数据 |

|

侵害模式 |

加密致瘫、窃密、公开和贩卖窃密数据 |

|

常见针对行业 |

制造业、医疗业、制造业、教育业、服务业、公共管理 |

|

常见国家/地区 |

美国、英国、印度尼西亚、德国、巴西、智利 |

|

勒索信 |

|

|

扫描二维码,可在计算机病毒百科中查阅相关信息 |

|

3.10.2 相关案例

智利陆军Ejercito de Chile被Rhysida勒索攻击组织列为受害者

5月,Rhysida勒索攻击组织将智利陆军Ejercito de Chile列为受害者,智利陆军是智利武装部队中负责智利国土防卫的分支。威胁行为体声称窃取到220 GB数据文件,共26862个文件,并表明未出售的部分将被公开。

图3-22 Rhysida勒索攻击组织将Ejercito de Chile列为受害者

英国国家图书馆British Library被Rhysida勒索攻击组织列为受害者

11月,Rhysida勒索攻击组织将大英图书馆British Library列为受害者,威胁行为体声称窃取到573 GB数据文件,共490191个文件,要求受害者支付20 BTC作为勒索赎金。

图3-23 Rhysida勒索攻击组织将British Library列为受害者