安天对“超高能力网空威胁行为体”系列分析回顾

时间 : 2021年07月22日 来源: 安天CERT

安天自2010年以来,不断跟踪分析全球APT组织活动,特别是持续跟进分析研究以美NSA下属方程式等超高能力网空威胁行为的攻击活动、攻击装备、支撑工程体系,提出A2PT等术语用以标定相关攻击组织活动。发布过多篇高质量研究报告。2020年3月4日,为方便研究者和读者,我们曾发布名为《安天对“超高能力网空威胁行为体”系列分析回顾》的内容索引。近日外方又掀起抹黑所谓“中国发动网络攻击”的高潮,安天公众号重发此文,以便读者了解我国面临的网络安全风险。

1. 背景概述

网空威胁行为体是网络空间攻击活动的来源,它们有不同的目的和动机,其能力也存在明显的层级差异。国家/地区行为体所发动的网络攻击,通常被称为APT(高级可持续性威胁)攻击。而其中以美情报机构NSA等为代表的超高能力国家/地区行为体,或称为超高能力网空威胁行为体,拥有严密的规模建制,庞大的支撑工程体系,掌控体系化的攻击装备和攻击资源,可以进行最为隐蔽和致命的网络攻击。安天将此类威胁行为体发动的网络攻击(如震网、方程式等)特别命名为A2PT(即高级的高级可持续性威胁),在过去近十年(自2010年7月起)的时间里,对此进行了持续的关注和深入的逆向分析工作。其中部分工作成果已在安天官网或微信公众号公开,或刊载于技术媒体、安天技术文章汇编。为便于研究者深入了解A2PT攻击,本篇文献按照公开时间顺序将安天的分析成果形成如下索引摘要,便于网络安全工作者集中阅读参考。

2. 2010~2012以样本分析视角启动APT分析

2.1 跟进震网——APT分析的起点

完整报告请参考:

https://www.antiy.com/response/stuxnet/Report_on_the_Worm_Stuxnet_Attack.html

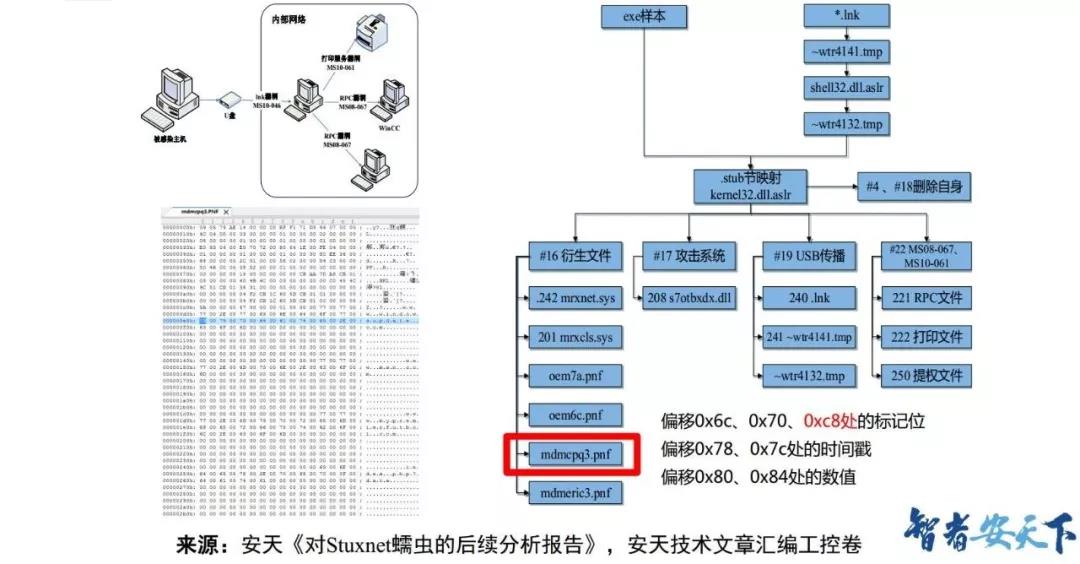

2010年7月震网事件曝光,伊朗铀离心设施遭遇长时间网络攻击,导致严重后果,引起全球关注。7月15日,安天启动分析工作,经过两个月的分析。2010年9月27日,安天发布《对Stuxnet蠕虫攻击工业控制系统事件的综合报告》[1]。报告中对Stuxnet蠕虫的攻击过程、传播方式、攻击意图、文件衍生关系进行分析,分析其利用的多个零日漏洞,总结该蠕虫的攻击特点,并给出解决方案,最后做出评价和思考。该报告是国内较早的通过逆向工程系统分析震网的全面报告,成为国内公众了解Stuxnet蠕虫攻击真相和细节的重要参考资料,报告内容也被多本书籍文献引用。

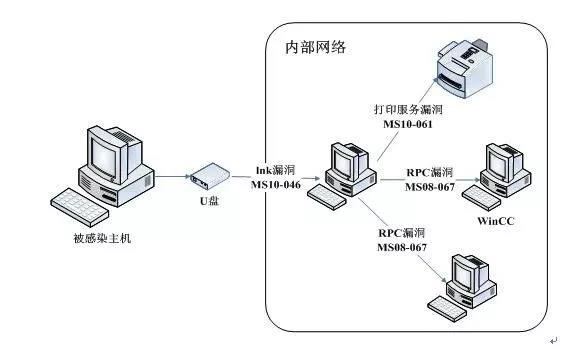

图2.1-2 Stuxnet蠕虫突破物理隔离环境的传播方式

2.2 补充分析——解密USB摆渡传播的判定逻辑

分析报告发布后,安天获得了多方反馈,其中集中反应的问题是,震网的USB摆渡行为无法再现。2010年10月11日,安天发布了补充分析报告,指出震网通过U盘的传播是由包括时间戳和限制条件等七组配置数据来决定,比如它尝试连接因特网来判断自己是否在内部网络中,然后决定是否通过U盘传播。补充报告还分析了震网通过开启RPC服务、共享服务和远程访问WinCC系统数据库,来实现在局域网中的传播与更新,以及通过劫持DLL来攻击西门子系统的PLC(可编程逻辑控制器)的行为,并确定震网注入的PLC代码只有在某种具体的硬件设备中才能正常发挥作用,这进一步表明它的针对性极强。

图2.2-1 Stuxnet蠕虫通过七组配置数据判断是否感染U盘

2.3 推演震网干扰离心机的作用机理

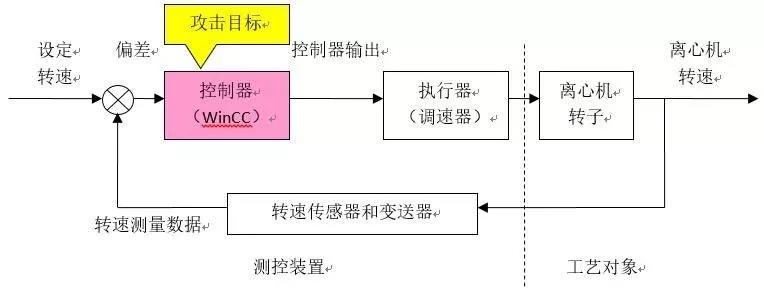

2012年1月17日,安天微电子与嵌入式安全研发中心发布报告《WinCC之后发生了什么》[1],推测震网可能的攻击场景机理:假设离心机转速采用PID算法实现自动控制,震网蠕虫攻击WinCC,修改数据库中的PID算法相关参数,则离心机转速就会发生变化,甚至导致离心机转速自动控制失灵,轻则导致离心机分离功率和分离系数下降,分离核燃料级或者武器级铀235失败(铀235浓度不足)。

图2.3-1 对转速干扰机理的分析推测

2.4 确定震网和毒曲病毒的同源性

完整报告请参考:

https://antiy.cn/research/notice&report/research_report/261.html

另一个高度复杂的Duqu病毒浮出水面后,安天工程师提出了Duqu和Stuxnet可能存在同源性的猜测。2011年9月,安天发布了《Duqu和Stuxnet同源性分析报告》[1],其中对毒曲(Duqu)病毒的模块结构、编译器架构、关键功能进行分析,发现Duqu与Stuxnet相应结构和功能具有一定的相似性,同时在分析Duqu的解密密钥、反跟踪手段、程序BUG时,发现病毒作者编码心理特点与Stuxnet的逻辑相似。通过在Duqu与Stuxnet样本中发现的相同逻辑判断错误,由编码心理学的方法判断两者具有同源性,发布了关于Duqu与Stuxnet同源性的分析报告,并在《程序员》杂志发表了相关文章。

表2.4-1 Duqu、Stuxnet同源关键代码基因对比

|

比较项目 |

Duqu木马 |

Stuxnet蠕虫 |

|

功能模块化 |

是 |

|

|

Ring0注入方式 |

PsSetLoadImageNotifyRoutine |

|

|

Ring3注入方式 |

Hook ntdll.dll |

|

|

注入系统进程 |

是 |

|

|

资源嵌入DLL模块 |

一个 |

多个 |

|

利用微软漏洞 |

是 |

|

|

使用数字签名 |

是 |

|

|

包括RPC通讯模块 |

是 |

|

|

配置文件解密密钥 |

0xae240682 |

0x01ae0000 |

|

注册表解密密钥 |

0xae240682 |

|

|

Magic number |

0x90,0x05,0x79,0xae |

|

|

运行模式判断代码存在Bug |

是 |

|

|

注册表操作代码存在Bug |

是 |

|

|

攻击工业控制系统 |

否 |

是 |

|

驱动程序编译环境 |

Microsoft Visual C++ 6.0 |

Microsoft Visual C++ 7.0 |

2.5 对火焰蠕虫的马拉松接力分析

完整报告请参考:

https://www.antiy.com/response/flame/Analysis_on_the_Flame.html

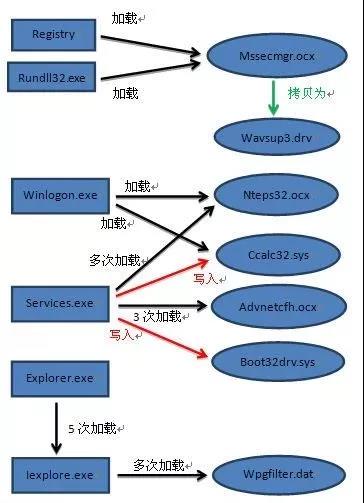

火焰病毒是一个模块比震网更多的复杂组件化木马,且可能与震网存在关联。2012年5月28日,安天成立了针对火焰(Flame)病毒的分析小组,开始了为期数月的马拉松式分析,归纳了火焰的六次版本更新,发现了潜在的衍生文件。同时在漏洞攻击模块中发现了Stuxnet使用过的USB攻击模块,确立了两者的同源关系。经过2个月分析,安天发布了近100页的《Flame蠕虫样本集分析报告》[2],但此事分析工作仅覆盖了不足5%的火焰病毒的模块,同时此事也触发了安天CERT对这种逐个模块堆砌式分析的反思。

图2.5-1 火焰主模块启动加载顺序

2.6 安天对震网、毒曲、火焰系列分析工作的自我反思

2012年6月15日,“网络空间新阶段安全威胁”高峰论坛在北京举行,业内部分专家和企业界工程师参加了本次论坛,并深入探讨了国内APT攻击的研究现状和发展。安天在此次会议上做了题为《管中窥豹—Stuxnet、Duqu和Flame的分析碎片与反思》[3]的报告。报告对安天在相关APT攻击样本的分析种的经验教训做了归纳总结,从人力投入结果、分析成果产出周期等和卡巴斯基等国际友商的进展做了对比。对这种完全以逆向样本模块分析视角展开的分析工作思路做了反思和自我批判,提出了要以工程体系对抗思维来看待APT分析工作。该报告录音整理稿刊登于当年的《信息安全与通信保密》杂志。

3. 2013~2017走向高级恶意代码体系分析

3.1 分析组件结构和持久化方法

完整报告请参考:

https://www.antiy.com/response/EQUATION_ANTIY_REPORT.html

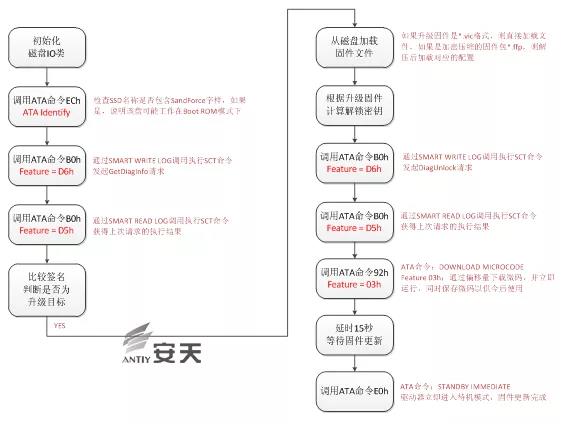

2013年开始,安天逐步从单纯的样本模块分析走向攻击装备的整体分析,并深度跟进A2PT组织的新的恶意代码。2015年初,卡巴斯基曝光了美国情报机构NSA下属方程式组织所使用的能够对硬盘固件进行持久化的木马。这也给安天公开发布分析成果创造了契机。2015年3月,安天中英文双语发布第一篇关于方程式组织的分析报告《修改硬盘固件的木马——探索方程式(EQUATION)组织的攻击组件》[4]。报告对方程式组织相关组件:EquationLaser、EquationDrug、DoubleFantasy、TripleFantasy、Fanny和GrayFish的关联做了独家分析,并基于卡巴报告的指引,对硬盘固件重新编程机理和攻击模块nls_933w.dll做了强化分析,验证了超高网空行为体可在一切可持久化场景种实现持久化的能力。

图3.1-1 SF-2200系列硬盘固件升级流程图

3.2 解密方程式组件的加密方式

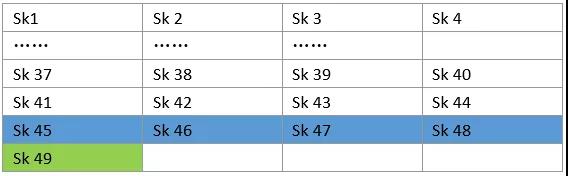

2015年4月19日,安天中英文双语发布第二篇关于方程式组织的分析报告《方程式(EQUATION)部分组件中的加密技巧分析》[5]。在报告中安天对部分组件中的加密技术进行了分析,特别对该组织的本地注册表数据和远程通讯数据算法进行分析,指出该组织使用修改后的RC对称算法,并给出完整的解密算法和密钥结构和二级密码表。该成果是对方程式组织加密机制的最早分析曝光。

图3.2-1 加密算法密钥结构

3.3 分析方程式组织全平台作业能力,独家曝光Linux和Solaris样本

完整报告请参考:

https://www.antiy.com/response/EQUATIONS/EQUATIONS.html

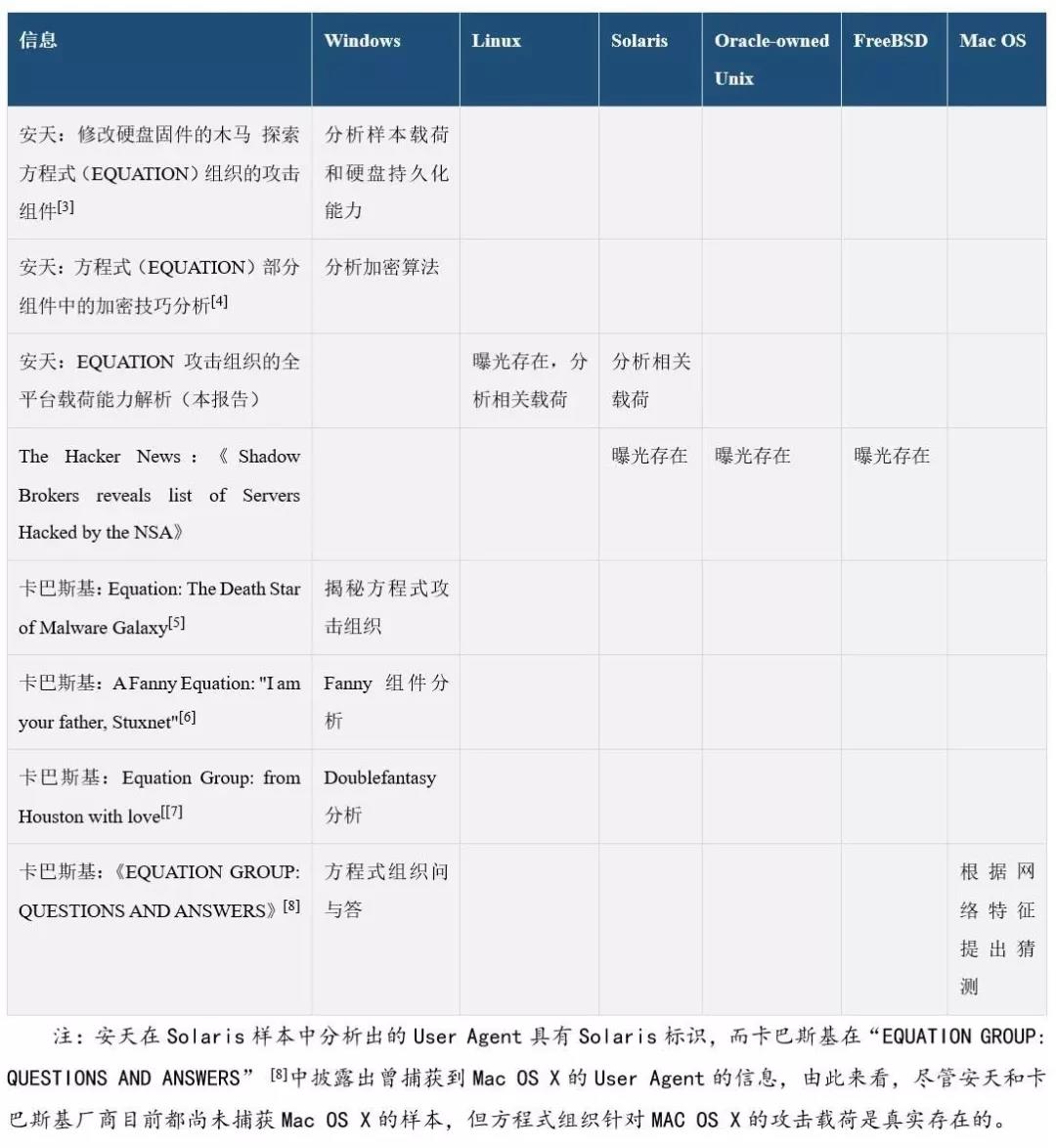

2016年4月27日,首届中俄网络空间发展与安全论坛在莫斯科举行,安天技术负责人在论坛上做了题为《熊猫的伤痕——中国遭遇的APT攻击》的报告,报告以三组攻击的可视化分析介绍了三个威胁行为体对中国的网络攻击。这是中国安全厂商首次在国际会议上介绍中国遭受的APT攻击。在报告中,安天披露该组织样本具有全操作系统平台作业能力。

图3.3-1 熊猫的伤痕——中国遭遇的APT攻击

2016年11月4日,安天发布第三篇关于方程式组织的分析报告《从“方程式”到“方程组”——EQUATION攻击组织高级恶意代码的全平台能力解析》[6]中英文版,在报告中安天解密了该组织的几乎无死角的、全平台化攻击能力,全球独家解密了其Linux和Solaris平台的样本。在该报告中安天对此做了一个形象的比喻,我们需要破解的已经不只是一个“方程式”,而是更为复杂的的“方程组”。

图3.3-2 方程式攻击组织多平台操作系统载荷的曝光过程

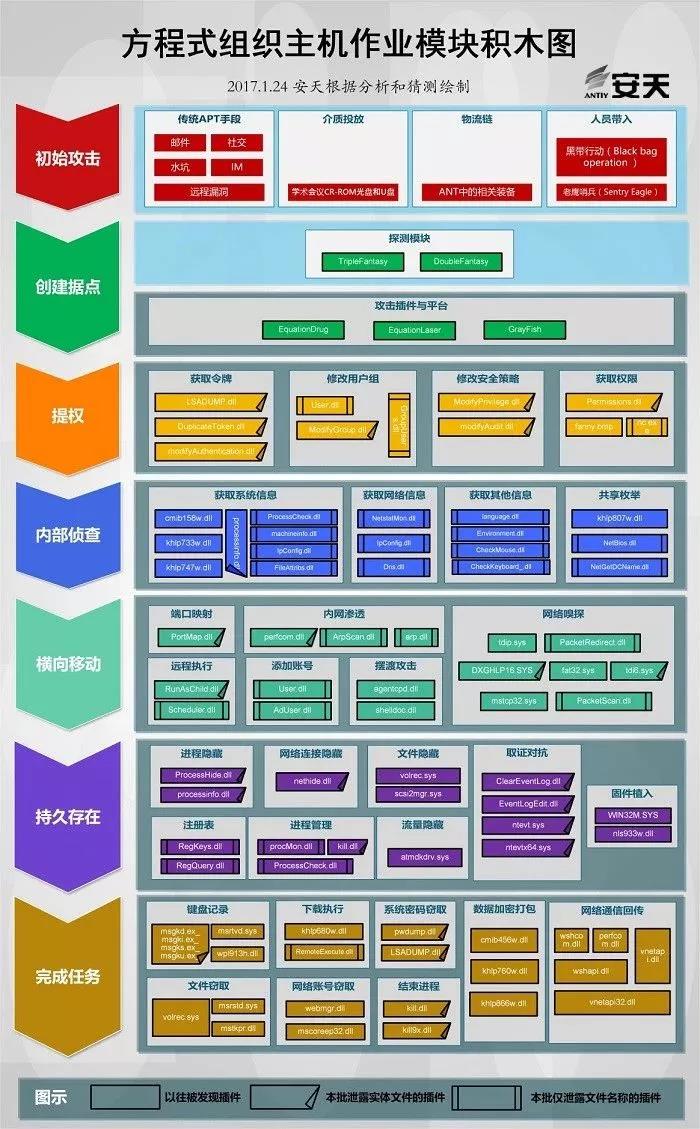

3.4 拼接主机攻击作业积木魔方

完整报告请参考:

https://www.antiy.com/response/EQUATION_DRUG/EQUATION_DRUG.html

2017年1月25日,安天中英文双语发布了对方程式组织的第四篇分析报告《方程式组织EQUATION DRUG平台解析》[7],在该报告中,安天基于分析成果,根据有关专家建议,形成了一个方程式组织主机作业的模块积木图。这个积木图初步展示了一个将主机情报作业按照“原子化”拆分的模块组合的拼装,揭示超高网空威胁行为体的模块化作业模式。至此,基于安天4年的持续跟踪与分析,发现了超高能力网空威胁行为体(方程式组织)的完整作业能力。

图3.4-1 方程式组织主机作业模块积木图

4. 2018~至今 引入威胁框架 构筑态势感知能力

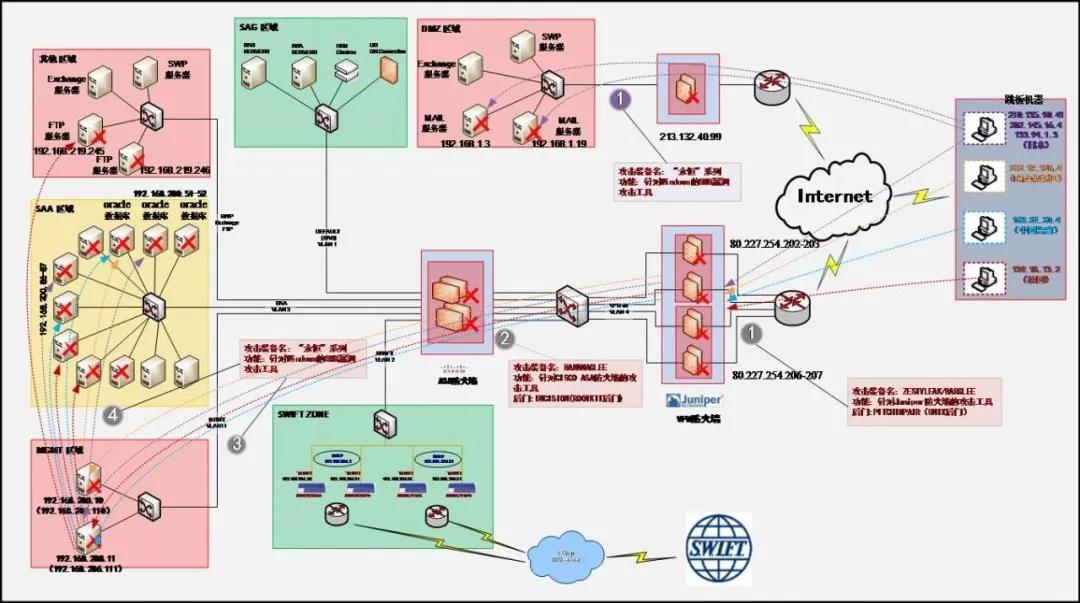

4.1 “方程式组织”攻击SWIFT服务提供商EastNets事件复盘分析报告

完整报告请参考:

https://www.antiy.com/response/20190601.html

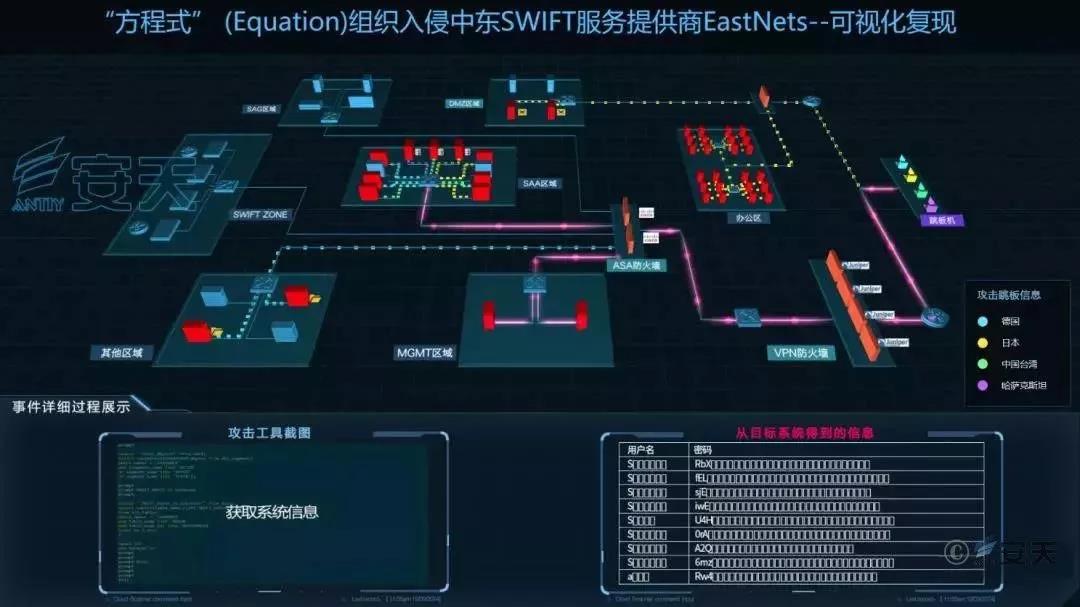

2019年1月,在第六届网络安全冬训营上,安天首次介绍了方程式组织对中东金融服务机构EastNets进行攻击的过程。这是安天将针对方程式组织的历史分析成果与 “影子经纪人”泄露资料相结合形成的新的分析成果。2019年6月1日,安天正式发布公开报告《“方程式组织”攻击SWIFT服务提供商EastNets事件复盘分析报告》[8],报告精准还原了受到攻击影响的IT资产全景和拓扑关系,完整再现了杀伤链的全过程,详尽梳理了行动中使用的武器和作业流程,并以可视化方式予以复现。在报告中,安天在有关专家建议下,以“TCTF威胁框架”V2为参考,首次使用威胁框架对超高能力网空威胁行为体攻击行动的各阶段行为进行标准化描述和分类映射,协助分析这些行为体的意图和行为,为相关防御工作的开展提供借鉴。2020年1月,在第七届网络安全冬训营上,安天以态势感知和防御体系建设视角,对此事件做了重新梳理和解读。

图4.1-1 “方程式组织”对EastNets网络的总体攻击过程复盘

图4.1-2 安天态势感知平台可视化组件对攻击行动的复现演示

详细复现视频请查看:

https://www.antiy.cn/video/20190531/lup.mp4

4.2 震网事件的九年再复盘与思考

完整报告请参考:

https://www.antiy.com/response/20190930.html

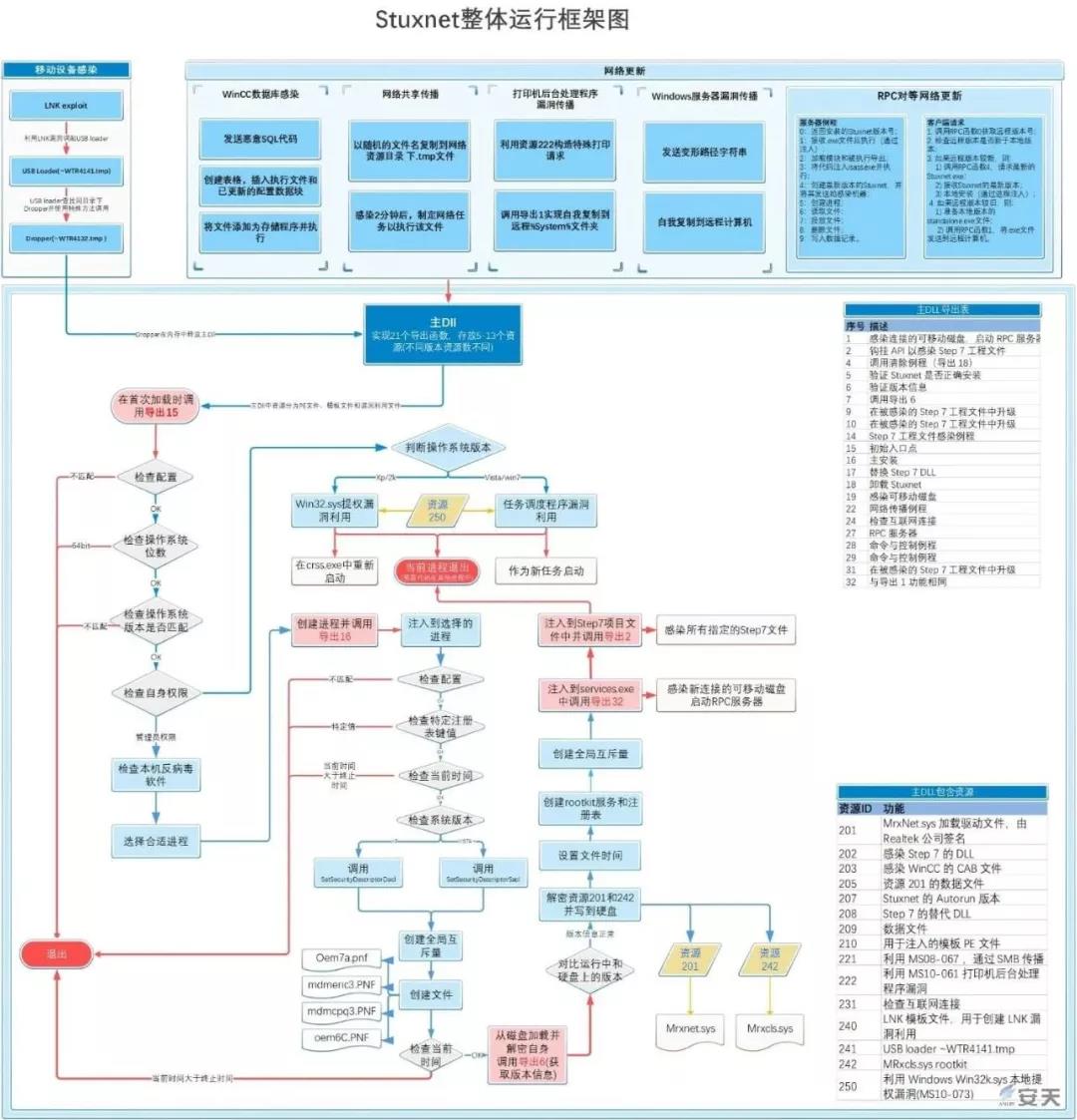

2019年9月30日, 安天发布长篇报告《震网事件的九年再复盘与思考》[9],在报告中,安天详细比较了震网各版本特点和作用机理、分析了相关高级恶意代码工程框架和震网、毒曲、火焰和后期方程式组织所使用恶意代码间的关联。梳理了震网事件完整时间轴、震网整体结构和运行逻辑、以及震网存在大量样本的原因。反思了当前网络安全中检测引擎与威胁情报面临APT的挑战,并思考了如何建立起更可靠的基础标识能力与响应机制、更有效的支撑TTP、更可靠的组织相关的情报、更完善的知识工程运营体系,以应对A2PT组织发起的高级网空威胁。

图4.2-1 震网整体运行框架图

5. 小结

以上将安天在与超高能力网空威胁行为体所发动的A2PT攻击分析对抗中,以逆向分析为基础的公开成果按照时间关系进行了梳理呈列。除此以外,安天积极跟进与超级网空威胁行为体活动相关的信息,与业内专家携手,力求客观严谨进行分析验证,对改善防御提出建议。亦先后发布了《委内瑞拉大规模停电事件的初步分析与思考启示》[10]、《实战化威胁猎杀,让威胁无处遁形——“美向俄电网植入恶意代码”等有关报道带来的启示》[11]等报告。这些工作对推动用户改善防护,对我们自身提升核心产品能力均起到了积极的作用。同时,回看这些工作,还有很多不完备之处,还需要进一步的改进。

久织长缨在手,终能缚住苍龙。

附录一:参考链接

[1]对Stuxnet蠕虫攻击工业控制系统事件的综合分析报告

https://www.antiy.com/response/stuxnet/Report_on_the_Worm_Stuxnet_Attack.html

震网蠕虫后续分析报告——安天技术文章汇编(五)工控安全卷

WinCC后发生了什么——安天技术文章汇编(五)工控安全卷

探索Duqu木马的身世之谜——《程序员》2012年第五期

[2]Flame蠕虫样本集分析报告

https://www.antiy.com/response/flame/Analysis_on_the_Flame.html

[3]管中窥豹—STUXNET、DUQU和FLAME的分析碎片与反思

https://www.antiy.cn/research/notice&report/research_report/252.html

[4]修改硬盘固件的木马探索方程式(EQUATION)组织的攻击组件

https://www.antiy.com/response/EQUATION_ANTIY_REPORT.html

https://www.antiy.net/p/a-trojan-that-can-modify-the-hard-disk-firmware/(英文版)

[5]方程式(EQUATION)部分组件中的加密技巧分析

https://www.antiy.net/p/analysis-on-the-encryption-techniques-of-equation-components/ (英文版)

熊猫的伤痕——中国遭遇的APT攻击——首届中俄网络空间发展与安全论坛会刊

[6]从方程式到“方程组”EQUATION攻击组织高级恶意代码的全平台能力解析

https://www.antiy.com/response/EQUATIONS/EQUATIONS.html

https://www.antiy.net/p/from-equation-to-equations/(英文版)

[7]方程式组织EQUATION DRUG平台解析—方程式组织系列分析报告之四

https://www.antiy.com/response/EQUATION_DRUG/EQUATION_DRUG.html

[8]“方程式组织”攻击SWIFT服务提供商EastNets事件复盘分析报告

https://www.antiy.com/response/20190601.html

[9]震网事件的九年再复盘与思考

https://www.antiy.com/response/20190930.html

[10]委内瑞拉大规模停电事件的初步分析与思考启示

https://antiy.cn/research/notice&report/research_report/20190316.html

[11]实战化威胁猎杀,让威胁无处遁形——“美向俄电网植入恶意代码”等有关报道带来的启示

https://antiy.cn/research/notice&report/research_report/20190718.html