警惕通过垃圾邮件传播的FlawedAmmyy远控木马

时间 2018年07月25日 来源: Antiy

1、概述

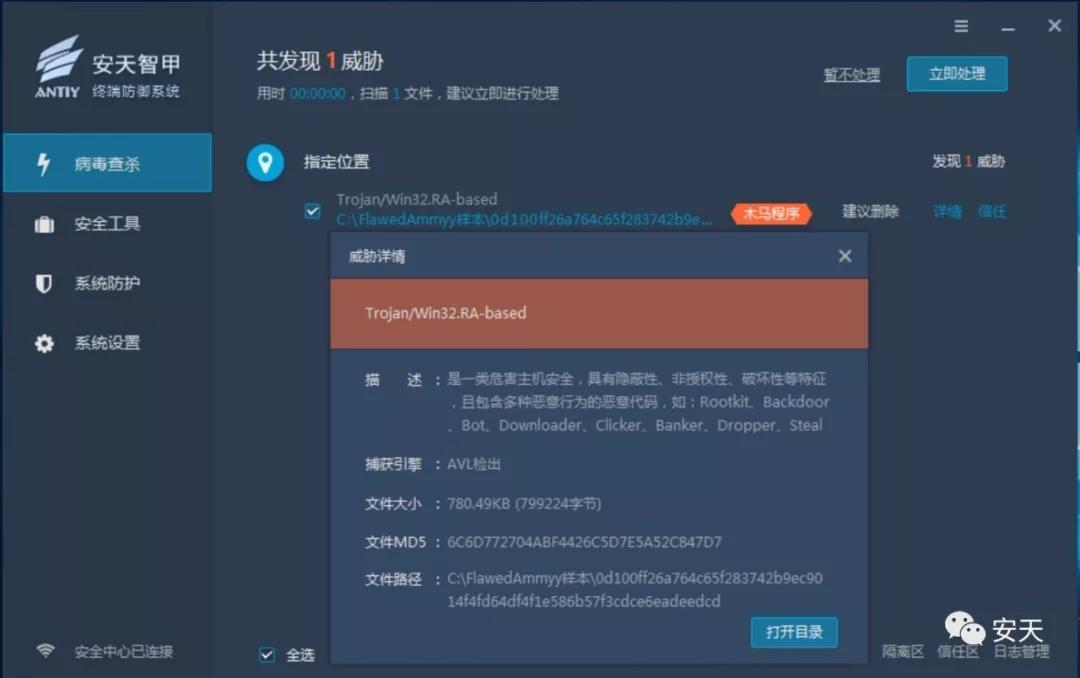

近日,安天CERT(安全研究与应急处理中心)在梳理网络安全事件时发现一种新型远程访问木马。该木马(Trojan/Win32.RA-based)属于“FlawedAmmyy”家族,系远控软件Ammyy Admin V3泄漏源代码的修改版本。根据安天研究人员分析,其可允许攻击者获取到受感染计算机的完全访问权限,并执行包括创建进程执行命令、收集计算机信息并发送、载入资源文件并运行、监控键盘和鼠标操作以及文件操作等一系列指令。

2018年3月,FlawedAmmyy被网络安全公司ProofPoint首次披露。据报道,自2016年1月以来,FlawedAmmyy一直通过网络钓鱼邮件进行传播,最近一次是在2018年3月5日和6日的大规模网络钓鱼事件中,被研究人员发现了其踪迹。这次事件采用zip压缩文件作为电子邮件附件进行分发,以英文单词“Bill”(账单)或“Invoice”(发票)与一组随机数字组合命名,诱使收件人下载并打开附件。[1]

因此,安天提醒广大网络使用者,收发邮件时要确认邮件来源是否可靠,不要随意点击或者复制邮件中的网址,更加不要轻易下载来源不明的附件。

经验证,安天智甲终端防御系统(英文简称IEP,以下简称安天智甲)可实现对FlawedAmmyy的有效防御。

2、FlawedAmmyy样本分析

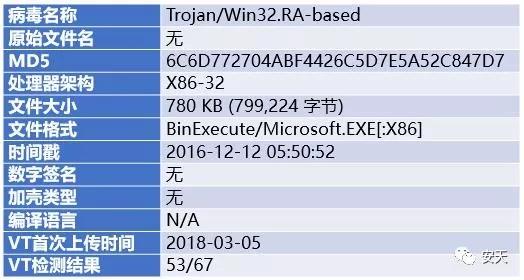

2.1 样本标签

该标签内容搜集自安天追影威胁分析系统和VirusTotal。

2.2 样本关系

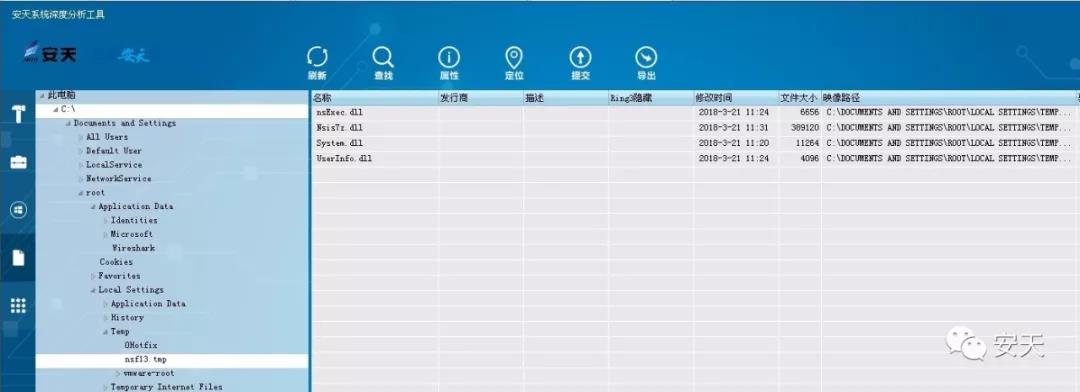

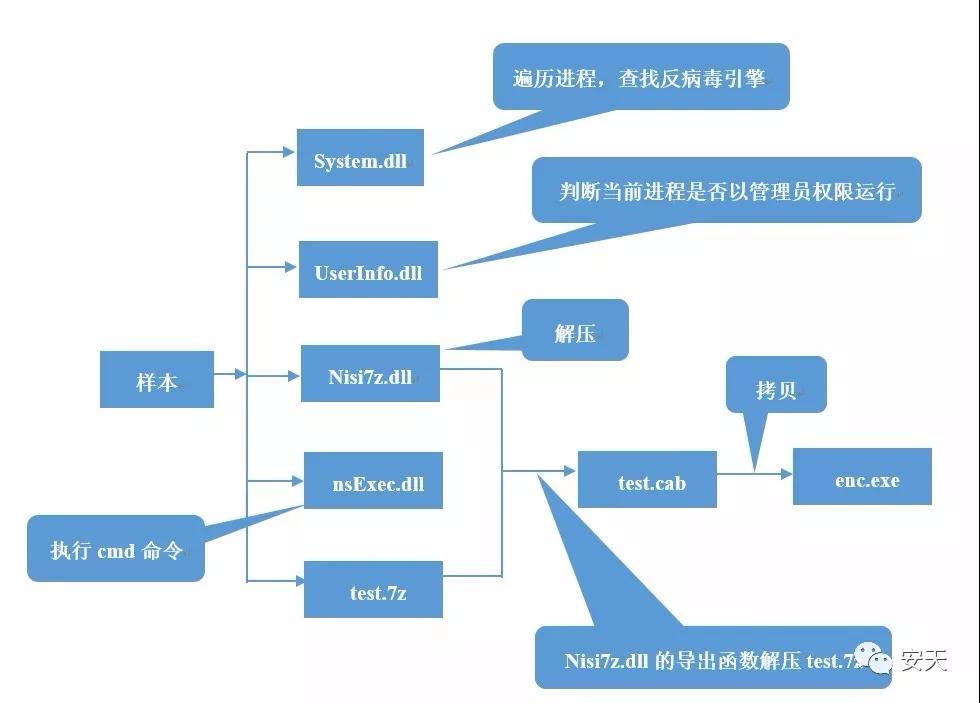

FlawedAmmyy样本启动后会释放4个dll文件和1个7z文件,分别为System.dll、UserInfo.dll、Nsis7z.dll、nsExec.dll和test.7z。

图2-1 FlawedAmmyy样本释放的dll文件

各样本文件之间的关系如图2-2所示。

图2-2 样本关系

2.3 样本运行过程分析

2.3.1 调用多个dll文件生成enc.exe

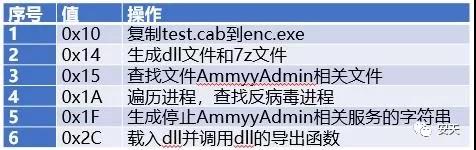

FlawedAmmyy样本启动后会根据自身设置的控制指令执行相应的switch分支,创建dll文件并调用其导出函数。其中关键的switch分支如下所示:

表2-1 switch关键分支表

1、遍历进程,查找反病毒引擎

FlawedAmmyy样本首先会载入System.dll,然后多次调用导出函数System.call,遍历系统中的进程,查找系统中是否存在avgsvc.exe、a2service.exe、MBAMService.exe等反病毒引擎。

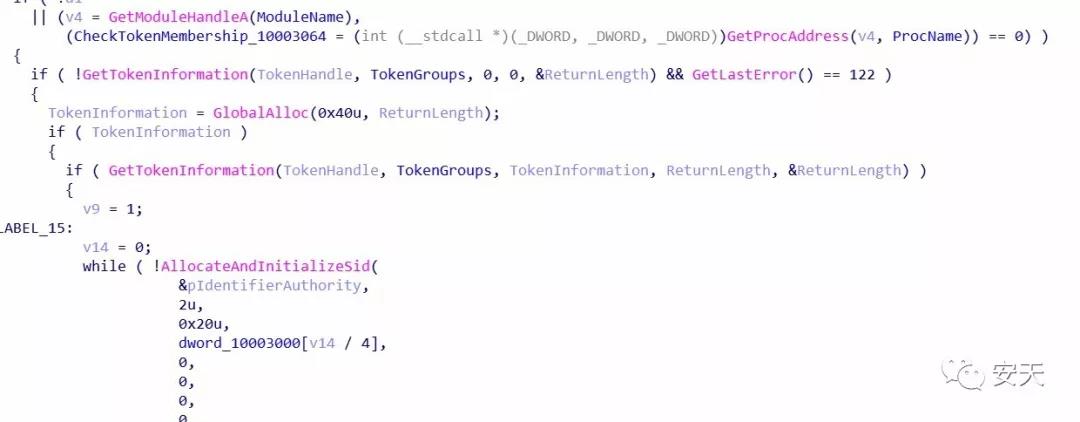

2、判断进程是否以管理员权限运行

之后FlawedAmmyy样本会载入UserInfo.dll,调用导出函数UserInfo.GetAccountType,判断当前进程是否以管理员权限运行。

图2-3 判断进程是否以管理员权限运行

3、创建加密test.7z并解压

FlawedAmmyy样本创建目录C:\Documents and Settings\All Users\Application Data\Microsoft\Enc,并在该目录下创建加密的test.7z,然后调用Nsis7z.dll导出函数Nsis7z.Extract将test.7z解压,解压密码为HbMEAKQo6UJ3i3ZdywumRC6J2。

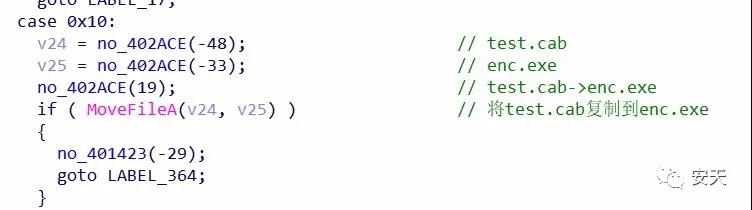

4、生成enc.exe

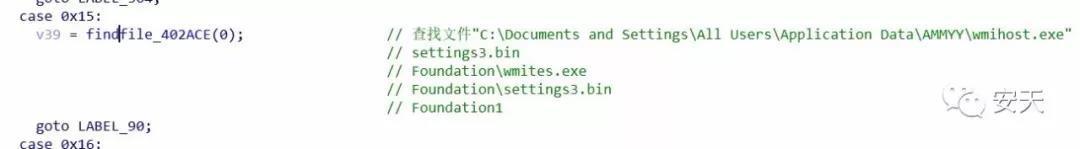

test.7z解压后得到test.cab。然后会在C:\Documents and Settings\All Users\Application Data\AMMYY目录以及C:\Documents and Settings\All Users\Application Data\Foundation目录下查找wmihost.exe、settings3.bin和wmites.exe。若没有找到相关文件,则将test.cab复制到\Enc目录下并重命名为enc.exe。

图2-4 搜索Ammyy Admin程序相关文件

图2-5 生成enc.exe

2.3.2 创建服务Ammyy和Foundation

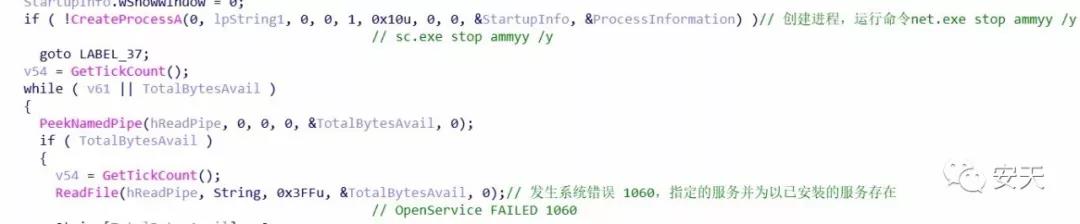

在运行enc.exe之前,FlawedAmmyy样本会调用nsExec.dll的导出函数Exec来执行cmd命令,停止ammyy和foundation服务。

图2-6 停止ammyy和foundation服务

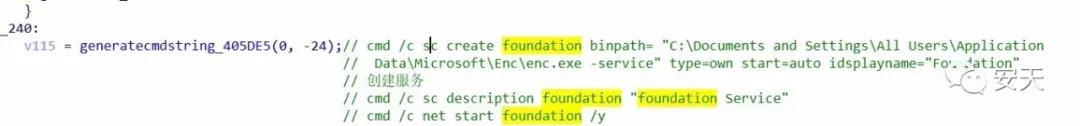

FlawedAmmyy样本会运行case 0x1F所对应的代码生成创建服务的命令,然后调用nsExec.dll的导出函数Exec来执行这些命令,创建ammyy和foundation服务。

图2-7 生成字符串

Exec函数每次执行时都会将nsExec.dll复制到一个临时文件ns%s.tmp中,然后使用此临时文件来执行命令,命令执行结束后,再将此临时文件删除。

2.3.3 利用PE文件进行远程控制

FlawedAmmyy样本运行后,enc.exe会驻留在系统中。

图2-8 enc.exe驻留系统

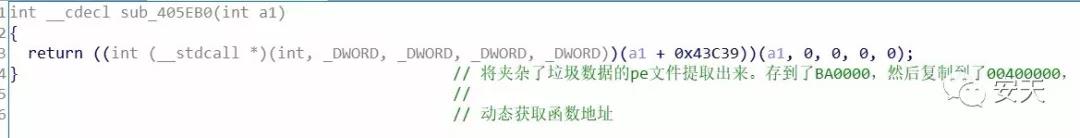

enc.exe运行后,会释放一个PE文件,然后在内存中运行此PE文件来进行远程控制。

图2-9 在内存中释放PE文件

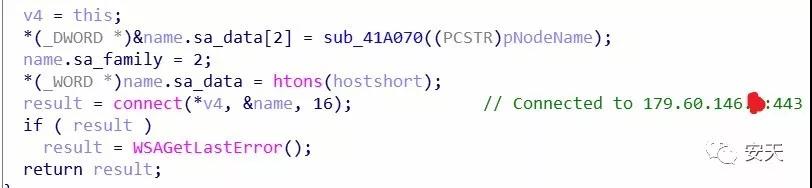

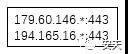

该PE文件运行后,会连接C2服务器179.60.146.*:443,服务器会返回“0x2D”数据,表示连接成功。

图2-10 连接C2服务器

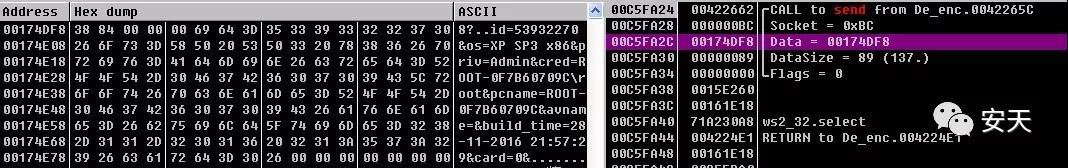

连接成功后,FlawedAmmyy样本会收集计算机信息并发送给C2服务器,其中包括计算机型号、计算机名称等。

图2-11 收集本机信息并发送

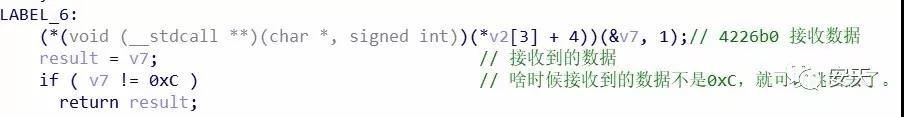

在接收C2服务器发送的控制指令时,FlawedAmmyy样本会进行判断,当指令是“0xC”时,则继续发送数据,当指令不为“0xC”时,便根据控制指令执行相应操作。

图2-12 判断控制指令

FlawedAmmyy样本的控制指令如下表所示:

表2-2 控制指令列表

2.3.4 利用资源文件获取登录凭证

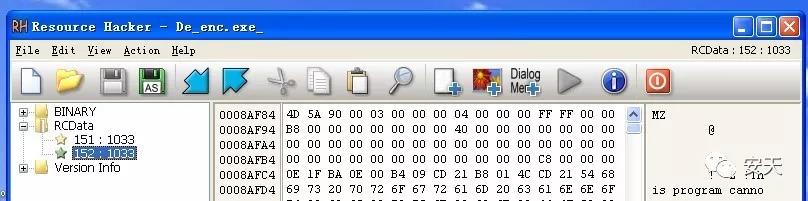

FlawedAmmyy样本的PE文件中包含两个用于获取登录凭证的资源文件:资源151(32位程序)和资源152(64位程序)。

图2-13 资源文件

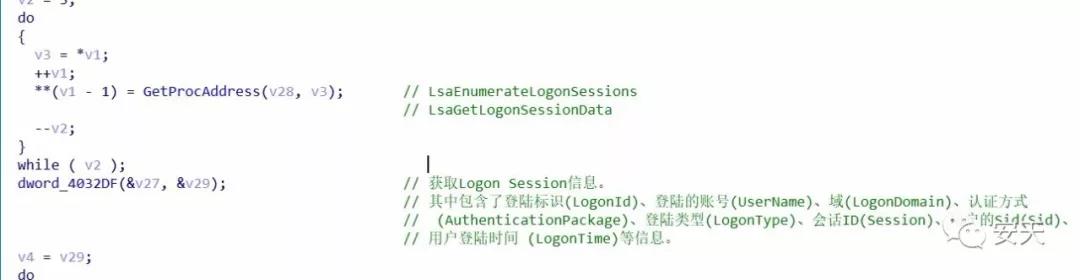

图2-14 获取Logon Session信息

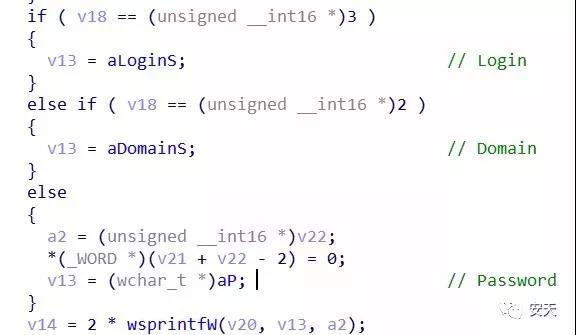

图2-15 获取密码

FlawedAmmyy远控木马不仅包含上述功能,还包含Ammyy Admin的部分功能,如远程桌面控制、文件系统管理、代理支持和音频聊天。为了防止因为感染FlawedAmmyy而造成的财产损失,进行安全防护是必要的。

3、安全防护建议

3.1 预防建议

安天为您提供的安全防护建议如下:

1、警惕陌生来源的电子邮件,不要轻易打开邮件附件;

2、在终端安装可靠的安全防护产品,如安天智甲;

3、定期使用反病毒软件进行系统扫描,如反病毒软件具有启发式扫描功能,可使用该功能扫描计算机;

4、如果终端已感染该类或其他类别恶意软件,立即使用安天智甲等反病毒软件进行清除,或可拨打安天服务与咨询热线400-840-9234进行咨询。

3.2 安装安天智甲,实现有效防护

通过攻防测试验证,安装了安天智甲的终端能够有效对FlawedAmmyy的恶意行为进行告警并拦截,实现有效防护。

图3-1 安天智甲对FlawedAmmyy进行防御

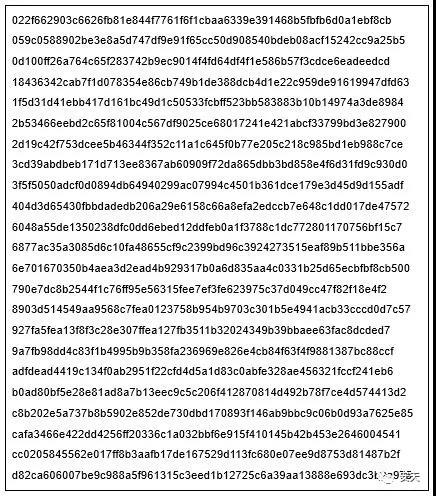

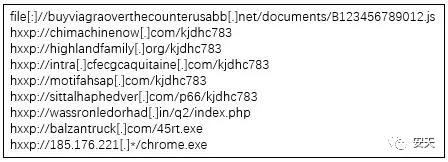

附录一:FlawedAmmyy IOCs[1]

Hash

URL

IP:端口

附录二:FlawedAmmyy IOCs[1]

[1] Proofpoint:Leaked source code for Ammyy Admin turned into FlawedAmmyy RAT https://www.proofpoint.com/us/threat-insight/post/leaked-source-code-ammyy-admin-turned-flawedammyy-rat