坏兔子来袭,安天智甲有效防护

时间 2017年10月26日 来源: 安天安全研究与应急处理中心(安天CERT)

1、概述

安天安全研究与应急处理中心(Antiy CERT)在北京时间2017年10月24日关注到“Bad Rabbit”(坏兔子)勒索软件的活动情况,并给与了跟踪分析。截止到2017年10月26日晚,包括德国、乌克兰、土耳其在内的欧洲多国基础设施遭受病毒攻击,尚未发现国内大面积感染迹象。目前全球用户影响弱于魔窟“WannaCry”、伪必加“notPetya”等此前的流行病毒,但依然值得高度关注和警惕。

攻击者采用入侵新闻媒体和其他网站,植入恶意链接的方式,进行该样本初始扩散。当受害者访问这些网站时,病毒伪装为Adobe Flash的更新,将下载链接指向到恶意地址(http://1dnscontrol.com/flash_install[.]php),受害者手动点击下载并运行后,就会被病毒感染。

该病毒具有通过预设密码档的IPC$弱口令进行内网传播的能力。对内网用户会带来一定威胁。目前未在样本中发现利用其他漏洞进行横向移动传播的行为。

病毒初始传播投放+内网扩散传播,已经成为当前网络黑产犯罪的一种重要组合,这使普通互联网用户、政企内网包括关键基础设施,都面临严峻的关联风险。而此前伪必加“notPetya”事件更开启了,伪装成勒索软件对关键基础设施进行破坏的先河,目前尚不能对此事件是否是纯粹的勒索攻击还是以破坏作为目的进行更准确的判断。

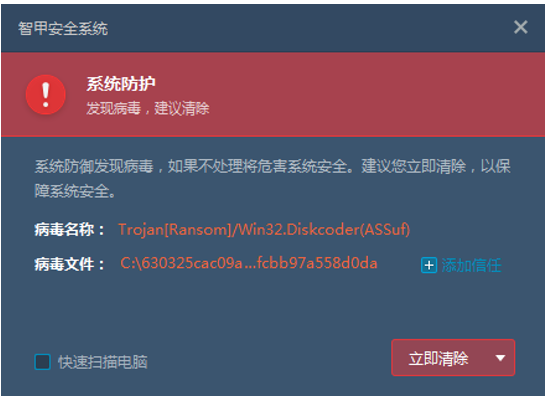

安天智甲终端防护系统能对该病毒进行有效防护。

2、样本分析

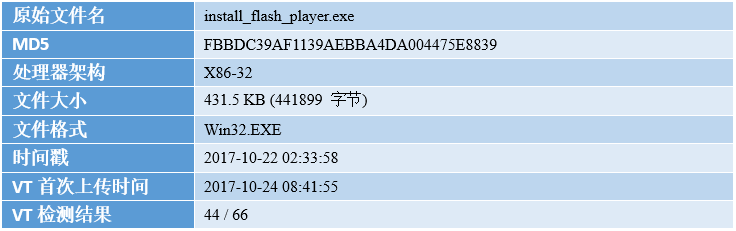

2.1 样本标签

2.2 加密文件

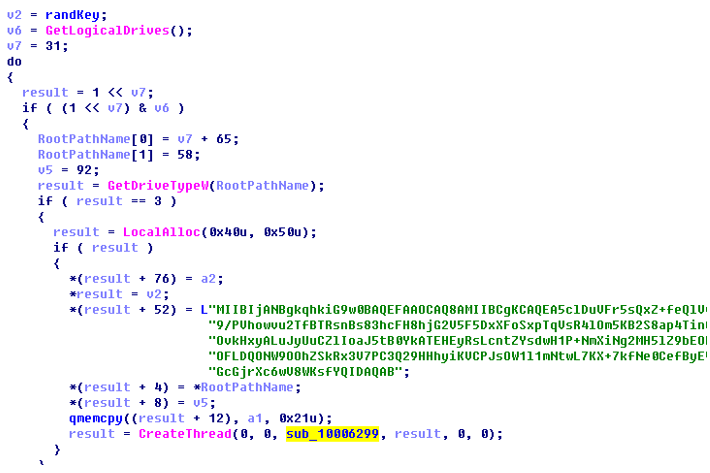

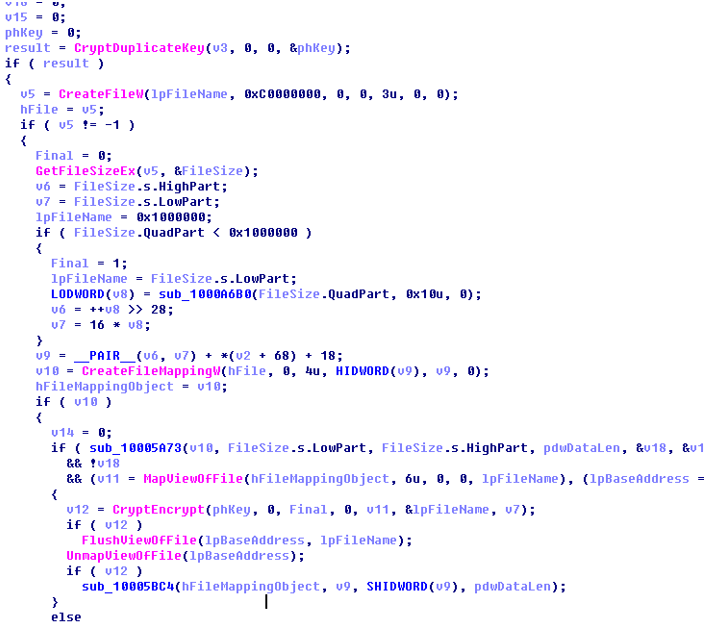

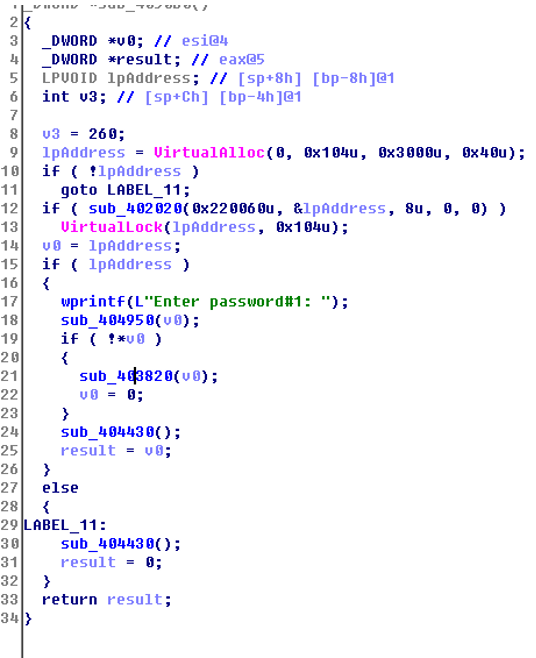

Infpub.dat首先利用CryptGenRandom生成随机的AES密钥,然后通过该密钥对磁盘文件进行遍历加密。

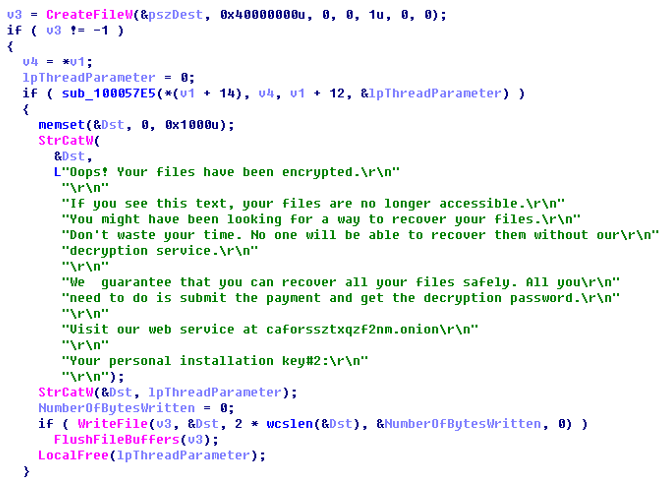

然后创建线程,首先生成Readme提示信息。

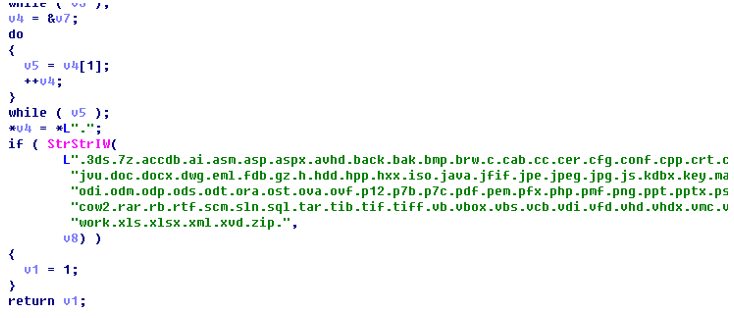

遍历系统文件,检测文件扩展名是否与硬编码中的相匹配,如果相同则加密,不同则跳过加密行为。

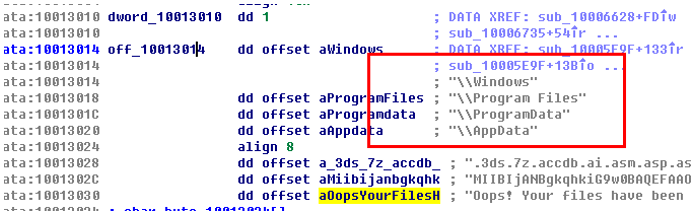

有四个系统目录不会被加密,以防系统崩溃。

具体加密部分利用Windows Crypto API完成。

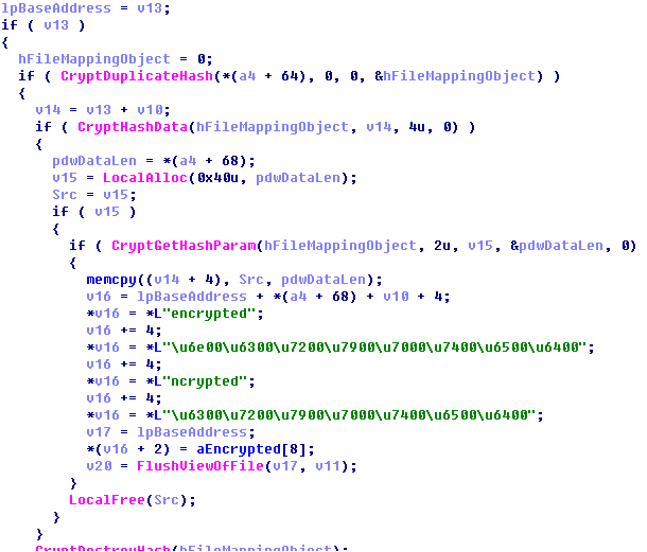

加密后在文件末尾添加文件标记“encrypted”。

2.3 修改MBR

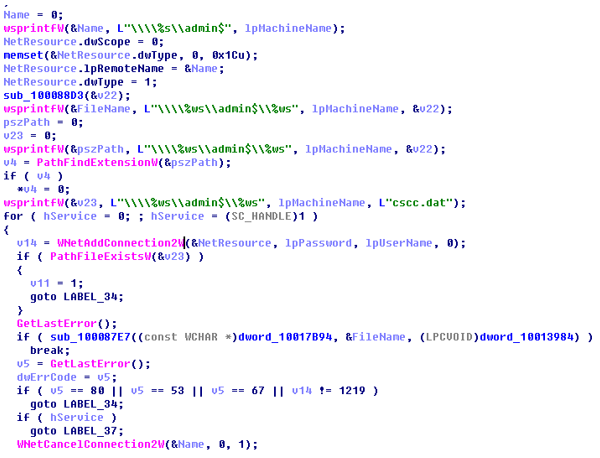

Infpub.dat除了加密文件,还会加密磁盘MBR,该功能由infpub.dat所释放的驱动cscc.dat与dispci.exe共同完成。下图为磁盘加密部分代码:

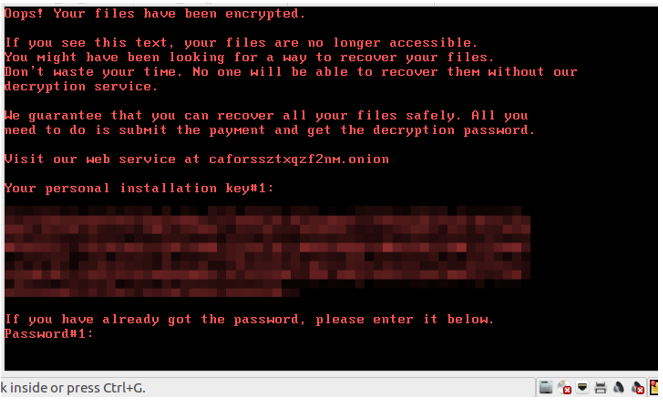

计算机重启后显示被修改的MBR:

2.4 添加任务计划

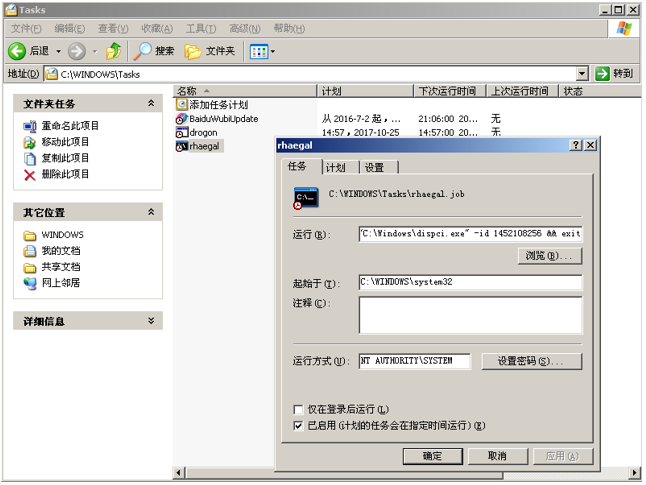

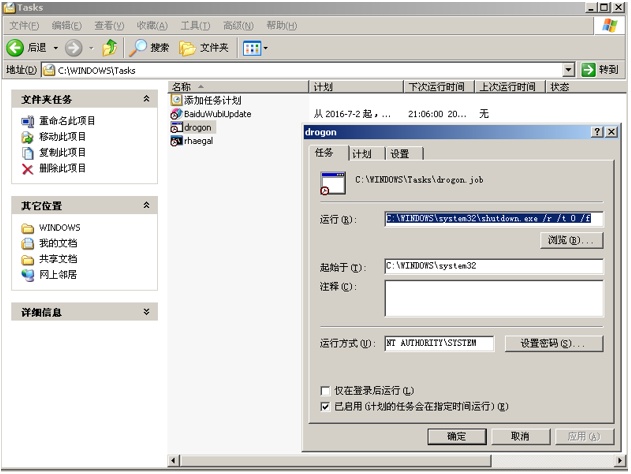

样本运行后添加两个任务计划drogon与rhaegal,drogon为带参数启动dispci.exe的命令,rhaegal为重启计算机。

2.5 横向渗透

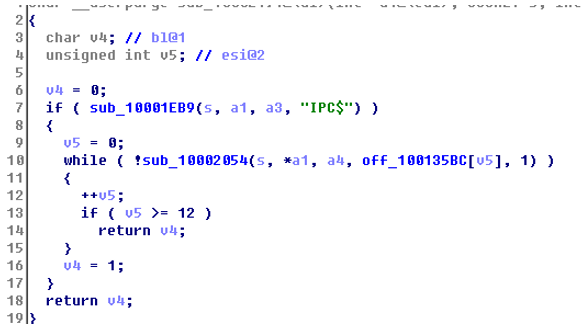

该样本有着利用IPC$通过内网进行横向渗透的能力,如图所示:

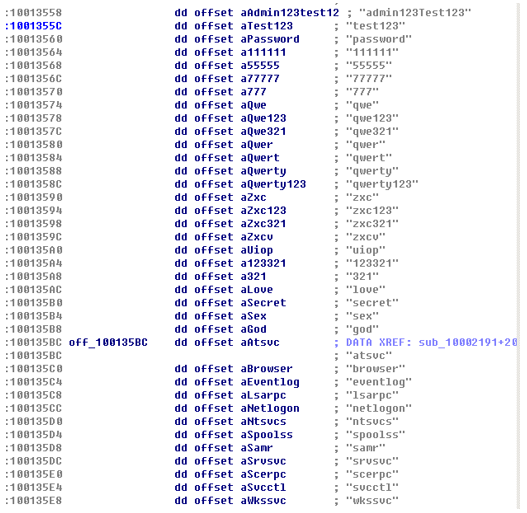

样本使用内置的硬编码的字典对局域网主机进行进行弱口令连接,并传播样本:

3、防护建议析

警惕第三方未知来源文件下载安装,对安装文件进行签名检测;

排查内网弱口令的主机;

在终端安装可靠的主动防护产品。

安天智甲终端防御系统(英文简称IEP,以下简称智甲)是一款是面向军工、能源、金融、交通等关键各行业用户的企业级防护产品,产品集成了病毒检测查杀、系统加固、主动防御、介质管控、文档保护、行为画像等功能,并能有效与管理中心和安天态势感知产品互动,协助客户建立更全面的资产防护体系和风险认知能力,使态势感知能够有效落地。

安天智甲的前身是安天著名的单机杀毒产品安天防线(Antiy Ghostbuter),该产品在2002年即成为首个进入全球TOP 50反病毒产品排行榜的中国产品。

安天智甲可以防御感染式病毒、蠕虫、木马、勒索软件和格式文档攻击等安全威胁。

安天智甲针对勒索软件具有专属防护方案,可以通过行为分析、文档保护等功能识别和阻断未知勒索软件的攻击,保障用户文档与数据的安全。

经验证,安天智甲对Bad Rabbit能够进行有效检测与防护,即使病毒库不进行升级,Bad Rabbit进行恶意加密时,安天智甲仍然能够及时发现并进行告警。

用户操作说明

安天智甲的用户,请保持开启系统的安全文档功能;

在安全文档工具界面,用户可以设置要保护的目录和受信任程序进程,当有未知进程对受保护目录内文件进行恶意修改时,系统会进行告警提示,用户可选择处置方式。

附录一:参考资料

[1] Bad Rabbit ransomware

https://securelist.com/bad-rabbit-ransomware/82851/

[2] Kiev metro hit with a new variant of the infamous Diskcoder ransomware

https://www.welivesecurity.com/2017/10/24/kiev-metro-hit-new-variant-infamous-diskcoder-ransomware/

[3] BadRabbit: a closer look at the new version of Petya/NotPetya

https://blog.malwarebytes.com/threat-analysis/2017/10/badrabbit-closer-look-new-version-petyanotpetya/

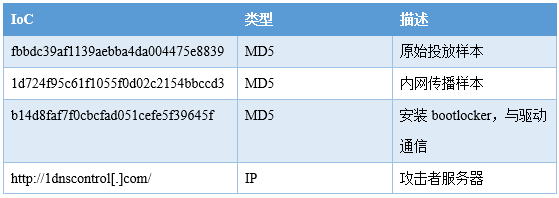

附录二:IoC