39期报告汇总

安天发布《利用‘白加黑’绕过检测的远控分析》报告

近日,安天追影小组通过威胁感知平台发现一个远控样本,经分析该样本与前段时间国内知名果粉社区威风网被挂马事件的木马同源。该样本通过“白加黑”的方法绕过检测,运行过程中会释放一个带有数字签名的白文件和一些加密文件,并通过栈溢出的方式来实现注入,最终达到远控的目的。

分析过程

释放阶段

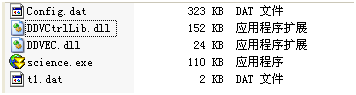

此阶段主要是释放一些白文件以及一些加密的数据文件,其中Config.dat是加密的黑文件,t1.dat跟域名相关,science.exe是个关键文件,其是9158旗下产品中的升级程序,而DDVCtrlLib.dll、DDVEC.dll是其需要引用的库文件。

释放文件截图

随后样本带参运行science.exe文件,参数很长,主要是加密后的shellcode,可以触发栈溢出来执行代码。最后样本通过批处理来自删除。

注入阶段

触发溢出的地方是vsprintf函数,由于没有校验传入的参数的长度导致栈溢出。溢出成功后,通过覆盖返回地址,跳入存放shellcode的地方开始执行,shellcode的主要功能是解密Config.dat黑文件,然后加载运行,该样本主要是创建服务来自启动,然后启动服务,自己结束退出。

服务启动后,又通过触发栈溢出来执行shellcode,该样本主要是创建傀儡进程svchost,然后注入恶意代码,至此,远控模式悄然开启。

远控阶段

样本根据计算机名组成字符串来创建互斥体,收集用户电脑上的敏感信息,如盘符、处理器、内存、杀软等。

根据t1.dat解密出需要连接的IP:192.168.1.122,然后连接获取指令,经分析该远控的主要功能包括:获取磁盘信息、屏幕截取、录音、反弹cmd、运行PE文件、关机、重启、注销、自删除、联网下载文件、弹出消息、键盘记录、获取剪贴板内容等。

综上所述,此远控为了躲避杀软的查杀使用了第三方白文件的漏洞来达到恶意代码执行的目的,溢出后又把恶意代码注入svchost系统及进程中执行,然后连接远端获取控制指令。由于磁盘中可执行程序都是白文件,导致大部分杀软都无法识别,但安天追影产品依然可以通过其恶意行为将其检出为恶意样本。