近日,安天 CERT 在梳理网络安全事件时发现一个具有后门功能的 Jupyter 窃密木马变种。Jupyter 木 马 又 名 Solarmarker,2020 年 11月首次被发现,主要窃取 Chromium、Firefox 和 Chrome 浏览器数据并将详细信息上传到 C2服务器,下载和执行更多恶意代码。与之前的窃密木马相比,此版本的 Jupyter 窃密木马利用 MSI 安装程序进行分发,主要窃取用户凭证等。

安天 CERT 在分析 MSI 安装程序的文件属 性 (OLE Compound) 时, 发 现 攻 击 者 使 用Advanced Installer 的 试 用 版 ( 版 本 18.6.1 build 2c9a75c6) 生 成 超 过 100MB 的 MSI 文 件。 该MSI 文件由于较大,可以有效绕过在线杀毒软件扫描程序。该 MSI 文件具有合法签名,攻击者从合法企业 (TACHOPARTS SP.Z O.O.) 窃取了该数字签名。

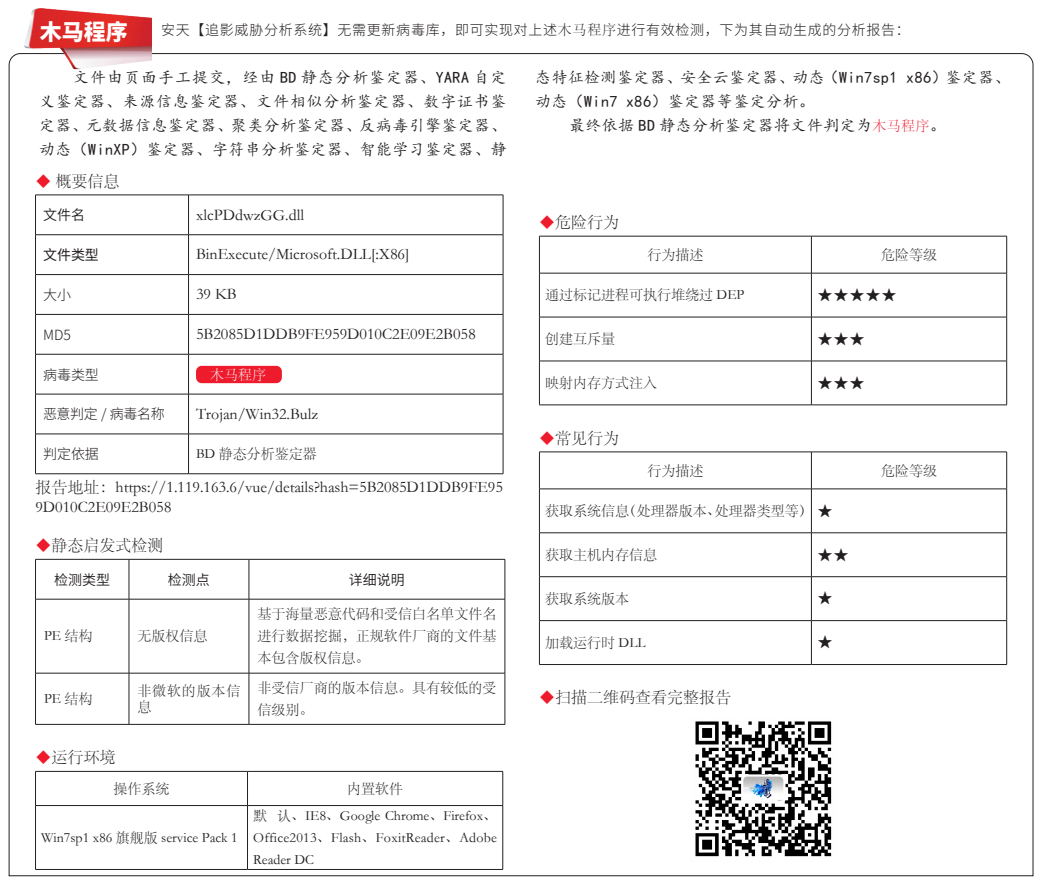

攻 击 者 利 用 Advanced Installer 在 MSI 文件的“CustomAction”属性中写入 PowerShell语句。当受害者执行 MSI 安装文件后,MSI 文件安装白文件 Nitro Pro 13,同时该 PowerShell语句被 Windows Installer 当作“CustomAction”属性执行。PowerShell 的功能是加载随机命名的 ps1 文件,随机命名的 ps1 文件加载由 .NET开发的恶意 DLL 载荷。该恶意 DLL 载荷被混淆,主要功能是窃取受害者的凭证等信息,并将搜集到的信息上传到 C2 服务器,等待接收C2 指令,下载和执行其它载荷。

安天 CERT 提醒广大政企客户,应提高网络安全意识。在日常工作中及时进行系统更新和漏洞修复,不随意下载非正版的应用软件,注册机等。收发邮件时应确认收发来源是否可靠,不随意点击或者复制邮件中的网址,不轻易下载来源不明的附件,发现网络异常要提高警惕并及时采取应对措施,养成及时更新操作系统和软件应用的良好习惯。确保所有的计算机在使用远程桌面服务时避免使用弱口令,如果业务上无需使用远程桌面服务,建议将其关闭。目前,安天追影产品已经实现了对该窃密木马的鉴定;安天智甲已经实现了对该窃密木马的查杀。