近日,安天 CERT 在梳理网络安全事件时发现了 LockBit 2.0 勒索软件持续活跃。LockBit勒索软件最早被发现于 2019 年 9 月,主要通过获取的远程桌面登录凭证进行传播。经验证,安天智甲终端防御系统(简称 IEP)的勒索软件防护模块可有效阻止 LockBit 2.0 勒索软件的加密行为。

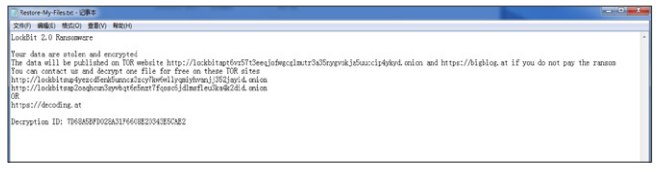

通常攻击者使用有效的远程桌面协议(RDP)账户访问受害者系统,进入系统后首先使用网络扫描器找到域控制器,在得到域控制器权限并横向移动释放并运行 LockBit 2.0 勒索软件。攻击者在域控制器上创建组策略并将组策略更新到网络上的其他设备。组策略的目的是禁用 Microsoft Defender 的实时保护、警报、向 Microsoft 提交样本以及检测恶意文件时的默认操作,还可以配置计划任务绕过 UAC 启动勒索软件。攻击者通过对域控制器的 ADS执行 LDAP 查询获得计算机列表,利用组策略释放 LockBit 2.0 勒索软件样本,LockBit 2.0 运行后追加以“.lockbit”命名的后缀,在每个加密目录中创建名为“Restore-My-Files.txt”的勒索信。勒索信中包含勒索的信息、联系方式和泄密文件的威胁信息等。勒索软件除了以上功能,还可以更改系统的桌面背景、唤醒离线设备、通过联网打印机反复打印勒索信引起受害者的注意等功能。

▲ LockBit 2.0 勒索软件勒索信息

LockBit 2.0 勒 索 软 件 采 用“AES+RSA”加密算法组合的形式加密文件,目前被加密的文件暂无法解密。

安天提醒广大用户,及时备份重要文件,且文件备份应与主机隔离;及时安装更新补丁,避免勒索软件利用漏洞感染计算机;对非可信来源的邮件保持警惕,避免打开附件或点击邮件中的链接;尽量避免打开社交媒体分享的来源不明的链接,给信任网站添加书签并通过书签访问;避免使用弱口令或统一的密码;确保所有的计算机在使用远程桌面服务时采取VPN 连接等安全方式,如果业务上无需使用远程桌面服务,建议将其关闭;可以使用反病毒软件(如安天智甲)扫描邮件附件,确认安全后再运行。目前,安天追影产品已经实现了对该类勒索软件的鉴定;安天智甲已经实现了对该勒索软件的查杀。