188期报告汇总

安天发布《GoldBrute 僵尸网络分析报告》

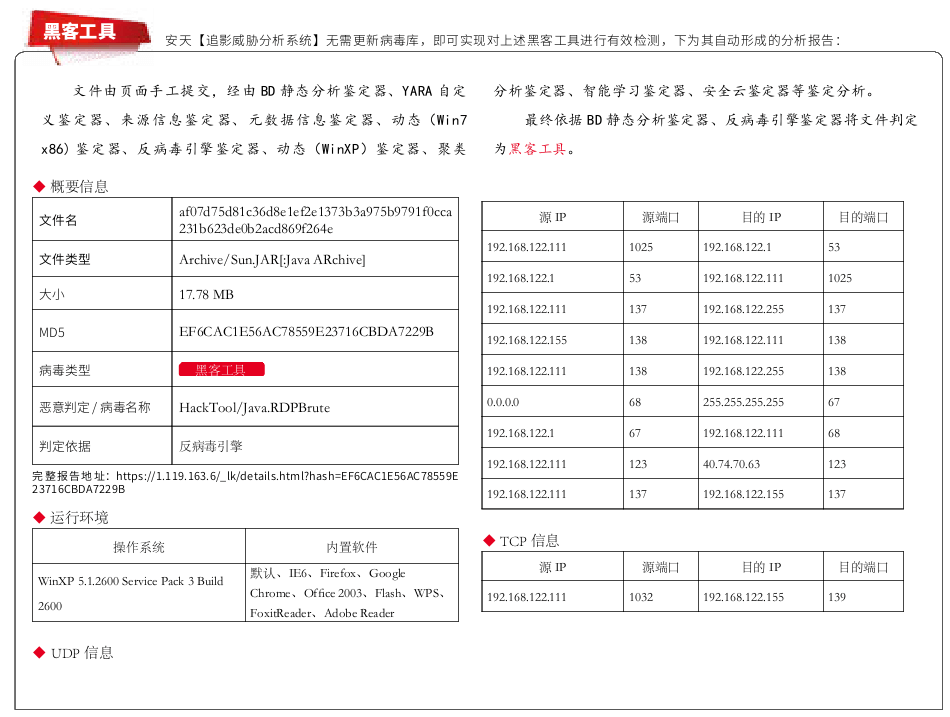

近日,安天 CERT 在梳理网络安全事 件时发现一个名为 GoldBrute 的僵尸网络 开始活跃,GoldBrute 通过传统的 RDP 爆 破方式进行传播,对全球超过 150 万个设 备进行扫描,被该病毒感染的主机会受 C&C 服务器 104.156.249.231 操控,僵尸网 络之间的通信交流则通过端口 8333 进行。

首先,被控端通过扫描互联网找到 那些暴露了 RDP 的 Windows 主机,一旦 找到暴露了 RDP 的主机,受控端便会向 C&C 服务器报告,如果累计达到了 80 台 主机,那么 C&C 服务器将分配一个目标 来发动暴力攻击,并且每个受控端只对目 标尝试一个用户名和密码,每次身份验证尝试都来自不同的地址,以避免被检测到。 一旦攻击成功,它就会下载一个带有 Java 环境的压缩文件,解压缩后运行一个名为 “bitcoin.dll” 的 jar 文 件, 然 后 新 的 受 控 端开始扫描互联网上开放的 RDP 服务器, 如果发现新的暴露了 RDP 的 Windows 主 机,那么它将继续报告给 C&C 服务器,如 果累计依旧达到了 80 台主机,那么 C&C 服务器就会启用暴力破解 RDP 服务器,在 暴力破解阶段,受控端不断从 C&C 服务 器获取用户名和密码组合进行破解。

、 安天 CERT 提醒广大政企客户,要提 高网络安全意识,在日常工作中要及时进 行系统更新和漏洞修复,不要随意下载非正版的应用软件、非官方游戏、注册机等。 收发邮件时要确认收发来源是否可靠,更 加不要随意点击或者复制邮件中的网址, 不要轻易下载来源不明的附件,发现网络 异常要提高警惕并及时采取应对措施,养 成及时更新操作系统和软件应用的好习 惯。确保所有的计算机在使用远程桌面服 务避免使用弱密码,如果业务上无需使用 远程桌面服务,建议将其关闭。

目前,安天追影产品已经实现了对该 类恶意代码的鉴定;安天智甲已经实现了 对该恶意代码的查杀。