182期报告汇总

安天发布《Mirai 僵尸网络变种样本分析报告》

近日,安天 CERT(安全研究与应急 处理中心)在梳理网络安全事件时发现一 种新型的 Mirai IoT/Linux 僵尸网络变种。 这个新变种利用了大量漏洞,针对各种嵌 入式设备进行攻击,如路由器、网络存储 设备、IP 摄像头、NVR 等。

最新的 Mirai 样本一共包含 27 个漏洞, 其中 11 个是新增加的。值得注意的是, 有两个新漏洞分别针对 WePresent WiPG-1000 无线演示系统和 LG Supersign 电视机, 这两个设备都被应用于企业中,这意味 着 Mirai 僵尸网络攻击面扩大,并且攻击 对象正由个人用户转移到企业。这些瞄准 企业网络设备进行的攻击,能为僵尸网络 提供更大的带宽,从而能发动更大规模的DDoS 攻击。除此之外,Mirai 的默认凭证 列表中还增加了 4 个新的用户名密码组合, 用于对设备的登录账户进行爆破。目前, 该木马使用的恶意脚本被托管在哥伦比亚 一家被入侵的公司的服务器上,讽刺的是, 该公司从事“电子安全,集成和报警监控” 服务。当设备被木马攻陷后,便成为 Mirai 僵尸网络的一部分,它会接收从 C2 服务 器发送过来的命令,进行 DDoS 攻击,还 会扫描互联网上其他公开了 Telnet 端口的 IoT 设备,尝试使用内部的默认凭证列表 来接管这些设备,或者使用 27 个漏洞中的 一个来攻击未打补丁的系统。

安天 CERT 提醒广大政企客户,要提 高网络安全意识,在日常工作中要及时进行系统更新和漏洞修复,不要随意下载非 正版的应用软件、非官方游戏、注册机等。 收发邮件时要确认收发来源是否可靠,更 加不要随意点击或者复制邮件中的网址, 不要轻易下载来源不明的附件,发现网络 异常要提高警惕并及时采取应对措施,养 成及时更新操作系统和软件应用的好习 惯。确保没有任何计算机运行直接连接到 Internet 的远程桌面服务,而是将运行远程 桌面的计算机放在 VPN 之后,只有使用 VPN 才能访问它们。同时也要做好文件的 备份,以防止勒索软件加密重要文件后无 法恢复。

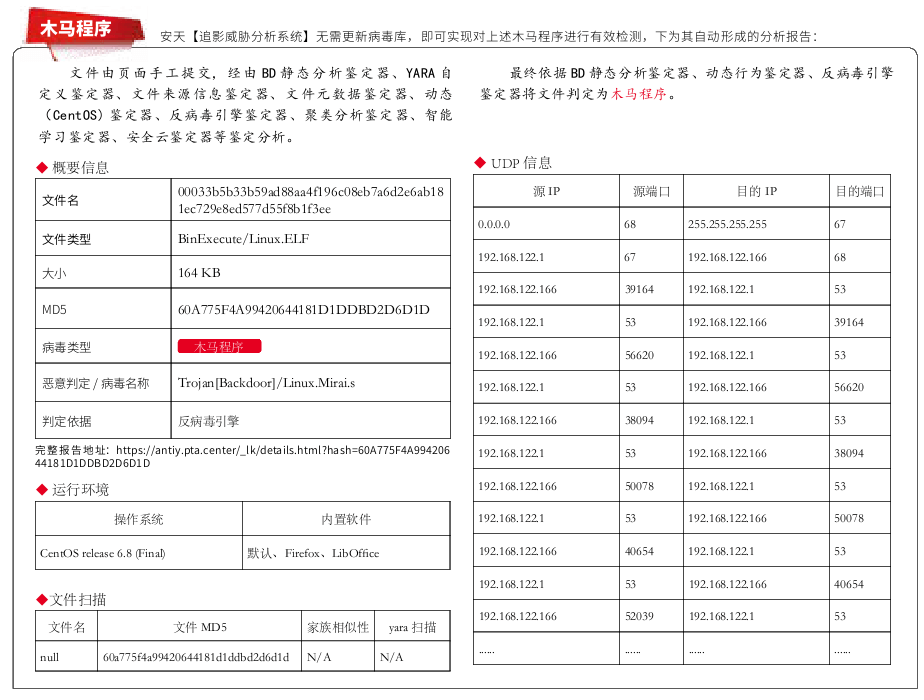

目前,安天追影产品已经实现了对该 类恶意代码的检出。