181期报告汇总

安天发布《Farseer 木马家族样本分析报告》

近日,安天 CERT(安全研究与应急 处理中心)在梳理网络安全事件时发现一 个名为 Farseer 的恶意软件家族。该恶意软 件专门针对 Windows 操作系统构建,并且 与 HenBox, PlugX, Zupdax, 9002, Poison Ivy 等恶意软件家族都有关联。

arseer 家族的木马已发现三十多 种,集中出现在 2017 到 2018 年。早期的 Farseer 木马通过 PDF 诱饵文档来触发执 行,后期的则使用 DLL 侧载技术。这种技 术会利用合法的、受信任的可执行文件来 加载恶意代码。在一个近期样本中,攻击 者利用 bscmake.exe,一个较老的微软可执 行文件,是 Visual Studio 软件的一部分, 当 bscmake.exe 运行时,它需要导入依赖 文 件 mspdb80.dll, 而 mspdb80.dll 的 运 行需要导入 sys.dll。根据 Windows 系统在导 入依赖文件时的搜索顺序,系统首先会在 可执行文件的当前目录下查找文件,如果 找到,直接将该文件载入内存。利用这一 特性,攻击者将 Farseer 木马伪装成 sys.dll 放在 bscmake.exe 的当前目录下,从而触 发 木 马 执 行。 而 bscmake.exe 和 mspdb80. dll 都是合法的文件,并未被篡改。sys.dll 运行后会加载“ stub.bin”文件到内存中, stub.bin 是一个经过压缩加密的 payload, 在内存中解密后便开始恶意代码的执行。 stub.bin 会从“sys.dat”文件中读取配置信 息,该文件保存了 C2 服务器地址和一些 其他信息。

安天 CERT 提醒广大政企客户,要提 高网络安全意识,在日常工作中要及时进行系统更新和漏洞修复,不要随意下载非 正版的应用软件、非官方游戏、注册机等。 收发邮件时要确认收发来源是否可靠,更 加不要随意点击或者复制邮件中的网址, 不要轻易下载来源不明的附件,发现网络 异常要提高警惕并及时采取应对措施,养 成及时更新操作系统和软件应用的好习 惯。确保没有任何计算机运行直接连接到 Internet 的远程桌面服务,而是将运行远程 桌面的计算机放在 VPN 之后,只有使用 VPN 才能访问它们。同时也要做好文件的 备份,以防止勒索软件加密重要文件后无 法恢复。

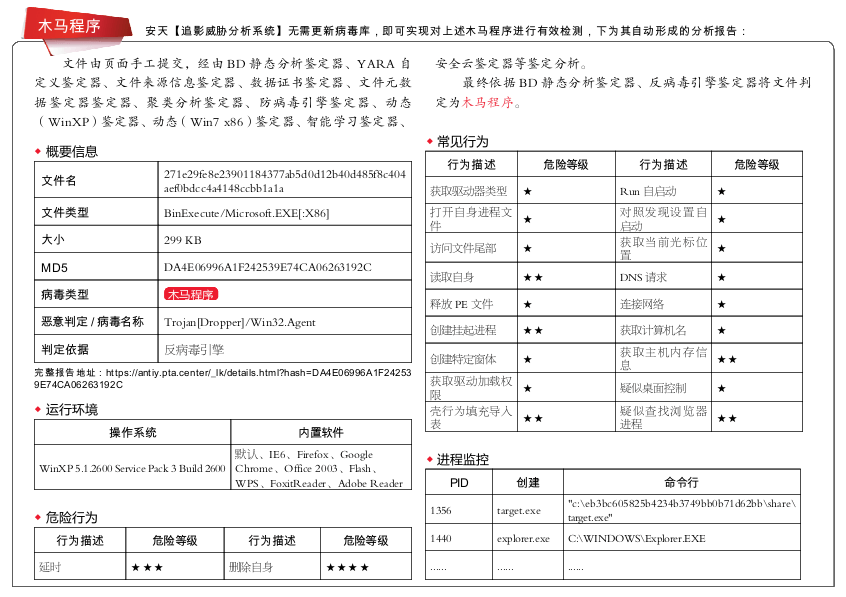

目前,安天追影产品已经实现了对该 类恶意代码的检出。