179期报告汇总

安天发布《Cardinal 远控家族样本分析报告》

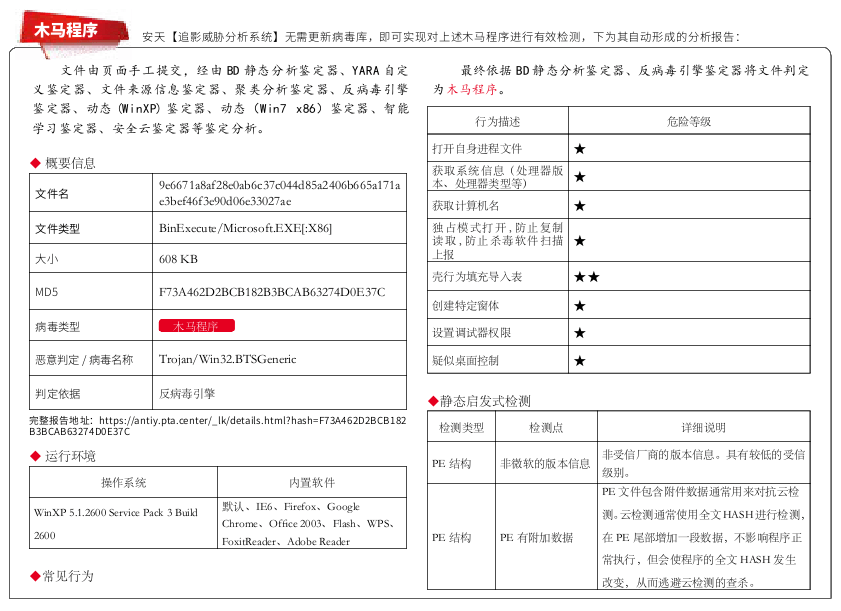

近日,安天 CERT(安全研究与应急 处理中心)在梳理网络安全事件时发现一 种名为 Cardinal 的远控木马家族。该家族 最早发现于 2017 年,通过一个叫 Carp 的 下载木马传播,并在近两年间不断更新版 本。在近期针对以色列金融技术行业的攻 击活动中,发现该木马最新版本已更新为 Cardinal 1.7.2,该版本使用了各种混淆技 术阻碍对代码的检测分析。

该样本使用 .Net 编译,并且嵌入了三 个资源文件。当木马运行后,首先读取资 源中的位图文件,对其像素数据进行解密 处理,从而得到一个 dll 文件,该文件也 使用 .Net 编译。dll 文件运行后,会从原始 样本中读取并解密名为”strings”的资源 文件,该资源包含了配置信息,它指示了 dll 接下来的操作模式。在安装模式下,dll文件会将 GUID 写入 %TEMP%\[random]. ini,并创建目录 %APPDATA%\Microsoft\ Windows\IEConfig, 然 后 创 建 一 个 .lnk 文件并设为自启动项。该 .lnk 文件执 行 如 下 命 令:C:\Windows\System32\ WindowsPowerShell\v1.0\powershell.exe -windowstyle hidden “%APPDATA%\ Microsoft\Windows\IEConfig\[random]\ sqlreader.exe,其 中 sqlreader.exe 是 原始 样 本的一个副本。最后,木马解密最后一个 资源文件,得到一个 .Net 可执行文件, 该文件会被注入到 RegSvcs.exe 或 RegAsm. exe 这两个合法的系统进程中去。若机器 被该木马感染,攻击者可以对受害主机进 行一系列操作,如收集用户信息、设置反 向代理、执行远程命令、键盘记录、窃取 浏览器 Cookie 等。

安天 CERT 提醒广大政企客户,要提 高网络安全意识,在日常工作中要及时进 行系统更新和漏洞修复,不要随意下载非 正版的应用软件、非官方游戏、注册机等。 收发邮件时要确认收发来源是否可靠,更 加不要随意点击或者复制邮件中的网址, 不要轻易下载来源不明的附件,发现网络 异常要提高警惕并及时采取应对措施,养 成及时更新操作系统和软件应用的好习 惯。确保没有任何计算机运行直接连接到 Internet 的远程桌面服务,而是将运行远程 桌面的计算机放在 VPN 之后,只有使用 VPN 才能访问它们。同时也要做好文件的 备份,以防止勒索软件加密重要文件后无 法恢复。

目前,安天追影产品已经实现了对该 类恶意代码的检出。