162期报告汇总

安天发布《GandCrab 勒索病毒变种分析报告》

近期,安天捕风小组发现 GandCrab 勒 索家族在国内呈爆发趋势,福建、浙江、山西、 吉林、贵州、天津等省份均出现了该病毒家 族 的 感 染 案 例。 其 最 新 变 种 GandCrab5.0.4 已造成国内部分医疗行业出现业务瘫痪,影 响医院的正常问诊治疗。

GandCrab5.0.4 变 种 的 攻 击 流 程 依 然 采 取 了 GandCrab5.0.3 的 框 架, 同 样 采 用 RSA+AES 加密算法,将系统中的大部分文 档文件加密为随机后缀名的文件,然后对用 户进行勒索。GandCrab5.0.4 主要通过 RDP (远程桌面协议)爆破、邮件、漏洞、垃圾 网站挂马等方式进行传播,其自身不具备感 染传播能力,不会主动对局域网的其他设备 发起攻击,但会加密局域网共享目录文件夹 下的文件。

攻击者首先会 RDP 爆破其中一台主机,成功获取到该主机的控制权后,上传一 整套工具,包括进程管理工具、内网扫描工 具、密码抓取工具、暴力破解工具以及勒索 工具。由于其中某些工具容易被杀毒软件查 杀,因此攻击者对其进行了加密压缩处理, 压缩密码为“123”。工具上传完成后,攻 击者感染主机的第一个动作是用进程管理工 具“ProcessHacker”结束杀毒软件进程。之 后,为了控制更多的内网主机,攻击者会使 用内网扫描工具“KPortScan”、“nasp”、 “NetworkShare”来发现更多潜在目标。

同时,攻击者会使用 mimikatz 抓取工 具 抓 取 本 机 密 码, 用 WebBrowserPassView 抓取工具抓取浏览器密码。由于内网中普遍 存在密码相同的情况,因此抓到的密码很 有可能能够直接登陆其他主机。之后使用 DUBrute 暴力破解工具对内网主机进行 RDP爆破。黑客上传的勒索工具中包含了勒索病 毒体 HW.5.0.2.exe 以及一个文本文件“HW. txt”,“HW.txt”文件记录了用于无文件勒 索的 powershell 命令。攻击者可直接运行勒 索病毒体或者执行 powershell 命令进行勒索。

安天建议广大用户,发现勒索现象时请 尽快对感染主机进行断网隔离;安装杀毒、 防毒软件(参考安天智甲工具)并及时升级 系统和修补设备漏洞;对重要的数据文件进 行备份,避免弱口令的使用,避免使用统一 的密码;GandCrab 勒索软件会利用 RDP 进 行传播,如果业务上无需使用 RDP,建议将 其关闭。

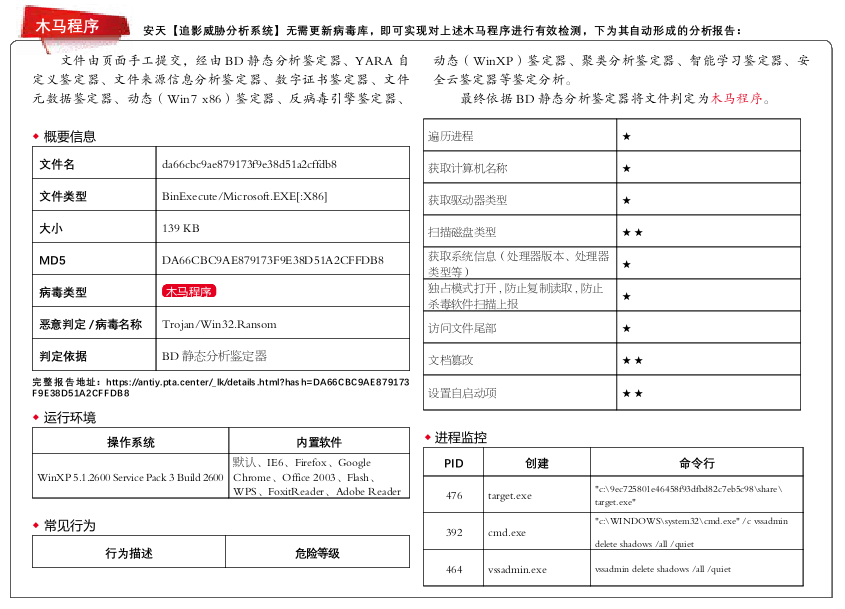

目前,安天追影产品已经实现了对该 类恶意代码的检出。