152期报告汇总

安天发布《oledbg32.dll 窃密木马分析报告》

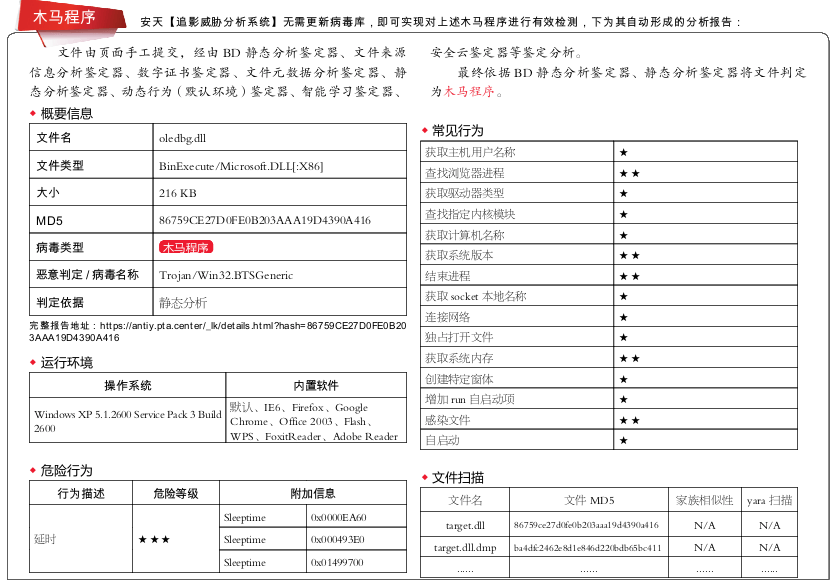

近日,安天 CERT(安全研究与应急处 理中心)在梳理网络安全事件时发现一种窃 密木马,原始文件名为 oledbg32.dll。该木马 自 2015 年开始出现,最初并未受到关注。但 在 2017 年 3 月的某次 WannaCry 攻击中,攻 击者使用了 oledbg32.dll 收集受害者信息,最 终植入 WannaCry。

该样本为 DLL 格式,有五个导出函数。 System32iRun 修 改 注 册 表 使 System32Run 开 机 自 启 动 后 调 用 System32Run, 而 System32Run 运 行 后 并 没 有 发 现 网 络 行 为。SysWOW64Run、SysWOW64iRun 是 System32Run、System32iRun 的 64 位版本。 对 DllEntryPoint 进 行 分 析 发 现: 其 首 先 调 用 InternetOpen 进 行 初 始 化, 然 后 扩 充 字 串 "%TEMP%\\ib.exe" 及 "%TEMP%\\ib. tmp",创建两个线程,分别调用 1000E0F0 及 10010C20 处的函数,10010C20 处的函数为 分配内存,1000E0F0 处的函数删除 %TEMP% 下 的 oledbg.log 并 在 %TEMP% 下 创 建 文件 ib.exe, 然 后 连 接 网 络, 提 交 GET 请 求 "http://akamai.co.nf/index.php?action=GCom GicwMTg%3d&t=fH9lbGBlY3x8eXlpfm9mY XR8YA%3d%3d&m=&p=&f=",连接失败后 调用 sleep 等待 6 小时后重新进行连接,成功 后连接网络下载 http://akamai.co.nf/ib.tmp 并 保存在 %TEMP% 下。接下来复制 ib.tmp 并 重命名为 ib.exe,成功后删除 ib.tmp,ib.exe 运行后生成 ntap.dll 及 ntap.exe,ntap.dll 只有 一个导出函数,运行后创建文件 c:\Documents and Settings\Administrator\Application Data\Microsoft\Windows\thum.db, 内 容 为 加 密 的 字 符 串 1422281865,attached。ntap. exe 运 行 后 生 成 c:\Documents and Settings\ Administrator\Application Data\Adobe\ Update\NotifyUpdates.dll 并创建任务计划, 在登录时运行该 DLL 文件。

NotifyUpdates.dll 为主要载荷,可以获取 MAC 地址、操作系统版本、系统当前时间, 运行后创建批处理脚本,该批处理脚本可以将系统信息(系统时间、已经安装的补丁)、 当前进程、c:\Program Files 及 C:\Documents and Settings\Administrator\Recent 中的内容、 当前网络连接、ARP 地址表写入创建的 .tmp 文件中,最后通过 POST 请求将存有系统信 息的 .tmp 文件上传至 C&C 服务器。

安天 CERT 提醒广大网络使用者,要提 高网络安全意识,在日常工作中要及时进行 系统更新和漏洞修复,不要随意下载非正版 的应用软件、非官方游戏、注册机等。收发 邮件时要确认收发来源是否可靠,更加不要 随意点击或者复制邮件中的网址,不要轻易 下载来源不明的附件,发现网络异常要提高 警惕并及时采取应对措施,养成及时更新操 作系统和软件应用的好习惯。同时也要做好 文件的备份,以防止勒索软件加密重要文件 后无法恢复。

目前,安天追影产品已经实现了对该类 恶意代码的检出。