150期报告汇总

安天发布《Crysis 勒索软件变种分析报告》

近日,安天 CERT(安全研究与应 急处理中心)在梳理网络安全事件时发现 Crysis 勒索软件变种开始活跃。该木马家 族自 2017 年公布通用解密密钥后沉寂了一 段时间,现在又卷土重来。Crysis 目标大 多针对各类服务器,攻击方法多数采用远 程 RDP 暴力破解,加密文件后缀名为 .java。 由于 RSA 密钥已经不同于之前黑客公布的 Crysis 原样本,因此现在暂时无法解密。

Crysis 木马样本会复制自身到多个目 录以实现驻留,如:%windir%\System32、 %appdata%、%sh(Startup)%、%sh(Common Startup)%。该样本会结束硬编码的进程, 包 括 1c8.exe、1cv77.exe、outlook.exe、postgres.exe、mysqld-nt.exe、mysqld.exe、 sqlserver.exe, 可 以 看 出, 该 勒 索 软 件 的 主要目标为数据库程序,结束与数据库有 关的进程,防止占用数据库文件会使加密 失败。恶意代码加密文件时,先判断文件 的大小,当文件大小大于 0×180000 字节 (约 1.5MB)时,直接对文件内容进行加 密,并将文件重命名,当文件大小小于等 于 0×180000 字节(约 1.5MB)时,则创 建新文件并加密旧文件内容后写入新文件, 之后删除旧文件。对于文件大小大于和小 于 0×180000 字节的文件,在文件尾部写 入特定信息,以供攻击者解密文件时使用。

安天 CERT 提醒广大网络使用者,关闭相应的 RDP 服务,关闭不必要的端口如: 445,3389 等。要提高网络安全意识,在 日常工作中要及时进行系统更新和漏洞修 复,不要随意下载非正版的应用软件、非 官方游戏、注册机等。收发邮件时要确认 收发来源是否可靠,更加不要随意点击或 者复制邮件中的网址,不要轻易下载来源 不明的附件,发现网络异常要提高警惕并 及时采取应对措施,养成及时更新操作系 统和软件应用的好习惯。同时也要做好文 件的备份,以防止勒索软件加密重要文件 后无法恢复。

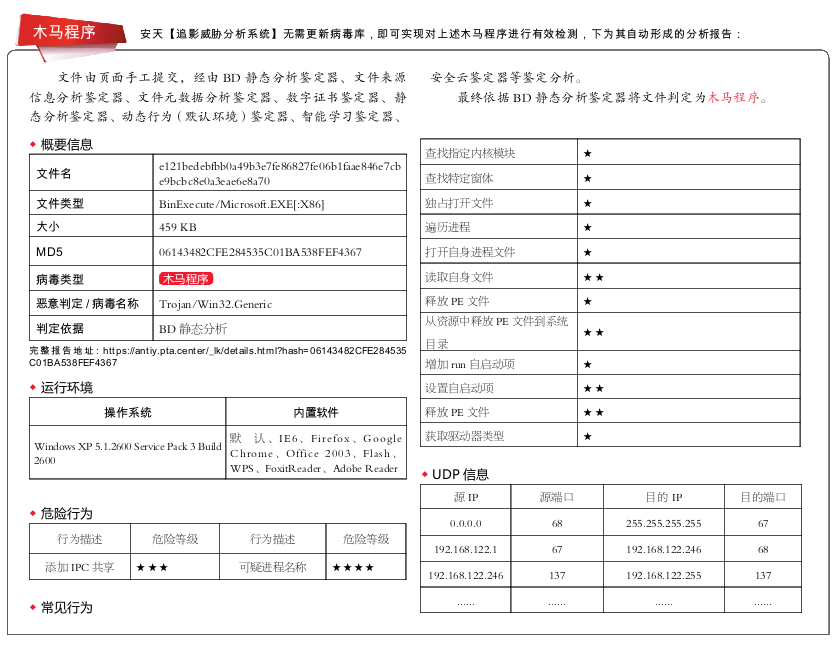

目前,安天追影产品已经实现了对该类 恶意代码的检出。