145期报告汇总

安天发布《Trojan/Linux.Gafgyt 漏洞利用分析报告》

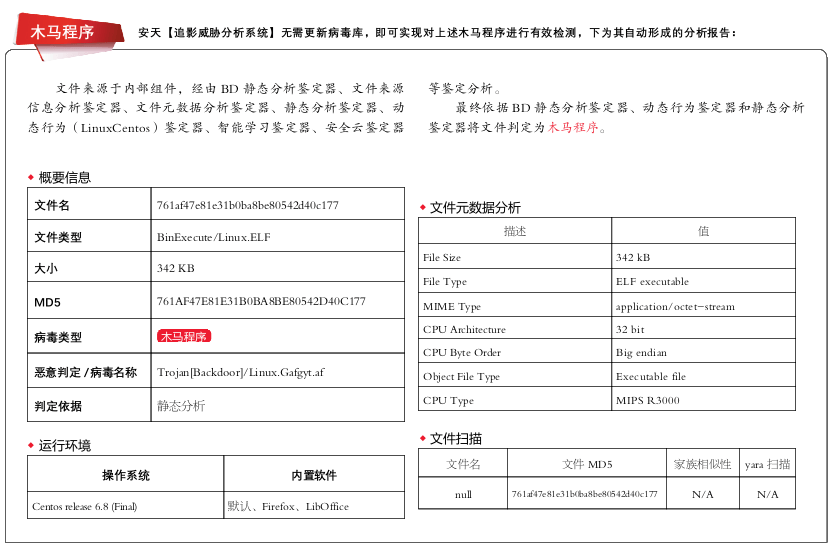

近期,安天捕风蜜网系统监测并捕获 到大量异常的 TCP 流量,经分析,发现针 对 52869/TCP 端口的扫描、攻击次数有较 为明显的增加,通信流量中存在位于美国 的僵尸网络 Gafgyt 家族的控制节点(C2)。 经研究分析发现,攻击者利用僵尸网络 Gafgyt 家 族 结 合 CVE-2014-8361 漏 洞 对 世界多个地区的路由设备进行扫描攻击, 且发现 CVE-2014-8361 漏洞允许未经身 份验证的攻击者使用 root 特权在受害者系 统上执行任意代码。

CVE-2014-8361 漏 洞 是 一 个 针 对 Realtek 平台软件开发工具包(下称 Realtek SDK) 的 漏 洞,Realtek SDK 的 miniigd SOAP 服 务 中 存 在 安 全 漏 洞, 而 Realtek SDK 主要用于开发 RTL81xx 芯片 组。攻击者可通过构建一个基于 SOAP 服务的含有 Payload 的 XML 文件,对集成了 RTL81xx 芯片组的供应商设备进行攻击。

Gafgyt 家族被控端木马主要有以下 3 个功能模块:

1、Downloader(Payload) 模 块。 通 过样本硬编码的 url 下载 shell 脚本并运行, 执行脚本枚举下载其中的 url 并运行关联 的样本,实现“肉鸡”感染。

2、Scanner 模块。使用“肉鸡”集群 爆破方式实现高效率蠕虫式感染指定 IP 网 段中存在弱口令的 IoT/Linux 设备。

3、DDoS 攻击模块。“肉鸡”在执行 Tel 扫描爆破的同时,会和 C2 保持正常通 讯,等待 C2 的相关指令,例如 DDoS 攻 击指令。

在 CVE-2014-8361 漏 洞 与 Gafgyt 家 族木马组成的僵尸网络架构中,漏洞扫描Vulne_Scanner 功能模块的隐蔽性较高,是 独立运行在几台服务器中的。攻击者通过 自定义配置对扫描 IP 网段进行扫描探测以 获取存在 CVE-2014-8361 漏洞的 IP,并 通过后门默认密码登录“肉鸡”,然后远 程执行 Gafgyt 木马或下载植入木马的 Shell 脚本的 Payload。无论是 Vulne_Scanner 还 是 Telnet 扫描爆破,获取到的远程代码任 意执行权限,都会下载并运行存放在 FTP 服务器里面的 Gafgyt 家族木马。

从目前掌握的 Gafgyt 发展史判断, Gafgyt 家族后续仍将会利用更多的物联网 漏洞,继续拓展其僵尸网络规模并发起攻 击,同时也将增加更高效的攻击模式。安 天捕风小组建议广大用户及时更新设备系 统并修补相关漏洞,修改设备登陆的默认 密码,避免弱口令的使用。