140期报告汇总

安天发布《远程访问木马 FlawedAmmyy 分析报告》

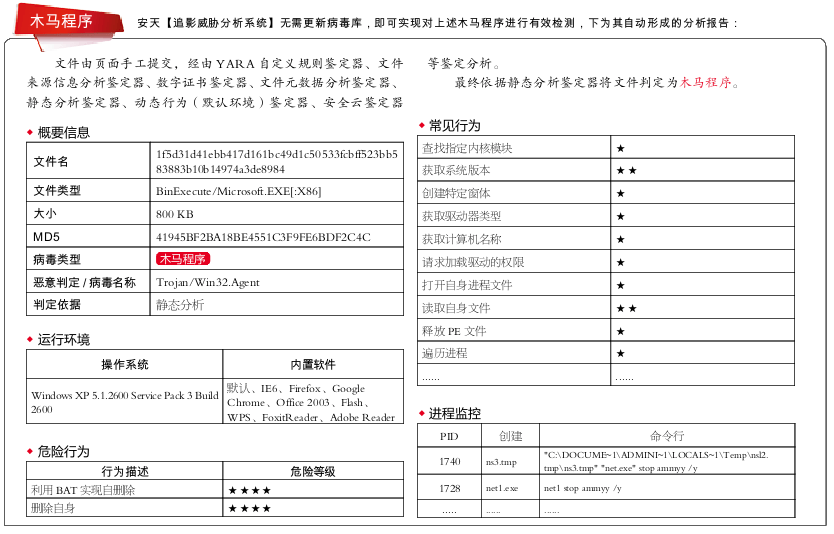

近日,安天 CERT(安全研究与应急处 理中心)发现了一种新型远程访问木马,名 为“FlawedAmmyy”。FlawedAmmyy 是根据 之前泄露的远控 Ammyy Admin 版本 3 修改 而来,可能与威胁组织 TA505 存在关联。过 去 四 年 间,TA505 曾 运 作 了 Dridex,Locky 和 GlobeImposter 等大型攻击活动。

该木马样本运行后会释放 4 个 dll 文件和 一 个 7z 文 件, 分 别 为 System.dll、UserInfo. dll、Nsis7z.dll、nsExec.dll 和 test.7z。 样 本 首 先会载入 System.dll,然后多次调用导出函数 System.call,遍历系统中的进程,查找是否存 在 avgsvc.exe、a2service.exe、MBAMService. exe 等反病毒引擎。之后载入 UserInfo.dll, 调 用 导 出 函 数 UserInfo.GetAccountType, 判断当前进程是否以管理员权限运行。样 本 创 建 目 录 C:\Documents and Settings\All Users\Application Data\Microsoft\Enc, 并在该目录下创建需要解压密码的压缩文 件 test.7z, 然 后 调 用 Nsis7z.dll 的 导 出 函数 Nsis7z.Extract 将 test.7z 解 压, 解 压 密 码 为 HbMEAKQo6UJ3i3ZdywumRC6J2。 test.7z 解 压 后 可 得 到 test.cab。 样 本 会 在 C:\Documents and Settings\All Users\ Application Data\AMMYY 目 录 以 及 C:\ Documents and Settings\All Users\Application Data\Foundation 目 录 下 查 找 wmihost.exe、 settings3.bin 和 wmites.exe。若未找到相关文 件,则将 test.cab 复制到 \Enc 目录下的 enc. exe。

在 运 行 enc.exe 之 前, 样 本 会 调 用 nsExec.dll 的导出函数 Exec 来执行 cmd 命令 停 止 ammyy 和 foundation 服 务。enc.exe 运 行后,会在内存中释放并运行一个 PE 文件 以进行远控。该 PE 文件包含两个资源文件, 其 中 151 是 32 位 的,152 是 64 位 的, 其 作 用是获取登录凭证。该 PE 文件运行后会连 接 C2 服务器 179.60.146.3:443,若服务器返 回“0x2D”数据,表示连接成功。连接成功后, 该 PE 文件会收集计算机信息并发送给 C2 服务器,包括计算机型号、计算机名称等。该 PE 文件会对 C2 服务器发送的控制指令进行 判断,当指令为“0xC”时,继续发送数据; 当指令不为“0xC”时,便根据控制指令执 行相应操作。相关操作包括创建进程执行命 令、收集计算机信息并发送、载入资源文件 并运行、监控键盘操作、监控鼠标操作及文 件操作等。

安天 CERT 提醒广大网络使用者,要提 高网络安全意识,在日常工作中要及时进行 系统更新和漏洞修复,不要随意下载非正版 的应用软件、非官方游戏、注册机等。收发 邮件时要确认收发来源是否可靠,更加不要 随意点击或者复制邮件中的网址,不要轻易 下载来源不明的附件,发现网络异常要提高 警惕并及时采取应对措施,养成及时更新操 作系统和软件应用的好习惯。

目前,安天追影产品已经实现了对该 类恶意代码的检出。