139期报告汇总

安天发布《远程访问木马 NAvRAT 分析报告》

近日,安天 CERT(安全研究与应急 处理中心)在梳理网络安全事件时注意到 并拦截到了一个远控木马 NavRAT。该远 控木马使用钓鱼邮件进行传播,主要针对 韩国。

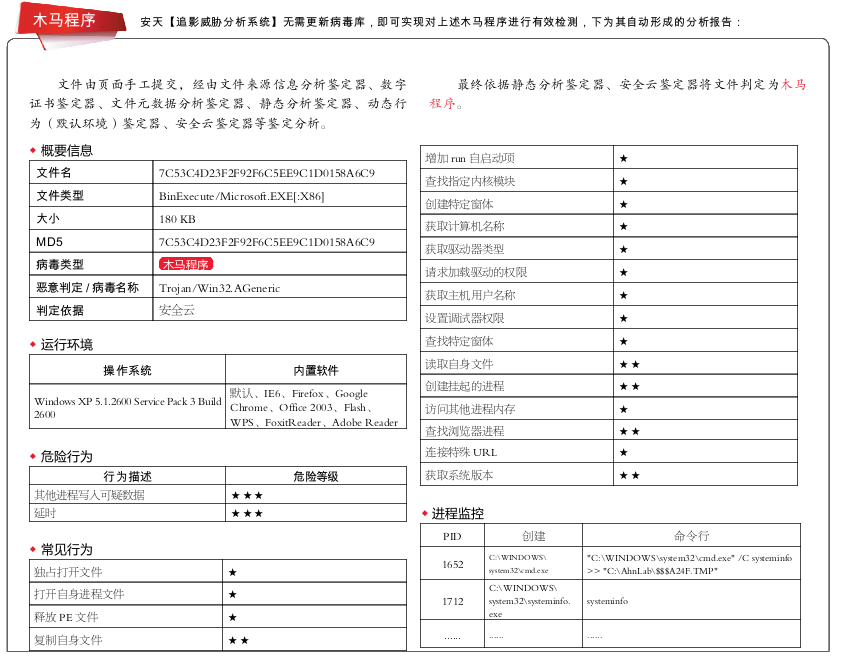

该样本运行后,会在 %sApplicationData %s\ 目 录 下 创 建 AhnLab\ 目 录, 用 来 存 放日志文件以及样本的拷贝文件,然后 样本会判断当前进程名称是否为 iexplore. exe,若是,则与 C2 服务器进行通信操 作,把从受害主机上收集到的信息上传到 C2 服务器,以及从 C2 服务器上下载文 件并运行。若当前进程名称不是 iexplore. exe,则将当前文件复制到 %s\Application Data\AhnLab\CCleaner.exe, 将 CCleaner.exe 设置为开机自启动,实现恶意代码的 持久化,然后使用 cmd.exe 对正在运行的 系统执行 systeminfo 和 tasklist 检查,将输 出写入 C:\AhnLab\$$$A24F.TMP,样本使 用“>>”方法将获取到的内容追加到文件 中,以便将多个输出写入到该 TMP 文件中, 最后对正在运行的 iexplore.exe 进行进程替 换,将样本写入 iexplore.exe 进程中,运行 样本自身,以此来避免杀毒软件的查杀。

样本使用 HTTP POST 方式上传文件, 在与 C2 服务器进行通信时,使用了 URL 重 定 向, 访 问 http[:]//www.mailacounts. com/new/uploads/2016/0501/indexu. php,得到了 302 重定向的响应,被告知 需 要 跳 转 到 http[:]//1223.dragonparking.com/?site=www.mailacounts.com, 最 终 将 URL 指 向 了 http[:]//parking.zunmi. cn/?acct=1223&site=www.mailacounts. com。

安天 CERT 提醒广大网络使用者,提 高网络安全意识,在日常工作中及时进行 系统更新和漏洞修复,不要随意下载非正 版的应用软件、非官方游戏、注册机等。 收发邮件时要确认收发来源是否可靠,不 要随意点击或者复制邮件中的网址,不要 轻易下载来源不明的附件,发现网络异常 要提高警惕并及时采取应对措施,养成及 时更新操作系统和软件应用的好习惯。

目前,安天追影产品已经实现了对该 类恶意代码的检出。