130期报告汇总

安天发布《利用 Flash 0day 漏洞传播的勒索软件“Hermes”分析报告》

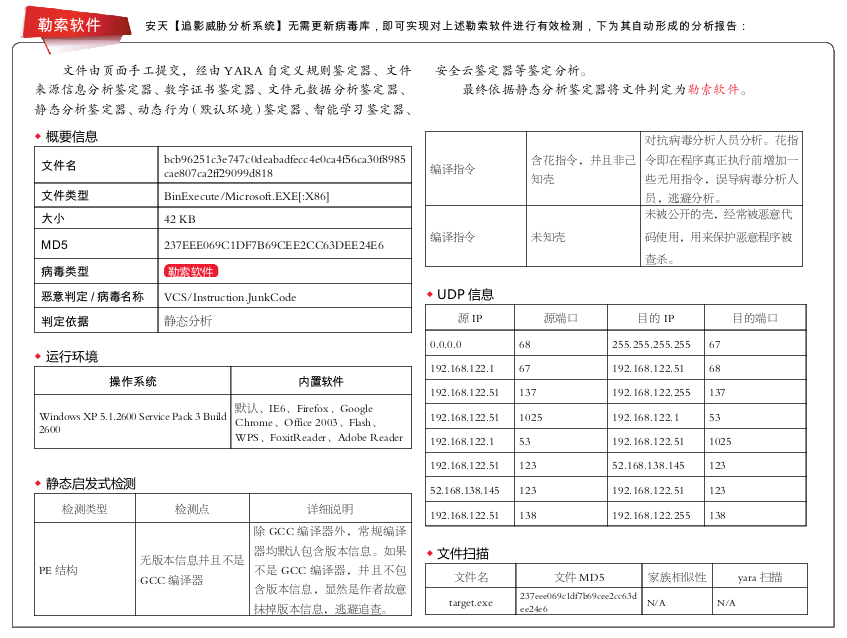

近日,安天 CERT(安全研究与应急 处理中心)在梳理网络安全事件时发现一 例通过利用 Flash 0day 漏洞传播的勒索软 件,名为“Hermes”。该勒索软件其实已 经在很久之前就出现了,此次事件中所使 用的版本是 2.1。

在 1 月 底, 韩 国 紧 急 响 应 小 组 (KrCERT)发布了针对有针对性攻击的 零日 Flash Player 的消息。该漏洞(CVE-2018-4878)存在于 Flash Player 28.0.0.137 及更高版本中,是通过包含嵌入式 Flash 漏洞的恶意 Office 文档分发的。在公开 发布几周后,垃圾邮件活动已经开始推 出含有最新漏洞的恶意 Word 文档。此次 事件,“Hermes”使用漏洞攻击工具包GreenFlash Sundown 并利用该 Flash 漏洞传 播自身。

勒索软件将自身复制到 %TEMP% 下, 重命名为 svchosta.exe,然后删除初始样本。 衍生文件“PUBLIC”包含一个带有 RSA 公钥的代码段。值得注意的是,该密钥在 每次运行中都是唯一的,因此,每个受害 者都会生成 RSA 密钥对。另一个文件是名 为 UNIQUE_ID_DO_NOT_REMOVE 的 加密数据块。它是一个包含加密 RSA 私钥 的代码段,对受害者是唯一的。同一个文 件夹还包含警告信息。当加密完成时,警 告信息弹出。该信息文件采用 HTML 格式, 名 为 DECRYPT_INFORMATION.html。 有趣的是,根据活动情况,在一些样本中,作者使用 BitMessage 与受害者进行交流。 在每次系统启动时,它都会检查新的未加 密文件并尝试对其进行加密。

安天 CERT 提醒广大网络使用者,要 提高网络安全意识,在日常工作中要及时 进行系统更新和漏洞修复,不要随意下载 非正版的应用软件、非官方游戏、注册机 等。收发邮件时要确认收发来源是否可靠, 更加不要随意点击或者复制邮件中的网址, 不要轻易下载来源不明的附件,发现网络 异常要提高警惕并及时采取应对措施,养 成及时更新操作系统和软件应用的好习惯。 目前,安天追影产品已经实现了对该类恶 意代码的检出。