119期报告汇总

安天发布《窃密木马 KOBI 样本分析报告》

近日,安天 CERT(安全研究与应急 处理中心)在梳理网络安全事件时注意到 一款新出现的 RAT 后门木马。该后门通 过钓鱼邮件传播,欺骗用户点击下载邮件 附件并执行压缩包内的恶意可执行文件。 中招的用户主机会向攻击者 C&C 上传计 算机用户常用语种、计算机名称、CPU 架 构系统版本号、OEM 标识、系统时间时 区、磁盘组织与容量信息等特征。样本拥 有 TLS 反调试功能,使用虚假时间戳, 能够截取屏幕、窃取浏览器和邮箱登录凭 证、窃取用户本地文件和应用程序操作信 息, 利 用 .NET 应 用 程 序 Regasm.exe 和 VB.NET 编译器 vbc.exe 白名单绕过技术, 来逃避杀软监测。

首先样本创建互斥量,通过注册表查 询系统输入法,获取用户语言语种、计算 机名、系统版本号、磁盘组织与容量信息、 计算机系统 CPU 架构、内存和 OEM 标识。 接下来解密资源段“DVCLAL”,结果为 C&C 域 名“bio4kobs.geekgalaxy.com”。 然后调用 GetDevicesCaps 捕获当前屏幕, 使 用 .Net 框 架 附 带 注 册 工 具 Regasm.exe 白 名 单 绕 过 AppLocker 限 制, 逃 避 杀 软 监测,记录用户本地文件和应用程序操作 行为,日志保存于 %APPDATA% 目录下 GUID 目录 Logs 文件夹中。样本运行后会 连接 C&C,进程 Regasm.exe 连接到新的 C&C 主机使用 SecureVPN 掩盖自身真实 IP,数据传输过程皆被加密。经安天研究人员分析,样本作者在 geekgalaxy.com 下 注册了大量子域名,geekgalaxy 为某免费 子域名 DNS 提供商,类似于国内的“花 生壳”。分析发现这款后门传播时间至少 开始于 2015 年。

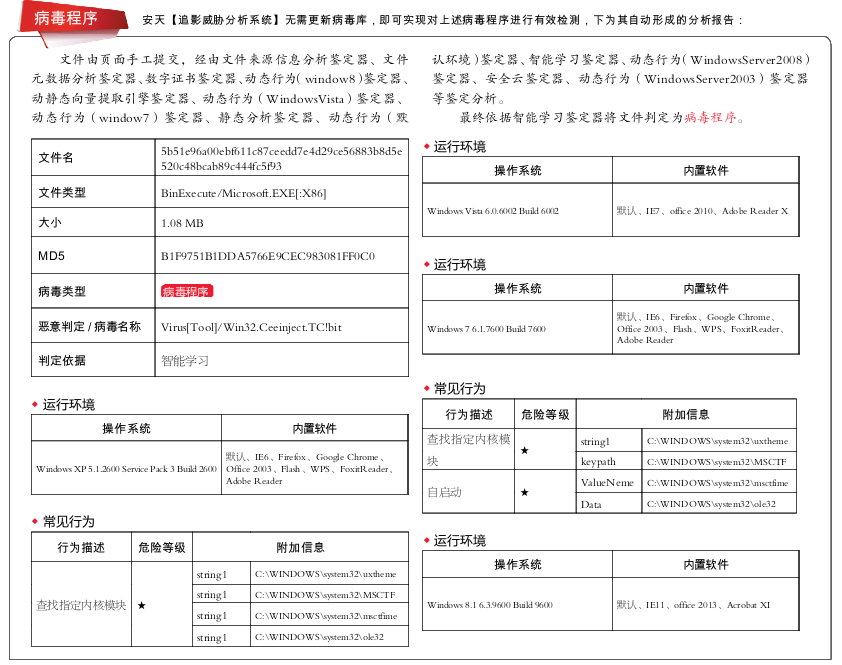

安天 CERT 提醒广大网络使用者,要 提高网络安全意识,不要随意下载非正版 的应用软件、非官方游戏、注册机等。收 发邮件时要确认收发来源是否可靠,更加 不要随意点击或者复制邮件中的网址,不 要轻易下载来源不明的附件,发现网络异 常要提高警惕并及时采取应对措施,养成 及时更新操作系统和软件应用的好习惯。 目前,安天追影产品已经实现了对该类病 毒样本的检出。