披坚执锐 决战终端

时间: 2018年2月02日 作者:安天端点安全产品中心 来源:第五届安天网络安全冬训营内部报告文稿

【题记】

2018年1月11-12日,第五届安天网络安全冬训营在哈尔滨启幕,安天端点安全产品中心的同事发表了题为《披坚执锐 决战终端》的演讲。他指出,端是安全之本,终端一直是威胁防御的主战场,面临着高级持续性威胁、勒索软件肆虐,传统杀毒的单点防护方式已经“力不从心”。安天智甲团队基于多年主机防御经验,立足敌情想定,在滑动标尺模型下,形成了从安全规划、被动防御、积极防御到威胁情报的层次化防御体系,依靠强有力的主防驱动、终端画像和群体防护模型。形成了能经受实战检验、可进行有效防御的终端安全产品。在终端的高烈度对抗中,安天将坚定以有效防护为目标,“披坚执锐,决战终端”。

以下为报告全文:

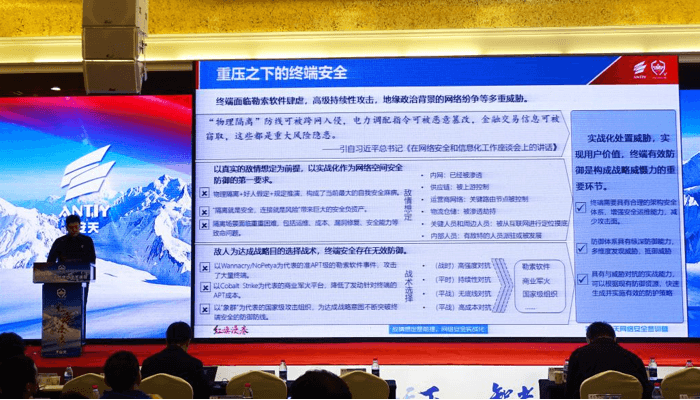

今天的报告主要为大家介绍终端安全防御体系如何应用到实战中。有效防护终端就要求我们应以真实的敌情想定为前提,以实战化作为网络空间安全防御的第一要求,传统的单一的防护方式已经不足以守护终端安全。终端一直是恶意代码攻防的主战场,面临着勒索软件肆虐,高级持续性攻击,地缘政治背景的网络纷争等多重威胁。

终端在重压背景下面临的多维度安全威胁

首先我们一起来回顾下2017年发生的重大安全事件,目前勒索软件已经形成了全球化的威胁,据统计,2015-2017年全球勒索软件造成的损失已增长到50亿美元,以2017年5月大规模爆发的“魔窟”(WannaCry)事件为例,其感染了中国大量的终端,随着我们对这次事件的深入跟踪,我们也发现了越来越多的线索,可以证明它并不是一个单纯的勒索软件,但它已具备了勒索软件所有的典型特征,后续也出现了很多新的关于它起源的分析和猜测。

很多被感染的终端都安装了防护软件,但为什么没有为用户提供有效防御呢?安天从2012年开始跟进勒索软件的分析和研究,通过对其攻击流程的研究我们发现,如果没有与勒索行为高度匹配的威胁模型,则无法达成终端安全产品的有效防御能力。比如,勒索软件可利用终端漏洞绕过防御,针对文档的加密行为多数会被终端安全产品当作用户的正常操作行为进而放行等。

另一方面,针对终端的高级持续性攻击从未停歇,在多数高级威胁攻击场景中,终端是攻击落地的首要目标,而愈来愈多的高级持续性攻击通过利用商业军火的方式达成。在商业军火的加持下,高级威胁的攻击能力进一步增强,其中针对终端的商业军火占很大比例,包括:漏洞利用工具、攻击载荷投放工具和端点侧的恶意代码。商业军火的获取难度低、复制成本低的特点导致其可被攻击者大量使用进而达成其攻击目的,而终端安全产品防御此种攻击的难度和成本远高于一般威胁,这就意味着用户和安全厂商始终面临在终端侧与高级持续性威胁进行高烈度对抗的场景。

最后,终端是地缘政治引发的网络纷争的落点,以“白象”(White Elephant)事件的攻击为例,其始终窃取终端的机要信息,威胁其攻击目标的信息化体系。这一来自南亚某国的系列网络攻击活动自2012年至今从未间断,体现了对手在网络空间的持续投入和坚定的攻击意志,无疑为终端防护带来了巨大挑战。

终端有效防御是构成战略威慑力的重要环节。唯有在实战化场景中处置威胁,才能实现终端安全产品的用户价值。如何在内网已经被渗透、供应链被上游控制、运营商网络关键路由节点被控制、物流仓储被渗透劫持、关键人员和周边人员被从互联网进行定位摸底、内部有敌特的人员派驻或被发展的前提下,做到应对威胁的有效防护,我们认为要做到以下三点:

1.终端需要具有合理的架构安全体系,增强安全运维能力,减少攻击面;

2.防御体系具有纵深防御能力,多维度发现威胁,抵御威胁;

3.具有与威胁对抗的实战能力,可以根据现有防御资源,快速生成并实施有效的防护策略。

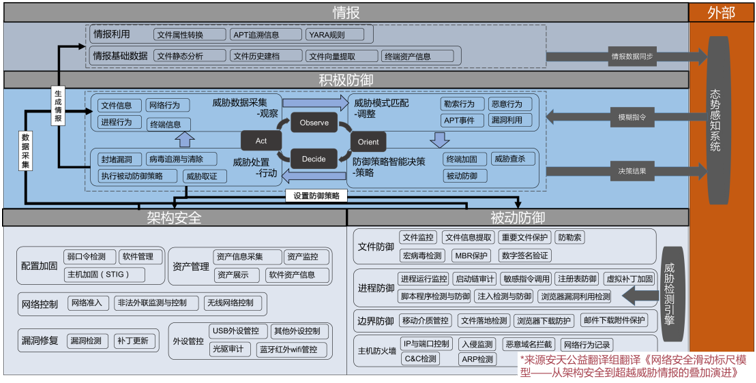

基于滑动标尺模型的终端防御体系

为了实现有效防御的目标,安天基于滑动标尺模型将终端防御体系划分为四部分:架构安全(Architecture)、被动防御(Passive Defense)、积极防御(Active Defense)和情报(Intelligence)。架构安全是终端防御体系的基石,主要采用合理的网络架构与加固等方式缩小攻击面;被动防御是对操作系统内运行的恶意代码提供防御和处置手段;积极防御相当于终端防御体系的“大脑”,可以与态势感知联动并适用OODA模型完成对威胁的智能应对;终端层面的威胁情报可以对积极防御做出有效指导,也可以利用积极防御数据形成终端威胁情报的基础数据。

图 1基于滑动标尺模型的终端防御体系

终端层面的架构安全主要包括:网络控制、外设管控、漏洞修复、配置加固和资产管理等方面,通过规划合理和健全的架构安全体系,可以有效降低终端遭受攻击风险,提升攻击难度;与架构安全同处一个层次的终端层面的被动防御,建立在完善的架构安全基础上,以攻击者存在的前提下保护终端安全;应用OODA模型的终端层面的积极防御,可以通过积极地监控、响应从中吸取经验,采用OODA模型可涵盖威胁情报的消费、资产识别和网络安全监控、事件响应、威胁和环境操控等四个阶段;终端威胁情报与应用OODA模型的终端层面的积极防御相互关联,对应用OODA模型的积极防御进行有效指导,包括情报基础数据采集和反馈、情报消费等方式。基于滑动标尺模型的终端防御体系可使得终端安全产品在重压之下,实现对终端的有效防御能力。

(注:更多关于滑动标尺模型的内容请参考由安天公益翻译组翻译的《网络安全滑动标尺模型——从架构安全到超越威胁情报的叠加演进》)

终端安全实战化场景和有效防护的实践

实战化场景是检验终端安全产品提供有效防护能力的必要途径。此处我们将介绍三个终端安全实战化场景和有效防护的实践。

第一,以“白象”(White Elephant)事件的威胁情报驱动终端防御形成的常规威胁处置模型为例,通过数据采集(包括文件MD5、C&C、漏洞CVE-2014-4114、文件访问等)配合威胁模式识别(包括窃密、非法网络行为、文档溢出、键盘记录等)辅以防御策略调整(包括边界防御、终止和清除威胁进程、阻断非法外联、溢出攻击防护等)等方式对终端进行有效防护。

第二,以安全专职人员应对突发威胁形成的常规威胁处置模型为例,通过下达人工指令、威胁数据采集、威胁模式匹配、防御动作决策、防御策略执行等一系列规定动作,达成对突发威胁的快速处置,针对突发威胁形成的处置策略并非割裂,终端安全产品需形成一套标准处置模式让安全专职人员快速和准确的处理突发威胁。

第三,以在威胁大数据和AI驱动下形成的终端的未知威胁识别模型为例,通过海量数据采集、智能数据分析、威胁模式匹配、防御动作决策、防御策略执行等系列操作进行防御。以“魔窟”(Wannacry)勒索事件的有效防护实践为例,通过综合文件下载、安装服务、文件操作、C&C、443端口等向量,形成勒索软件行为识别模型。

总结:终端安全产品在实战化场景中如何提供有效防御?

为什么诸多终端安全产品的防御是无效的?主要是因为多数终端防护产品还停留在以黑白名单为基础的威胁检测方式,无法有效检测新型变种威胁;同时采用单一的行为检测方式局限于可执行文件,对文档文件默认不监控;还缺少针对勒索软件行为的持续分析,无法准确区分勒索软件和正常文档操作的行为。

安天智甲终端防御系统(以下简称安天智甲)可有效防护终端安全。安天智甲在不依赖病毒检测、不升级软件的情况下,可有效防御多数勒索软件(数据源自经测试85个家族的322个有效的勒索软件样本)。安天智甲的2016年10月版本可有效防御“魔窟”(WannaCry)。此外,安天是国内较早专门针对“勒索软件”发布分析报告并持续跟进的厂商。

当前,端点的定义已延展至通用操作系统、国产化软硬件、专用终端、虚拟化平台、移动终端等,这就要求端点安全产品需要覆盖以上所有终端,安天智甲可跨平台集中管理,覆盖全面的终端类型并与国产化适配,防护覆盖所有端点。

端点在哪里,智甲的有效防护就在哪里。