安天网络行为检测能力升级通告(20250727)

时间:2025年07月27日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 安天网络行为检测能力概述

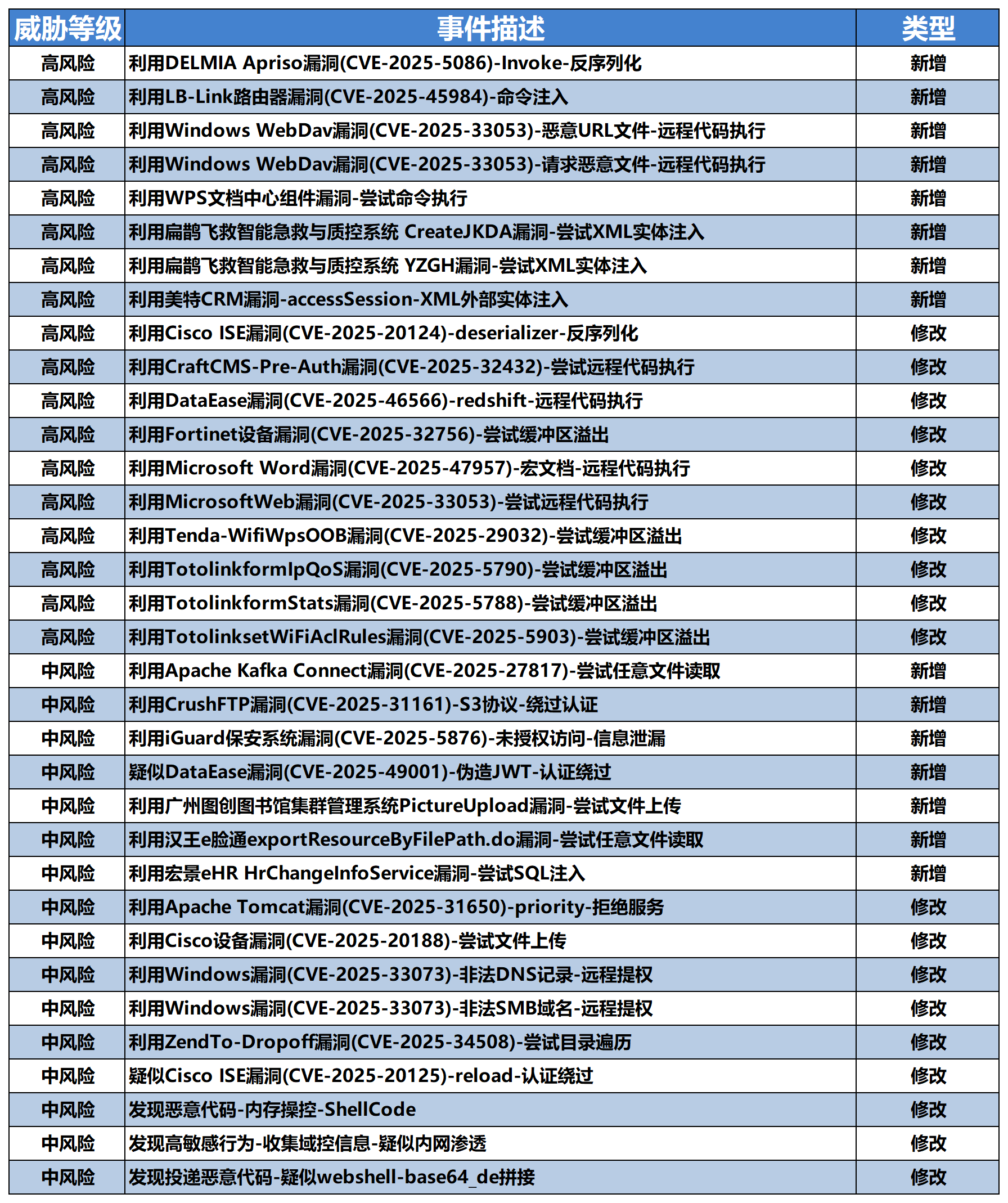

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增检测规则65条,本期升级改进检测规则54条,网络攻击行为特征涉及漏洞利用、文件上传等高风险,涉及代码执行、代码注入等中风险。

2. 更新列表

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_20250072507,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.4 及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。

3. 网络流量威胁趋势

近日,安全研究人员披露了名为MDifyLoader的新恶意软件与利用Ivanti Connect Secure (ICS)设备安全漏洞的攻击有关。攻击者利用CVE-2025-0282和CVE-2025-22457漏洞投放MDifyLoader,并在内存中启动Cobalt Strike。CVE-2025-0282允许未经身份验证的远程代码执行,已于2025年1月修复;CVE-2025-22457是一个堆栈缓冲区溢出漏洞,已于2025年4月修复。攻击者还使用了基于Go语言的远程访问工具VShell和网络扫描工具Fscan。进入内部网络后,攻击者对FTP、MS-SQL和SSH服务器进行暴力攻击,利用EternalBlue漏洞横向移动,并创建新域账户以保持持久性。

此外,研究人员发现了一种隐蔽的WordPress后门攻击。攻击者利用WordPress的mu-plugins目录植入恶意文件“wp-index.php”,该文件自动加载且无法通过管理面板禁用,从而实现持久化控制。该后门通过ROT13混淆技术隐藏远程有效载荷URL,下载并执行恶意代码,允许攻击者远程运行任意PHP代码。此外,攻击者还创建隐藏管理员账户“officialwp”,并可篡改常见管理员账户密码,以维持访问权限。此次攻击凸显了mu-plugins目录的安全隐患,建议用户定期更新WordPress及插件,使用强密码并启用双因素认证,同时扫描网站文件以防范此类威胁。

本期活跃的安全漏洞信息

1Microsoft SharePoint远程代码执行漏洞(CNVD-2025-16685)

2Microsoft SharePoint Server远程代码执行漏洞(CNVD-2025-16684)

3Microsoft SharePoint Server欺骗漏洞(CNVD-2025-16683)

4Apache HTTP Server访问控制错误漏洞(CNVD-2025-16610)

5Apache Tomcat竞争条件问题漏洞(CNVD-2025-16616)

值得关注的安全事件

1攻击者利用Veeam主题发起网络钓鱼攻击传播Wav文件

研究人员发现了一场针对组织的复杂网络钓鱼活动。攻击者利用Veeam Software的声誉,通过电子邮件发送武器化的WAV音频文件,将传统网络钓鱼技术与基于音频的欺骗相结合,以绕过安全措施和用户意识培训。攻击从看似合法的语音邮件通知开始,模仿标准VoIP系统警报。邮件附件中的WAV文件播放冒充Veeam Software代表的录音,提到过期的备份许可证,制造紧迫感,促使接收者立即采取行动。研究人员指出,这种基于音频的社会工程学攻击特别复杂,因为语音欺骗通常可以绕过视觉提示。

2戴尔测试平台遭勒索组织World Leaks入侵

戴尔确认其客户解决方案中心平台遭“世界泄密”(World Leaks)勒索组织入侵,该平台用于向客户展示戴尔产品和解决方案。入侵发生在本月初,攻击者窃取了平台数据,包括合成数据、公开数据及少量过时联系人信息。尽管“世界泄密”声称窃取了1.3TB数据,但戴尔表示被盗数据主要是用于产品演示的非敏感信息。该勒索组织原名“猎人国际”,于2025年1月更名为“世界泄密”,专注于数据窃取而非文件加密。目前,戴尔未透露赎金要求及入侵细节,但强调受影响平台与戴尔其他网络隔离。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。