安天网络行为检测能力升级通告(20240609)

时间:2024年06月09日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 网络流量威胁趋势

近期,研究人员发现涉及DarkGate恶意软件即服务(MaaS)操作的网络攻击已从AutoIt脚本转向AutoHotkey机制来进行最后阶段。DarkGate是一种功能齐全的远程访问木马,配备命令和控制和rootkit功能,并包含用于凭证盗窃、键盘记录、屏幕捕获和远程桌面的各种模块。DarkGate活动往往适应得非常快,修改不同的组件以试图避开安全解决方案。这是研究人员第一次发现DarkGate使用不太常见的脚本解释器AutoHotKey来启动DarkGate。

同时,研究人员还发现一个上传到npm包注册表的新可疑包,该包旨在向受感染的系统投放远程访问木马(RAT)。有问题的软件包是glup-debugger-log,它伪装成“gulp和gulp插件的记录器”,针对gulp工具包的用户。迄今为止,它已被下载175次。该软件配备了两个混淆文件,它们协同工作以部署恶意负载。其中一个脚本充当初始植入程序,为恶意软件攻击活动做好准备,如果目标机器满足某些要求,就会感染该机器,然后下载其他恶意软件组件;另一个脚本为攻击者提供持久的远程访问机制来控制被感染的机器。

本期活跃的安全漏洞信息

1Kofax Power PDF堆栈缓冲区溢出漏洞(CVE-2024-27337)

2Red Hat Keycloak 信息泄露漏洞(CVE-2024-4540)

3MySQL2 原型污染漏洞(CVE-2024-21512)

4JumpServer授权绕过漏洞(CVE-2024-29020)

5Fortinet FortiSIEM命令注入漏洞(CVE-2024-23108)

值得关注的安全事件

1攻击者利用伪造浏览器更新传播BitRAT和Lumma Stealer恶意软件

假浏览器更新正在用于传播远程访问木马(RATs)和信息窃取恶意软件,如BitRAT和Lumma Stealer(又名LummaC2)。假浏览器更新已经导致了众多恶意软件感染,包括著名的SocGholish恶意软件。在2024年4月,我们观察到FakeBat通过类似的假更新机制进行分发。攻击链开始于潜在目标访问一个被植入JavaScript代码的陷阱网站,这些代码旨在将用户重定向到一个伪造的浏览器更新页面(“chatgpt-app[.]cloud”)。重定向的网页嵌入了一个指向ZIP归档文件(“Update.zip”)的下载链接,该文件托管在Discord上,并自动下载到受害者的设备上。值得指出的是,威胁行为者经常利用Discord作为攻击向量。Bitdefender最近的分析发现,在过去六个月内,Discord上分发了超过50000个危险链接,这些链接用于传播恶意软件、网络钓鱼活动和垃圾邮件。

2攻击者利用种子网站上推广的盗版微软Office版本以传播各种恶意软件

网络犯罪分子通过在种子网站上推广的盗版微软Office版本向用户传播各种恶意软件。向用户传播的恶意软件包括远程访问木马(RAT)、加密货币矿工、恶意软件下载器、代理工具和反AV程序。研究人员发现,攻击者使用多种诱饵,包括微软Office、Windows和在韩国流行的Hangul文字处理器。这个破解的微软Office安装程序具有精心设计的界面,让用户可以选择要安装的版本、语言,以及是否使用32位或64位版本。

2. 安天网络行为检测能力概述

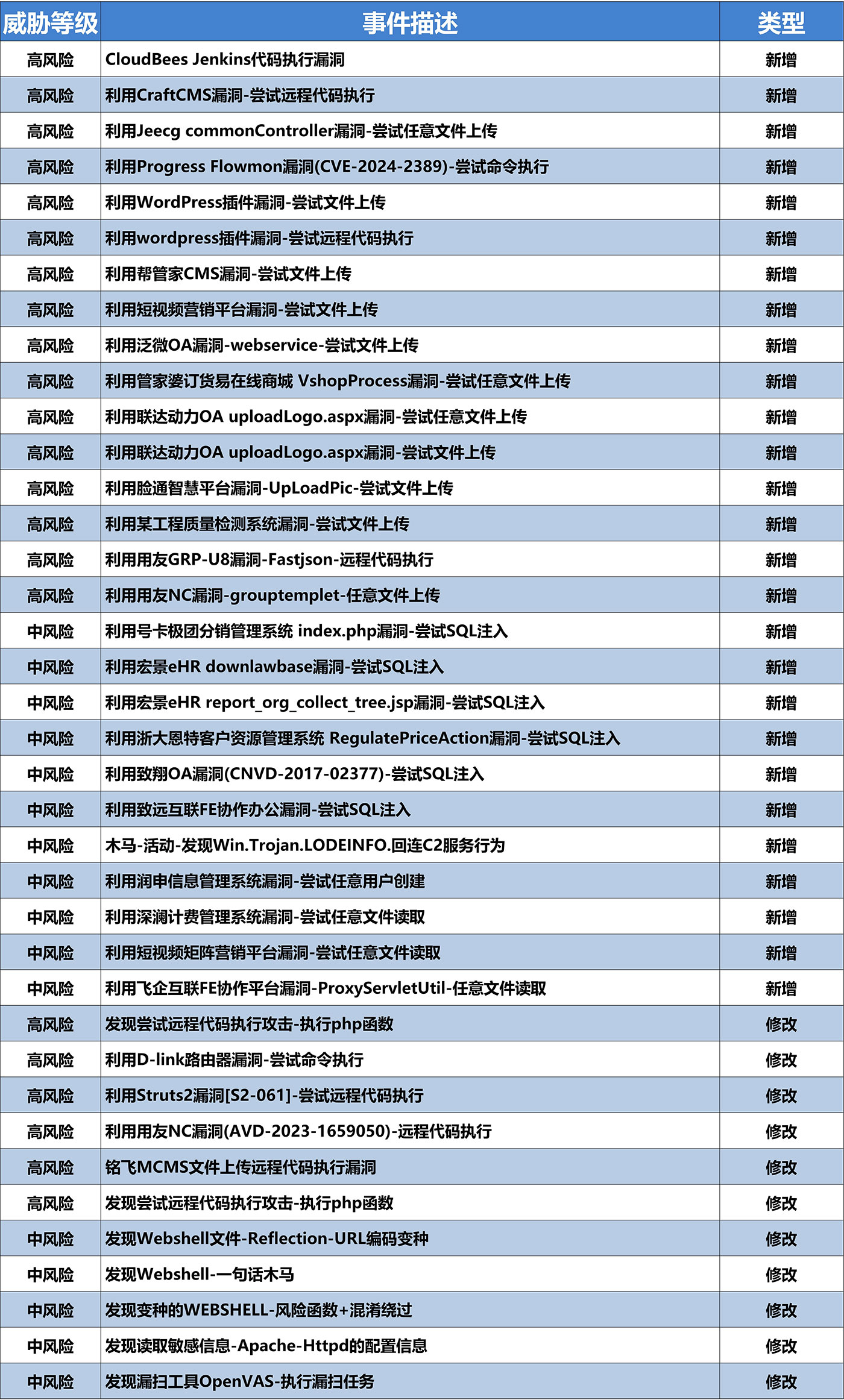

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增检测规则93条,升级改进检测规则51条,涉及远程代码执行、文件上传等高风险,文件读取、SQL注入等中风险。

3. 更新列表

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_2024060707,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.2 SP1及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。