安天网络行为检测能力升级通告(20240428)

时间:2024年04月28日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 网络流量威胁趋势

近期,研究人员发现ToddyCat组织主要针对位于亚太地区的政府组织(其中一些与国防有关)进行攻击。该组织的主要目标之一是从受害主机中窃取敏感信息。该组织为了从许多主机中收集大量数据,尽可能地自动化数据收集过程,并提供多种替代方法来持续访问和监控他们攻击的系统。该组织使用的方法包括创建反向SSH隧道、使用SoftEther VPN软件、使用Ngrok和Krong代理、安装FRP客户端等。该组织还会利用cuthread、WAExp、TomBerBil等工具窃取数据。

同时,研究人员还发现并分析了一个恶意软件活动,该活动劫持了反病毒产品eScan的更新机制中的缺陷,通过执行中间人攻击投放后门和挖矿程序。GuptiMiner是一种长期存在的恶意软件,可以追溯到2018年或者更早的时间。研究人员发现,通过观察Kimsuky使用的键盘记录器与GuptiMiner中部分操作之间的相似之处,GuptiMiner可能与APT组织Kimsuky存在联系。

本期活跃的安全漏洞信息

1Cisco IMC命令注入漏洞(CVE-2024-20356)

2MySQL Connectors拒绝服务漏洞(CVE-2024-21090)

3Oracle WebLogic Server信息泄露漏洞(CVE-2024-21006)

4Apache Zeppelin 命令执行漏洞(CVE-2024-31861)

5BMC Software Compuware iStrobe Web任意文件上传漏洞(CVE-2023-40304)

值得关注的安全事件

1研究人员披露一种名为“MadMxShell”的后门

Sharpil RAT由C#编写,运行后立即尝试与Telegram bot建立连接。攻击者利用Telegram bot与恶意软件进行通信,发送命令以收集系统信息以及计算机中已安装的浏览器信息(如Google Chrome、Yandex、Brave、Edge、Slimjet、Comodo和UR浏览器)。此外,它还从Minecraft游戏服务器“Vime World”收集受害者的地理位置和用户信息。该恶意软件中使用的Telegram bot指向一个使用俄语的攻击者,该攻击者以10美元(租金)和30美元(永久买断)的价格对恶意软件进行出售。该Telegram频道创建于2024年4月3日,并发布了两条带有小更新的消息。

2攻击者通过虚假的NordVPN程序传播恶意软件SecTopRAT

研究人员通过必应搜索引擎搜索“nord vpn”时,发现了一个冒充NordVPN的恶意广告,该虚假网站看起来与被冒充的官方网站相同。下载的文件名称为NordVPNSetup.exe并经过数字签名,但是签名无效。该文件包含NordVPN的安装程序和恶意软件有效负载。NordVPN的安装程序旨在让受害者产生一种错觉,让他们认为正在安装一个真实的程序。恶意软件的有效负载被注入至MSBuild.exe,运行后会与C2服务器进行连接。

2. 安天网络行为检测能力概述

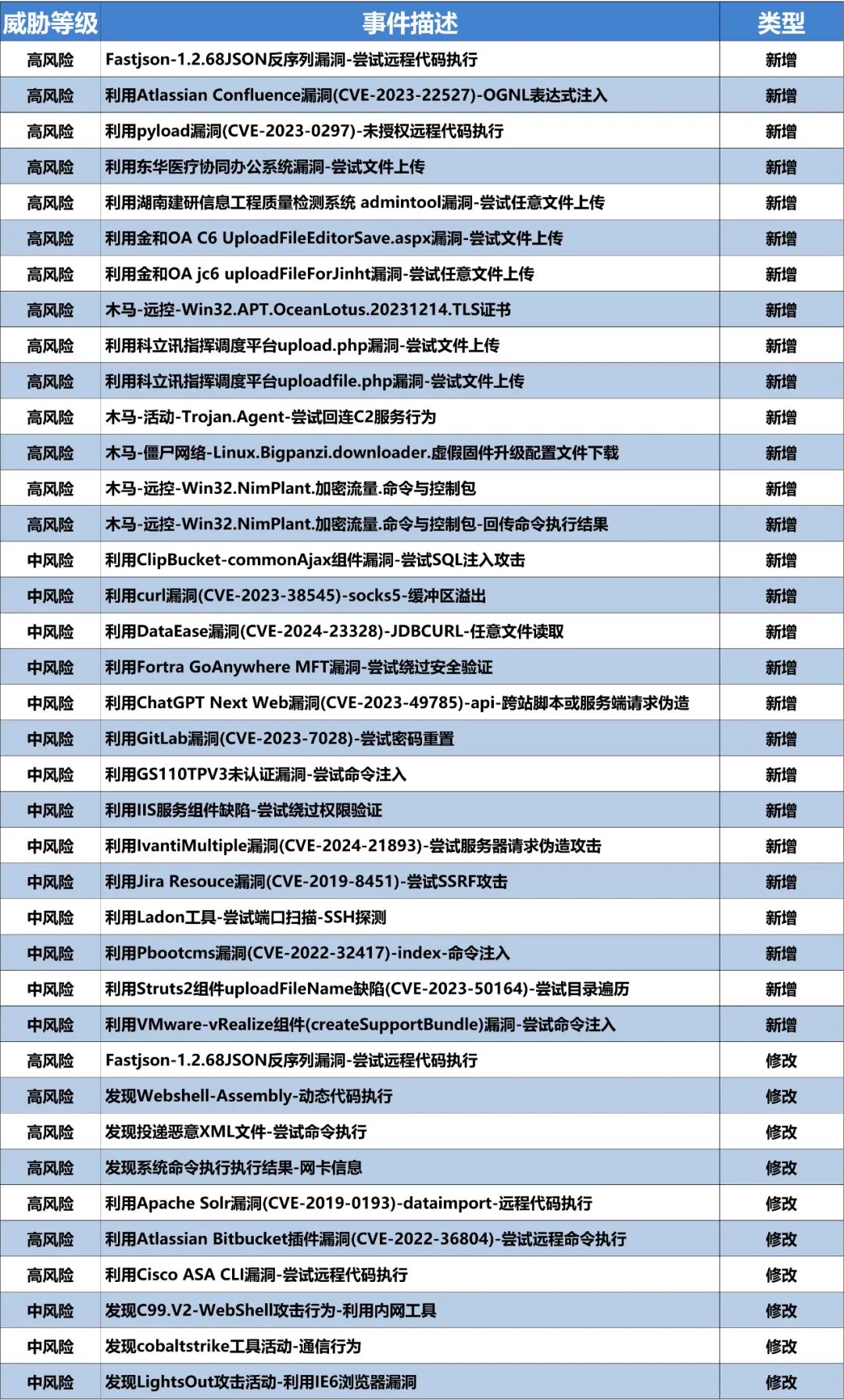

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增检测规则128条,升级改进检测规则253条, 涉及远程代码执行、文件上传等高风险,文件读取、命令注入等中风险。

3. 更新列表

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_2024042507,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.2 SP1及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。