安天网络行为检测能力升级通告(20231015)

时间:2023年10月15日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 网络流量威胁趋势

近期研究人员发现一种新型的DDoS攻击技术,它利用了HTTP/2协议中的一个漏洞,可以产生巨大的流量压力,对互联网基础设施造成严重威胁。这种攻击技术被称为HTTP/2快速重置,它的原理是客户端不断向服务器发送和取消请求,导致服务器消耗大量资源。这种攻击技术已经被用于针对Cloudflare,谷歌和Amazon AWS等多个互联网巨头的攻击,创造了新的DDoS攻击记录。据统计,Cloudflare每秒收到的请求超过2.01亿次,谷歌观察到峰值为3.98亿次,AWS检测到针对亚马逊CloudFront服务的峰值流量超过1.55亿次。这些数字都远远超过了之前的任何DDoS攻击。为了应对这种攻击,各大公司都在紧急修复HTTP/2协议中的漏洞,并提醒用户及时更新自己的服务器和应用程序。

同时,研究人员还发现了一种新的网络钓鱼攻击,利用LinkedIn的智能链接功能来窃取微软账户的凭证。智能链接是LinkedIn提供的一种服务,可以让用户分享文档和演示文稿,而无需离开LinkedIn平台。攻击者通过发送带有智能链接的LinkedIn消息来诱骗受害者,当受害者点击链接时,会被重定向到一个伪造的微软登录页面,要求输入账户和密码。如果受害者输入了凭证,攻击者就可以获取其微软账户的访问权,并可能进一步利用其信息进行其他攻击。研究人员表示,这种攻击主要针对欧洲、中东和非洲地区的高级职位人员,涉及金融、能源、法律、制药等多个行业。

本期活跃的安全漏洞信息

1Apache ZooKeeper SASL Quorum Peer 认证绕过漏洞(CVE-2023-44981)

2Microsoft Exchange Server 远程代码执行漏洞(CVE-2023-36778)

3Microsoft流式处理代理权限提升漏洞(CVE-2023-36802)

4Microsoft HTTP/2拒绝服务漏洞(CVE-2023-44487)

5Tomcat信息泄露漏洞(CVE-2023-42795)

值得关注的安全事件

1安天发布《“游蛇”黑产团伙专题分析报告》

近期,安天研究人员发现“游蛇”黑产团伙自2022年下半年开始活跃至今,针对国内用户发起了大量的攻击活动。该黑产团伙传播的恶意程序变种多、更新免杀手段快、更换基础设施频繁、攻击目标所涉及的行业广泛,因此今年受到国内安全行业的广泛关注。“游蛇”黑产团伙通过即时通讯软件、搜索引擎恶意推广、钓鱼邮件等途径传播恶意程序,利用“白加黑”、“内存执行Shellcode”、“内存解密Payload”等手段最终在受害者主机中植入远控木马。获取受害主机的控制权后,黑产团伙主要控制受害者微信开展后续的攻击活动来获取利益。一方面,黑产团伙利用受害者微信向其好友或所在群组中投放恶意程序,从而进一步扩大感染范围;另一方面,黑产团伙控制受害者微信,通过伪装身份或恶意拉群等方式实施诈骗,以此非法获取经济利益。安天CERT持续对“游蛇”黑产团伙进行监测和追踪,发现了以“游蛇”黑产团伙为主的黑产团伙运营模式,根据对样本的分析归纳出黑产团伙的攻击手段及技术特点,揭示黑产团伙常用的诈骗套路,总结有效的防护建议,以帮助用户了解、识别黑产团伙的惯用伎俩,免遭其远控木马的侵害,避免遭受黑产团伙诈骗而导致经济损失。

2安天发布《Curl高危漏洞(CVE-2023-38545)分析报告及建议》

安天研究人员发现Curl命令行工具作者bagder于10月11日06:00UTC发布8.4.0版本Curl,该版本Curl修复CVE-2023-38545、CVE-2023-38546两漏洞,由于该漏洞基于libcurl存在,影响范围巨大。同时发布者也确认,依赖libcurl的pycurl等同样受到影响。该漏洞主要成因是在使用SOCKS5代理链接过程中造成的堆溢出。当Curl使用SOCKS5代理以便它解析地址时,主机名的最大长度为255字节。如果检测到主机名超过255字节,Curl将切换到本地主机解析地址,并将解析后的地址传递给代理。然而,由于程序bug,在建立延迟较高的SOCKS5链接过程中,此时主机解析地址可能会获取错误的值,此时会把过长的主机名也复制到缓冲区中。虽然上述两个漏洞单独对系统的影响有限,但基于如今攻击者通常利用多个漏洞的组合来实施攻击的严峻形势,对其可能造成损失并不能掉以轻心。安天高度关注软件供应链安全,建议用户积极使用代码安全检测工具进行软件物料清单分析,对自身使用的软件成分更加明晰化,主动发现和排查此类漏洞。

2. 安天网络行为检测能力概述

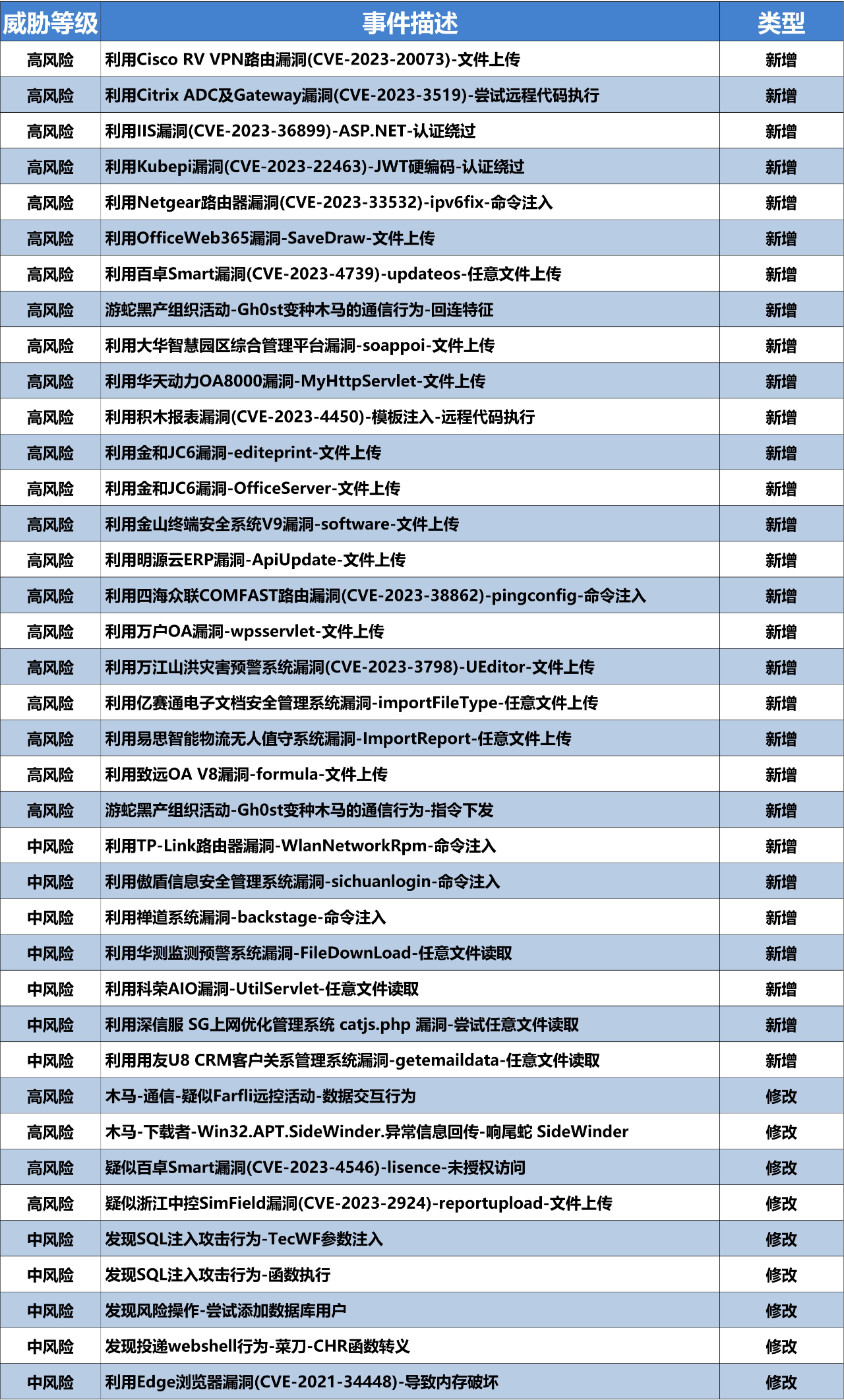

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增网络攻击行为特征涉及代码执行、文件上传等高风险,涉及命令注入、任意文件读取等中风险。

3. 更新列表

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_2023101307,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.2 SP1及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。安天售后服务热线:400-840-9234。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。