安天网络行为检测能力升级通告(20230903)

时间:2023年09月03日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 网络流量威胁趋势

近期恶意软件攻击较为活跃,研究人员发现了一个发布到 npm 的可疑软件包,名为“ emails-helper ”。该软件包是涉及 Base64 编码和加密二进制文件的复杂攻击的一部分。该方案获取来自远程服务器上托管的 DNS TXT 记录的加密密钥。此外,从该远程服务器检索十六进制编码的 URL,然后传递到生成的二进制文件。最终结果是部署强大的渗透测试工具,例如 dnscat2、mettle和 Cobalt Strike Beacon。

同时,研究人员还发现了恶意垃圾邮件活动,该活动使用窃取的电子邮件线程来引诱受害者用户单击其中包含的超链接,从而下载恶意软件。其中一个恶意软件样本被错误归因于 Emotet,基于使用类似的初始感染例程(AutoIt 脚本)和观察到的 C2 通信协议,发现与 DarkGate 恶意软件的显着相似性,因此该样本识别为 DarkGate 恶意软件家族的一部分。另外,研究人员披露 DarkGate 的唯一开发者。该攻击者在多个网络犯罪论坛上宣传了 DarkGate 恶意软件,并发布了与研究人员的分析结果相匹配的恶意软件功能的信息。该攻击者还发布了几个演示视频,其中显示了 DarkGate 后端面板的详细信息。

本期活跃的安全漏洞信息

1Apache Tomcat 重定向漏洞(CVE-2023-41080)

2D-Link DAR-8000-10 远程命令执行漏洞(CVE-2023-4542)

3weblogic-framework反序列化漏洞(CVE-2023-40571)

4Linux kernel Stack Rot 权限提升漏洞

5Apache Airflow Run Task 权限绕过漏洞(CVE-2023-39508)

值得关注的安全事件

1研究人员披露BLISTER恶意软件加载程序新变种

近期,研究人员发现BLISTER 是一种恶意软件加载程序,最初发现于 2021 年,与经济动机的入侵相关。在首次发现两年后,研究人员发现了更新的SOCGHOLISH 感染链,用于分发 BLISTER 并部署来自 MYTHIC 的有效负载。研究人员发现了 BLISTER 系列以前不具备的新功能,表明该恶意软件仍在进行开发。该恶意软件继续使用一种独特的技术,将恶意代码嵌入到合法的应用程序中,编写大量的良性代码和使用加密来避免恶意代码被安全厂商检出。

2研究人员披露最活跃的3个恶意软件加载程序

恶意软件加载程序是一件棘手的事情。即使一个加载程序加载相同的恶意软件,缓解措施也可能不适用于另一个加载程序。它们是网络威胁行为者最常用的工具之一,用于保护对网络的初始访问,然后帮助删除有效负载。研究人员发现了大量装载机,对防御者造成严重破坏。“ QakBot ”(又名 QBot、QuackBot、Pinkslipbot)、“ SocGholish ”和“ Raspberry Robin ”是最受欢迎的加载程序。该群体占 ReliaQuest观察到的事件的 80%。其他恶意软件加载程序包括“Gootloader ”、“ Guloader ”、“Chromeloader ”和“ Ursnif ”。研究人员称检测到恶意软件加载程序,并不意味着目标网络受到损害。恶意软件加载程序都会在杀伤链的早期被检测到并停止。

2. 安天网络行为检测能力概述

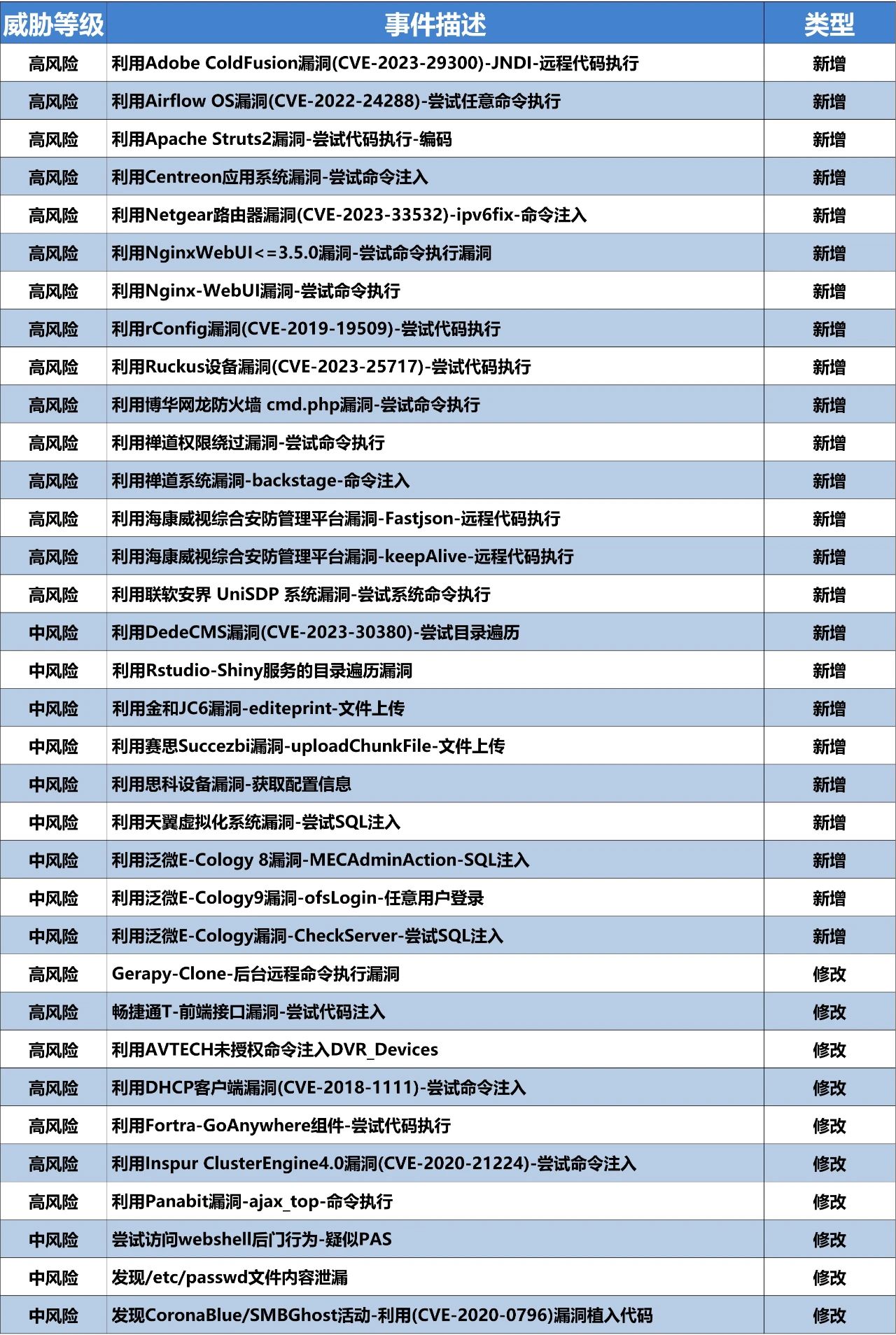

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增网络攻击行为特征涉及远程代码执行、命令注入等高风险,涉及目录遍历、文件上传、SQL注入等中风险。

3. 更新列表

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_2023083019,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.2 SP1及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。