安天网络行为检测能力升级通告(20230514)

时间:2023年05月14日 来源:安天

安天长期基于流量侧数据跟踪分析网络攻击活动,识别和捕获恶意网络行为,研发相应的检测机制与方法,积累沉淀形成了安天自主创新的网络行为检测引擎。安天定期发布最近的网络行为检测能力升级通告,帮助客户洞察流量侧的网络安全威胁与近期恶意行为趋势,协助客户及时调整安全应对策略,赋能客户提升网络安全整体水平。

1. 网络流量威胁趋势

近期勒索软件攻击较为活跃,涉及到Rhysida、8Base和MalasLocker等恶意软件。这些勒索软件利用了多种传播方式,如钓鱼邮件、RDP漏洞、WebShell和恶意软件下载器等,以便感染目标系统,并使用双重勒索策略来威胁受害者。这种策略不仅加密受害者的数据,还威胁要在其泄露网站上公开被盗的数据,迫使受害者支付赎金。新勒索软件变种的迅速出现和新勒索软件组织的形成凸显了这些犯罪活动的可扩展性和盈利能力。

本期活跃的安全漏洞信息

1GitLab路径遍历漏洞(CVE-2023-2825)

2Apache RocketMQ 命令注入漏洞(CVE-2023-33246)

3Linux Kernel ksmbd远程代码执行漏洞(CVE-2023-32254)

4IBM InfoSphere Information Server RMI反序列化漏洞(CVE-2023-32336)

5用友NC反序列化远程代码执行漏洞

值得关注的安全事件

1白象组织使用BADNEWS和Remcos商业木马的最新攻击活动

近期,安天CERT捕获到一起白象组织针对我国相关单位的攻击活动。在本次攻击活动中,攻击者向目标投递钓鱼邮件,邮件附件为一个包含恶意LNK文件的压缩包,LNK文件用于下载BADNEWS远控木马,最终实现对目标的信息窃取、远程控制等功能。进一步关联分析发现,LNK系列攻击与近期针对南亚地区的军事政治等目标的网络攻击相关,关联到的攻击使用技术成熟的商业远控工具如Remcos,也是通过LNK类型诱饵,或文件名以军政题材命名的EXE程序、钓鱼网站等作为攻击前导,为此攻陷、注册了相当数量的网络基础设施来支撑载荷分发和控制通联,分析研判后发现关联到的攻击具有明显的印度方向背景。

2BlackCat勒索软件利用恶意Windows内核驱动绕过安全软件

研究人员发现,BlackCat(又称ALPHV)勒索软件团伙在攻击中使用了经过签名的恶意Windows内核驱动,以绕过安全软件的检测。这个驱动是去年微软、Mandiant、Sophos和SentinelOne在勒索软件攻击中发现的恶意软件“POORTRY”的改进版本。POORTRY恶意软件是一个Windows内核驱动程序,使用属于Microsoft Windows硬件开发人员计划中合法帐户的被盗密钥进行签名。这个恶意驱动被UNC3944组织(又称0ktapus或Scattered Spider)用来终止Windows设备上运行的安全软件进程,以避免被发现。由于安全软件通常受到保护,不容易被终止或篡改,但Windows内核驱动在操作系统中具有最高的权限,可以用来终止几乎任何进程。

2. 安天网络行为检测能力概述

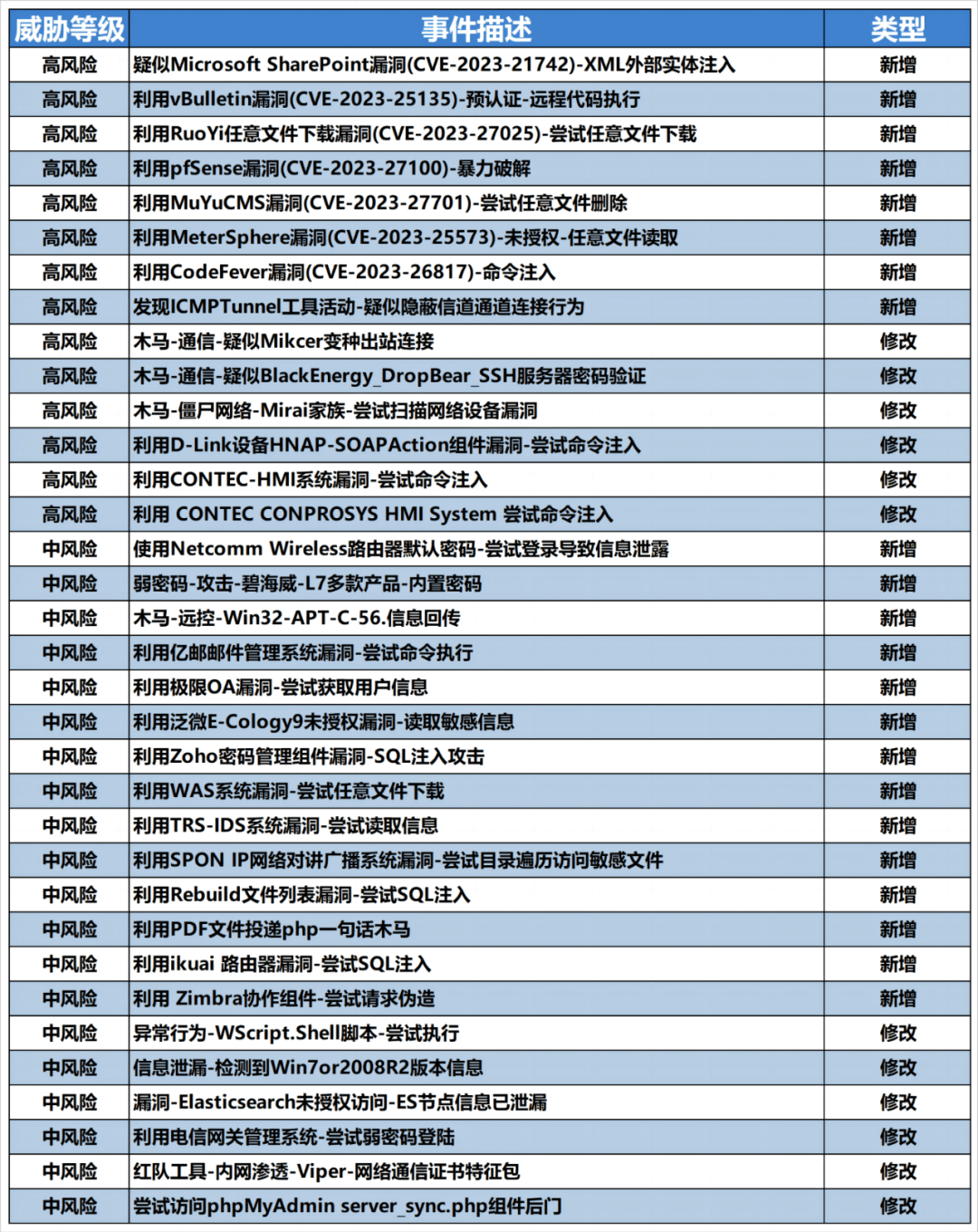

安天网络行为检测引擎收录了近期流行的网络攻击行为特征。本期新增网络攻击行为特征涉及代码执行、任意文件读取等高风险,涉及未授权访问、认证绕过、目录穿越等中风险。

3. 更新列表

本期安天网络行为检测引擎规则库部分更新列表如下:

安天网络行为检测引擎最新规则库版本为Antiy_AVLX_2023052419,建议及时更新安天探海威胁检测系统-网络行为检测引擎规则库(请确认探海系统版本为:6.6.1.2 SP1及以上,旧版本建议先升级至最新版本),安天售后服务热线:400-840-9234。

安天探海网络检测实验室简介

安天探海网络检测实验室是安天科技集团旗下的网络安全研究团队,致力于发现网络流量中隐藏的各种网络安全威胁,从多维度分析网络安全威胁的原始流量数据形态,研究各种新型攻击的流量基因,提供包含漏洞利用、异常行为、应用识别、恶意代码活动等检测能力,为网络安全产品赋能,研判网络安全形势并给出专业解读。