冬训营丨一例挖矿木马的应急响应

时间 : 2022年01月29日 来源: 安天

通过分享一例挖矿木马的应急响应来让大家了解什么是挖矿木马,以及相应的危害、传播方式,并对主流挖矿木马家族做了汇总,绘制攻击事件对应ATT&CK映射图谱等。通过一起案例以威胁猎杀视角对挖矿木马进行分析处置,并在结尾提出了针对校园网挖矿木马防御建议,助力校园提高挖矿木马入侵成本和自身防御能力。

1.挖矿木马简介

所谓挖矿,是指透过执行工作量证明或其他类似的电脑算法来获取虚拟货币,矿代表的是虚拟货币,挖矿的工人通常称为矿工。而挖矿木马是通过各种手段将挖矿程序植入受害者的计算机中,在用户不知情的情况下,利用受害者计算机的运算力进行挖矿,从而获取非法收益。这类非法入侵用户计算机的挖矿程序被称作挖矿木马。

一般情况下,挖矿分为被动型和主动型:被动型一般是指挖矿木马,是指在用户不知情的情况下被植入挖矿程序,获取的虚拟货币归植入挖矿程序的入侵者所有;主动型是指人员主动利用计算资产运行挖矿程序,获取的虚拟货币归计算资产所有者或使用者所有。本次报告只提到了被动型挖矿,并未提及主动型挖矿,主动型挖矿并不属于我们的研究范围。

挖矿木马主要有以下危害:首先严重占有计算机资源:普遍挖矿木马消耗大量系统资源,使系统或其他服务或软件运行缓慢,甚至可能使正常服务崩溃,数据丢失;其次降低计算机设备性能和寿命:普遍被植入挖矿木马的计算机寿命都不高,而且设备性能严重下降;浪费能源消耗,碳排放量大:挖矿木马挖矿会消耗大量的电,造成巨大的能源消耗,而电的主要来源是煤炭,污染巨大;留置后门,沦为僵尸网络:挖矿木马普遍具有添加SSH免密登录后门、安装rpc后门,接收远程IRC服务器指令、安装Rootkit后门等;作为攻击跳板,攻击其他目标:挖矿木马控制服务器进行DDoS攻击,一次服务器作为跳板,攻击其他计算机,或者释放勒索软件勒索赎金等;

挖矿木马是如何入侵到终端上的呢?以下给出了五种挖矿木马的传播方式:

第一种:钓鱼网站,攻击者通过前期搭建的钓鱼网站,诱使受害者访问钓鱼网站,钓鱼网站是通过JavaScript等编写的“挖矿”脚本可以在浏览器中执行,通过在钓鱼网站中嵌入含有“挖矿”代码的脚本,当浏览器访问带有“挖矿”脚本的网站时,浏览器将解析并执行“挖矿”脚本,在后台进行挖矿行为。

第二种:捆绑传播,攻击者将挖矿木马伪装为游戏软件、娱乐社交软件、安全软件、游戏外挂等进行传播,欺骗用户下载并执行。由于多数游戏对显卡、CPU等硬件性能要求较高,所以挖矿木马通常伪装成游戏辅助外挂,通过社交群、网盘等渠道传播,感染大量机器。

第三种:僵尸网络,一些僵尸网络家族为了获利,会通过指令下发等方式将挖矿程序植入到受害者系统中进行挖矿。

第四种:弱口令暴力破解,弱口令指的是仅包含简单口令、有规律的键盘组合或历次泄漏过的密码,像“qwe123”、“666666”及“p@ssw0rd”这种,攻击者通常会针对3389、ssh、mssql、TOMCAT等服务进行爆破。爆破成功后,尝试获取系统权限,植入挖矿木马并设置持久化等操作。

第五种:漏洞利用,利用系统漏洞快速获取相关服务器权限,植入挖矿木马是目前最为普遍的传播方式之一。常见的漏洞包括Windows系统漏洞、服务器组件插件漏洞、中间件漏洞、web漏洞等。或者部分攻击者直接利用永恒之蓝漏洞,降低了利用漏洞攻击的难度,提高了挖矿木马的传播能力。像传播较广的WannaMine挖矿家族,利用了永恒之蓝漏洞在内网蠕虫式传播,给不少公司和机构带来巨大损失。

H2Miner家族从最早针对Linux平台挖矿到现在的Linux和Windows双平台挖矿,安天CERT在2021年的11月发布过该组织的分析报告,报告中指出H2Miner组织擅长利用漏洞进行传播挖矿木马,结果在Log4j漏洞出来后,该组织迅速利用该漏洞进行大面积传播,影响较为广泛。像MyKings和BillGates作为老牌僵尸网络家族,也在从事挖矿行为,BillGates也是在Log4j漏洞出来后利用该漏洞进行传播。Mykings僵尸网络运营者自2019年以来,先后在比特币、以太坊和狗狗币等20多种加密货币上赚取了至少2400万美元。目前绝大多是的挖矿组织更倾向于挖门罗币,主要有以下几种原因:首先是门罗币的匿名性被证明是无法追踪的货币、其次门罗币的挖矿算法用CPU挖矿效率更高,一般僵尸网络掌握的肉鸡普遍不具备高性能,也就是没有显卡,所以为了更多的机器能挖矿,使用门罗币挖是最佳选择,最后,比特币现在越来越难挖,而门罗币在虚拟货币市场价格保持稳定,相较于比特币,门罗币挖的价值更高,收益也更加稳定。

2.挖矿木马应急响应案例分享

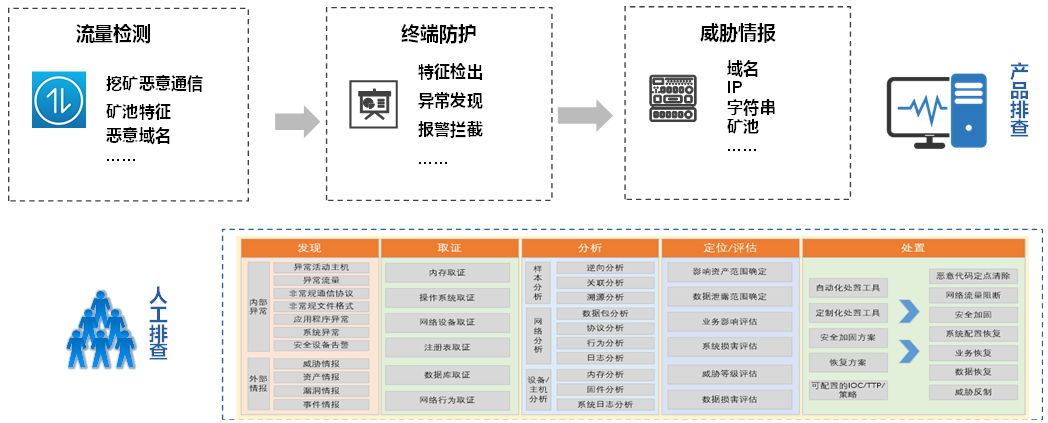

首先,挖矿木马检测主要有三种方式,流量检测,终端防护和威胁情报,每一项都需要人的参与,像在发现阶段,可通过流量监测挖矿木马特征,通信协议特征等进行发现识别,结合终端异常告警,外部威胁情报,可有效检测挖矿木马,在对挖矿木马进行取证时,可对内存,操作系统,网络设备,注册表,服务等进行取证,结合人工分析,评估影响,最后使用恶意代码定点清除和网络流量阻断等方法进行处置。

图1 挖矿木马威胁猎杀

在一次校园网应急响应过程中,通过探海在流量侧发现了Log4j利用并投放挖矿木马情况,在对Linux服务器进行取证时,发现一个进程严重占用CPU资源,并在TMP目录下相继找到该样本,在对计划任务排查时,发现会定时下载一个脚本,在取证时相继又找到了很多的脚本,这些脚本主要功能是卸载被感染主机上的安全软件、清除竞品的挖矿程序和计划任务,最后下载kinsing恶意软件,该恶意软件释放挖矿程序进行挖矿并留置后门等。在对Windows取证时发现一个名为sysupdate.exe的进程,该进程大量占用CPU资源,根据我们分析并判断出该进程是开源门罗币挖矿软件,在TEMP路径下找到该挖矿程序和配置文件。在计划任务中发现一条定时任务,无限期每30分钟执行一次update.ps1的PowerShell脚本。在处置挖矿时采用智甲查杀,首先智甲支持双平台查杀,其次是通过智甲查杀在感染机器比较多的时候会更加有效率,智甲在Windows平台还是Linux平台都支持对挖矿木马的查杀。在将挖矿木马查杀完毕之后,通过威胁情报综合分析平台关联到该组织属于分析过的挖矿组织H2Miner,并且通过该平台关联出了更多的样本和下载文件的URL等有用情报。

3.防御建议与总结

以校园网为场景,对挖矿木马提出一些防御建议,校园网的防御主要有三部分,第一部分是校园网的资产管理,第二部分是校园网的资产运维,第三部分是产品对校园网的赋能。资产管理可以通过资产识别和拓扑绘制的方式掌握校园网的网络结构和业务连通关系,在出现紧急情况时可定位追踪。对校园网进行合理、细粒度的区域划分。对不同类型的流量组进行划分,流量组之间相互分离。运维方面要对资产全生命周期进行管理,如资产已冻结等原因要及时下线。同步漏洞信息并实施漏洞修复和补丁管理,对基准配置进行核查,通过合理配置和全面的安全加固,能有效提高挖矿木马入侵的成本,提高对挖矿木马的防御能力。安全赋能可在终端安装终端防御系统如安天智甲,在流量出口可部署探海威胁检测系统,对于已经中了挖矿木马的机器,也可以采用安天应急响应服务等进行支撑。

安天CERT通过近些年对挖矿木马的持续研究,提出了以下几种特点,目前挖矿木马已经形成具有针对性、集成性、竞争性持久性、隐蔽性和对抗性为一体化的特点。随着近几年加密货币等虚拟货币的兴起和数字货币的价值持续走高,大量黑产组织持续运营挖矿木马,挖矿木马的开源也导致获取挖矿木马的成本下降。我们作为网络安全“国家队”,会积极响应国家号召,持续追踪和打击挖矿木马,未来会有很长一段时间与挖矿木马对抗,我们也会不断完善自身安全产品能力,采取有效技术方案解决挖矿木马的检测和清除,帮助政企单位有效防护和清除挖矿木马,助力国家治理挖矿活动贡献一份力量。