冬训营丨威胁框架的新进展

时间 : 2022年01月28日 来源: 安天

本文从三个方面,即新内容、新方向和新力量,介绍与分析了2021年度威胁框架ATT&CK(Common Knowledge base of Adversary Tactics and Techniques,对手战术技术公共知识库)在研究与应用方面的新进展。

1.新内容

1.1 框架更新历程

ATT&CK框架自身不断优化发展,截止目前已形成十个版本,各版本的基本情况如表1所示。

表1 ATT&CK框架的更新历程

可以看出,ATT&CK框架更新速度非常快,平均3~6个月,就会更新一次,这反映出该框架具有高度的活跃性。ATT&CK框架的活跃性,一方面说明业界对其认可度很高,促使MITRE有强烈的意愿推进其发展;另一方面也说明现代威胁是快速变化,防御必须跟上威胁变化的速度才能发挥有效作用。

作为现代高级威胁分析手段,在版本V3推出的2018年,ATT&CK框架开始获得爆发性关注,展现出科学性与实践性俱佳的安全价值。版本V4增加了战术“Impact/影响”,版本V5则引入了“Mitigation/缓解”措施,版本V6则增加了“Cloud/云”和“ICS/工控”模型。版本V7则包括一个测试版 (V7beat) 和正式版 (V7),对攻击技术的分析结构进行了重大调整,通过将攻击“技术”进一步拆解为攻击“子技术”,形成面向攻击者作业手段的更加精准的刻画。由于版本V7 的变化是一种结构上比较显著的变化,因而通过测试版释放了三个月的适应期。版本V8 进行了战术调整,也就是将之前的“Pre-”和“Enterprise/企业”合并为统一的企业版;另外,增加了“Network/网络”模型。版本V9调整了云模型,增加了“Containers/容器”模型,但其最主要的工作是进行了数据源的优化,实施了数据源优化的第一阶段工作。版本V10则完成了数据源优化的第二阶段工作。

在整个版本发展历程中,有若干主要的更新点:

- 攻击技术分解为攻击子技术,构建对威胁更为精准的刻画;

- 合并“Pre-”形成企业版战术统一,从而使得防御前摄以识别潜在威胁而更具安全价值,并形成对“网空杀伤链”的分析闭环;

- 面向新兴场景引入云、容器、工控等模型,扩展威胁分析的适用范围;

- 重构数据源描述,通过优化威胁检测的关键环节以推动框架实用易用。

这其中,从提高威胁分析的实践价值来看,最重要的是两点:

● 攻击技术分解为攻击子技术

● 重构数据源描述

ATT&CK框架的价值核心在于通过对手TTP(Tactics, Techniques and Procedures;战术, 技术与过程)来形成对威胁的刻画,子技术表征威胁刻画更为精准全面,从而意味着框架自身所蕴含的安全价值更大;而数据源则是把威胁框架的安全价值在实践应用中发挥出来的关键环节。

1.2 年度更新简况

年度2021进行了版本V9与V10 的更新,相关更新主要包括数据源描述方面、模型方面以及攻击技术/子技术的增加或修改。

版本V9实施了数据源描述重构的第一阶段工作;在模型方面则引入了容器与GoogleWorkspace,将云模型的AWS/GCP/Azure 合并为单一IaaS;增加了若干攻击技术/子技术,以及修改了若干攻击技术/子技术。

版本V10实施了数据源描述重构的第二阶段工作。模型方面也进行了一定的调整优化,例如,为ICS引入了“跨域映射”分析方法。所谓跨域映射,是指将工控网络域的威胁也映射到企业网络域来进行分析。进行跨域映射的原因,在于针对工控网络的攻击,本质上并不仅仅只局限于工控网络;例如著名的“震网”病毒,其所攻击的是伊朗离心机工业控制网络系统,但其攻击的穿透路径则既覆盖工业控制网络也覆盖企业网络。因此,通过跨越映射,可以为网络防御者创立跨企业版和工控版两个矩阵的软件行为视图,从而有助于防御者对相关的威胁进行更全面、更好的理解分析。

版本V10在攻击技术/子技术方面,新增了若干项;例如,新增了“隐藏工件/Hide Artifacts”攻击技术,意指试图隐藏与其行为相关的工件以躲避检测,比如可具体通过“隐藏文件与目录/Hidden Files and Directories”攻击子技术而实施。此外,版本V10对攻击技术/子技术的修改非常多;其中,显著修改的攻击技术(不计子技术)近九十项,细微修改的包括三十余项。这些都充分说明了MITRE团队与业界持续推动ATT&CK框架不断完善的努力。

1.3 年度更新重点——数据源描述

本年度最主要的一个工作,是对数据源描述的改进。攻击检测的流程充分体现出数据源的重要性。

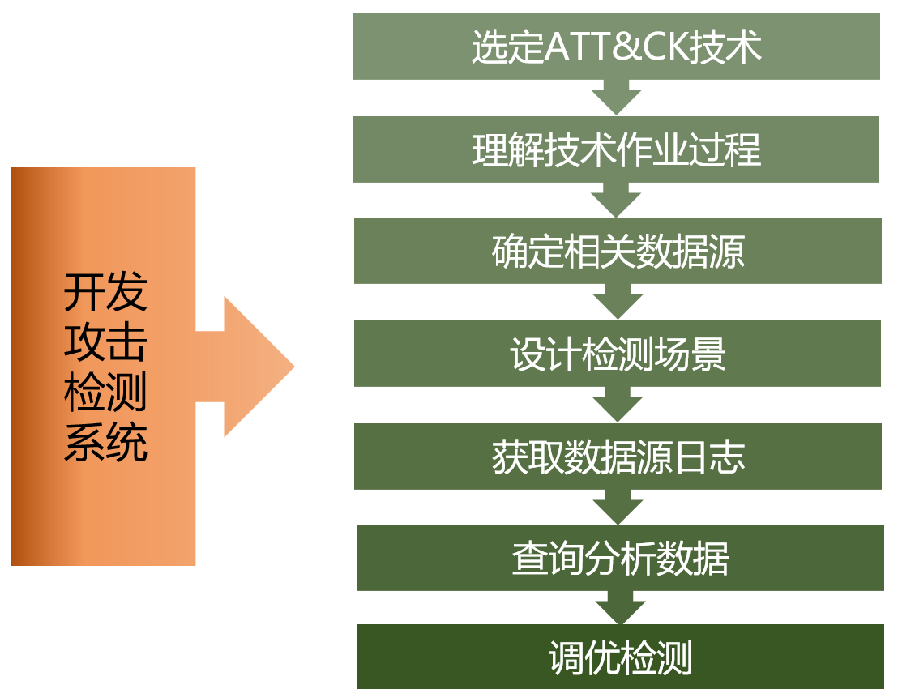

图1 威胁检测基本流程

如图1所示,攻击检测基本流程是“选定待检测的攻击技术→理解该攻击技术如何工作→确定相关数据源→设计检测场景→获取数据源日志→进行检测查询(分析数据) →最后调整检测的漏报率和误报率”,可见,攻击检测的本质就是围绕“数据源”而展开的。在这个流程中,只有收集了必要的数据,才能满足“攻击的可见性”或者“检测的可用性”;只有把数据处理为有意义的信息,包括不同数据源所展示的不同视角以及相互关联,从而综合形成完整的、或足够支持判断的攻击证据,才能满足“检测的有效性”。所以说,“数据源”是将ATT&CK攻击技战术知识,落地为实际防御能力的关键要素,没有数据源,就无法实施对攻击技术的检测,如果数据源不完整或者质量不高或者分析理解不准确,那么,检测就必然会低效甚至失败。

正是由于数据源的重要性,MITRE才致力于将其优化完善,指导防御者以“正确的方式”在“正确的位置”获取“正确的数据”,从而提升框架价值发挥的实际效果。

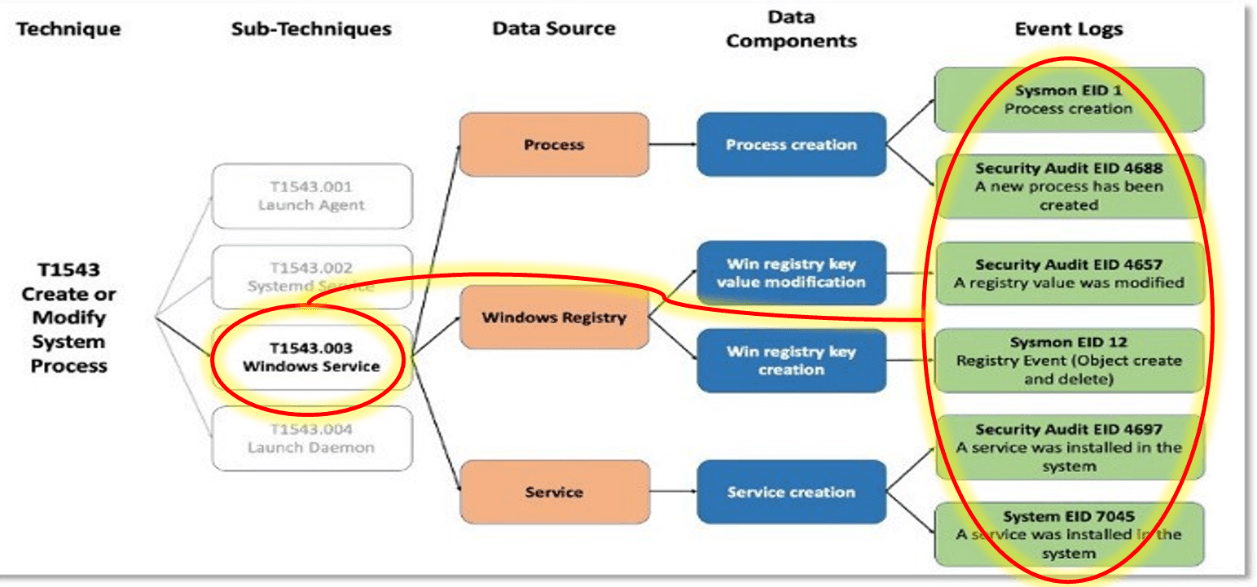

数据源描述一直存在于之前版本的ATT&CK框架中,以V8版本的攻击子技术“操作系统凭据转储:LSASS内存(T1003.001)”为例,其对应数据源描述为“Data Source: PowerShell logs, Process command-lineparameters, Process monitoring”。这样的文本字符串指引了“应该在哪里收集数据”,但问题是,并不提供“需要收集哪些数据值”的细节,也就没有有效回答“收集的数据是否正确”。为了解决此类问题,对数据源描述进行了关键性改进,其核心措施就是为数据源添加数据组件。所谓的“数据源/Data Source”是指数据从哪里采集,也就是说采集的数据主题是什么(比如文件、进程、网络流量);所谓的“数据组件/Data Component”则进一步对要采集的属性和取值进行限定,也就是为了满足检测对手行为这样的要求,需要什么样的特定值/属性。同样以攻击子技术“操作系统凭据转储:LSASS内存(T1003.001)”为例,V9版本的对应数据源描述为“Data Source: Command : CommandExecution, Process : OS API Execution, Process : Process Access”。其描述形式由文本字符串改变为“数据源:数据组件”配对。通过这样的配对,不但给出“应该在哪里收集数据”,还提供“需要收集哪些特定值”的附加上下文。通过这样的改进,达成如图2所示的效果;即,清晰建立起“攻击技术检测”与“检测所需最终数据”间的关联(对于具体待检测的某攻击技术的某一项子技术,那么,相关的数据源和数据组件是什么,以及最终的物理数据在哪里)。

图2 通过数据源:数据组件使检测数据采集更为清晰明确

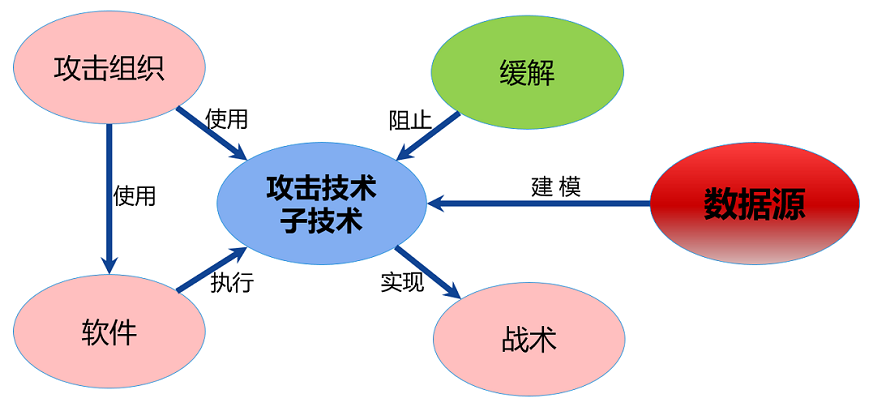

版本V10进一步将数据源对象化,并将其集成到ATT&CK框架中。如图3所示,数据源对象形成与其它框架对象(包括:攻击技术/子技术、战术、攻击组织、软件和缓解)的相互关联。例如,数据源“网络流量”包括关键特征与元数据(如:ID、定义、收集位置、所处平台等),并通过数据组件“网络连接创建”进一步限定其相关值/属性;与此同时,还关联有与该“网络流量:网络连接创建”配对相对应的攻击技术/子技术(如:攻击技术T1176)。

图3 数据源对象化而集成于框架中

2.新方向

ATT&CK框架采用“攻击视角”,作为威胁框架体系的延伸扩展,MITRE进一步构建“防御视角”的分析框架,并先后推出了SHIELD(2020年度)、D3FEND(2021年度)和ENGAGE(2021年度)。

2.1 D3FEND框架

2021年6月,MITRE发布D3FEND网络安全知识图谱。该知识图谱是由美国国家安全局(NSA)资助的一个研究项目。概括地说,DEFEND是防御性网络安全技术及其与进攻技术关系的目录;其基本内涵有两点:

(1)汇聚了防护手段(确切地说,是汇聚了防护手段的知识图谱),列举了防护手段如何影响攻击者成功的能力;

(2)将防护手段与ATT&CK进行映射,针对特定的网络威胁而定制防御措施(例如,防护手段“凭证强化”对应制约攻击战术“持久化”中的攻击技术“创建账户”和“账户操纵”。

通过这样的方式,D3FEND旨在推动更有效地设计、部署和防御整个网络系统。

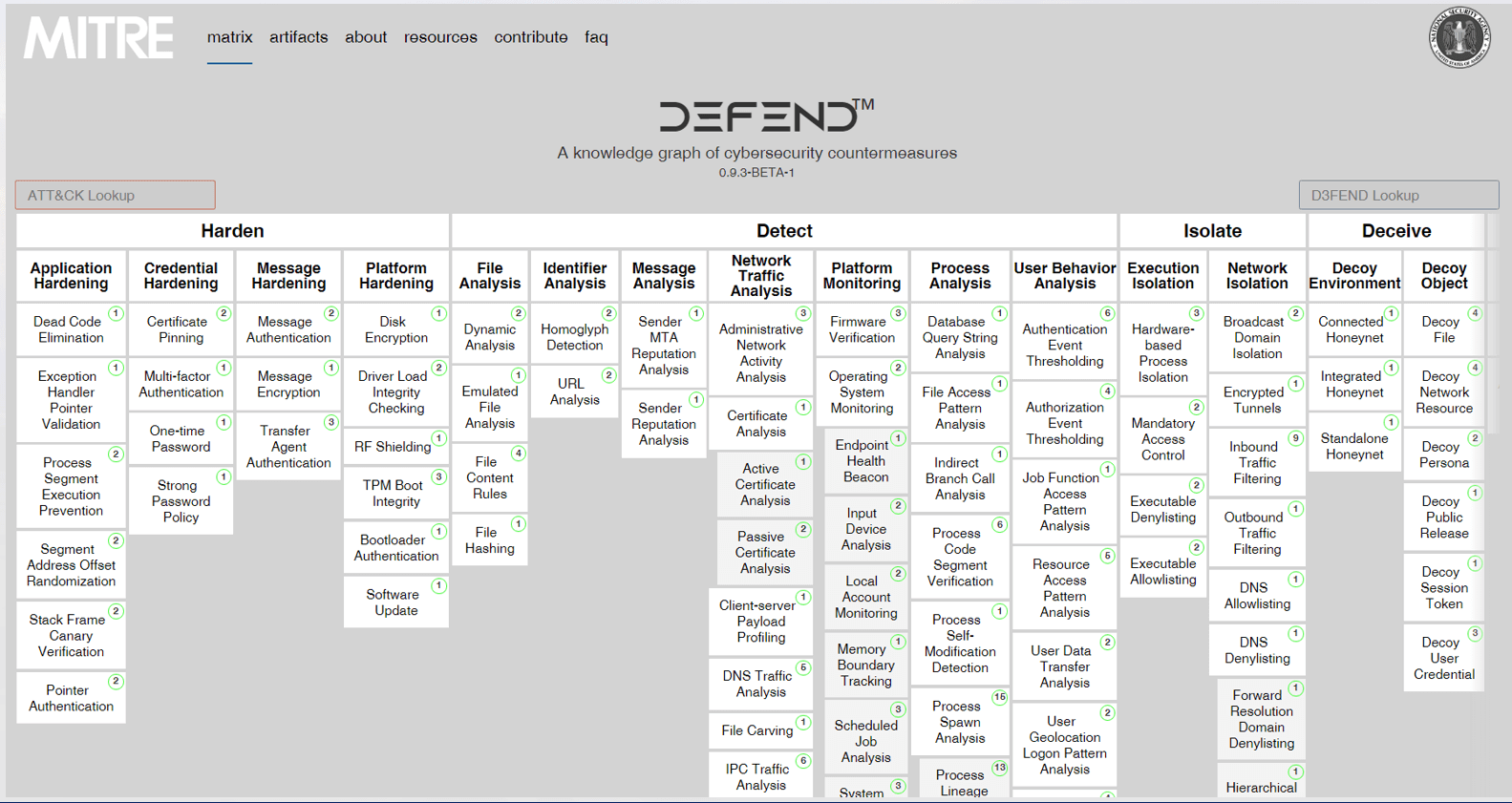

从表面或界面来看,类似于ATT&CK,D3FEND也是由一个矩阵构成,如图4所示。矩阵包括防御的战术与技术;其中,技术又分为“基础技术”和“防御技术”。比如战术“硬化/Harden”;其下为硬化的基础技术,比如“凭证强化/CredentialHardening”;再下面,则是归属于基础技术的防御技术,比如“多重身份验证/Multi-factorAuthentication”。

图4 D3FEND的矩阵界面

其内部,则显著不同于ATT&CK。ATT&CK的威胁分析基本属于枚举形式,而D3FEND内部则定义有知识模型,并依赖此知识模型所建立的连接关系,形成不断扩充完善的知识图谱。换言之,D3FEND支持自动的扩展以及复杂的推理,从而就为后续发展奠定了更有活力的基础。例如,“多重身份验证”这一防护手段,通过“数字工件/Digital Artifact”将相关分析关联到多组ATT&CK攻击技术/子技术(如,“本地账户”等等)。

2.2 ENGAGE框架

ENGAGE在于引入防御主动性,以赢得更多的防御机会。MITRE曾在2020年提出SHIELD主动防御框架,2021年,MITRE新发布了ENGAGE来代替SHIELD;除了在目标上进行了收缩以使其更具完整性和可实践性,名称也由“护盾”修改为更具“交战”意味。相比于依赖先验知识的静态化防御,主动防御能够更好适应日益复杂多变的威胁,而ENGAGE则相当于是MITRE在整个主动防御规划路线上的一个阶段性节点。

ENGAGE是讨论和规划对手交战、欺骗和拒绝活动的框架;目标是要在防御范围内进一步控制对手,通过控制对手并影响时间、地点与交战方式,尽可能最大化自己的学习,并拒绝对手的学习,主动在内部网络环境与对手互动及抗衡。具体则包括三个方面:

(1)对手交战(Adversary Engagement):交战是拒绝和欺骗的结合,以增加对手网络行动的成本和降低其价值;对手交战的目标是暴露对手及其弱点,了解其能力和意图,并对其施加代价。

(2)网空拒绝(Cyber Denial):拒绝是指防止或损害对手收集情报的能力和努力;拒绝还支持防止或破坏对手实现效果的企图。

(3)网空欺骗(Cyber Deception):开发欺骗性的事实和虚构以误导对手,同时隐瞒关键事实和虚构以防止对手形成正确的估计或采取适当的行动。

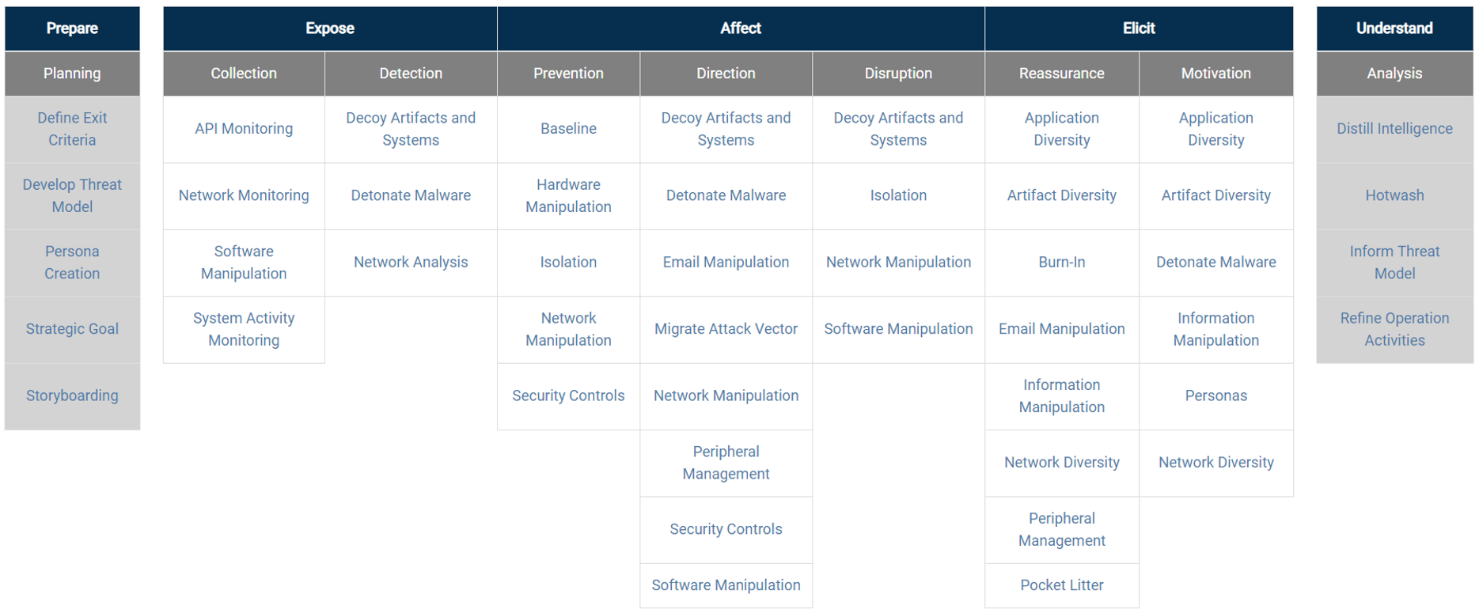

ENGAGE的表现形式或组织结构也是一个矩阵,如图5所示。

图5 ENGAGE的目标、方法与活动矩阵

ENGAGE矩阵分三个层次,分别为:第一层是“目标/Goals”;第二层是实现目标的“方法/Approaches”;第三层则是方法取得进展的具体“活动/Activities”。此外,矩阵又划分为“战略行动/Strategic Actions”和“交战行动/Engagement Actions”两大类。战略行动位于矩阵两侧,是指为实现运营战略而采取的目标、方法和活动;交战行动位于矩阵的中间,是指针对对手所采取的目标、方法和活动。

矩阵中的每一项具体防御活动,则进一步包括该活动的细节、所对应的目标和方法,以及可影响的ATT&CK攻击战术。同样,对于每一项ATT&CK攻击战术,也都映射有对应的ENGAGE防御活动,包括支持该战术的ATT&CK技术、技术所暴露的对手漏洞、为此而可以展开的交战活动。

2.3 ATT&CK、DFEND与ENGAGE的角色对比

从三者整体来看,ATT&CK-D3FEND-ENGAGE是近年来,为应对现代复杂威胁,从“攻”与“防”两方面所取得的重大进展。所包含的意义,远远超过某一次具体的安全行动,因为,它们从方法体系的角度塑造了威胁对抗的未来发展。

从各自角色来看,可基本概括为:

- ATT&CK是整个框架体系的核心,在于全面深入认知威胁,以指导攻击者行为描述、检测机制开发以及防御效果测试,贯彻了“知敌方能制敌”的思想;其细节非常丰富,完全达到了支撑实践落地的程度;同时,也是D3FEND和ENGAGE的基础。

- D3FEND提供可用以加固和保护信息资产的对策信息,探讨了组织应实施的防御性最佳实践;注重防御与攻击的紧密关联性,所谓“不可胜在己,可胜在敌”,利用敌人自己提供的机会而战胜敌人;目前尚处于初级阶段,有待发展成熟。

- ENGAGE则将积极的行动因素引入防御,通过主动与对手交互来赢得优势,重点放在拒绝、欺骗和对手交战领域,并着意于交战的战略规划;目前尚处于初级阶段,有待发展成熟。

3.新力量

尽管官方机构近年来一直将ATT&CK框架运用于各种威胁事件的分析预警中,但在正式颁发的官方指导与要求中纳入ATT&CK技术内容,在2021年度也是一个新开端,值得关注。

NIST(National Institute of Standards and Technology,美国国家标准与技术研究所)于2021年12月发布《开发网络弹性:一种系统安全工程方法》(SP 800-160 Vol.2 Rev.1, Draft),其中特别引用了ATT&CK技术内容。该特别出版物旨在建立网络弹性,其中对ATTACK运用的理念可简要概括为:

- 随着关键基础设施的网络攻击态势愈发严重,业务弹性和任务弹性是工业网络安全追求的终极目标;

- 网络弹性在于将弹性措施部署于网络安全防御体系中,以保持最重要业务的持续运营;

- 分析了ATT&CK-TTP对于网络弹性的潜在影响与应对措施。

基本方法则是:

- 构建标准化的单一的威胁分类法,基于ATT&CK框架;

- 将网络弹性的分析方法与支持措施,映射于ATT&CK 框架技术与缓解。

简单来说,就是建立“攻击导向”的网络弹性系统与应用分析,通过分析“特定ATT&CK攻击技术”与“特定弹性措施”之间的相互作用,使所部署的弹性措施更具有针对性。

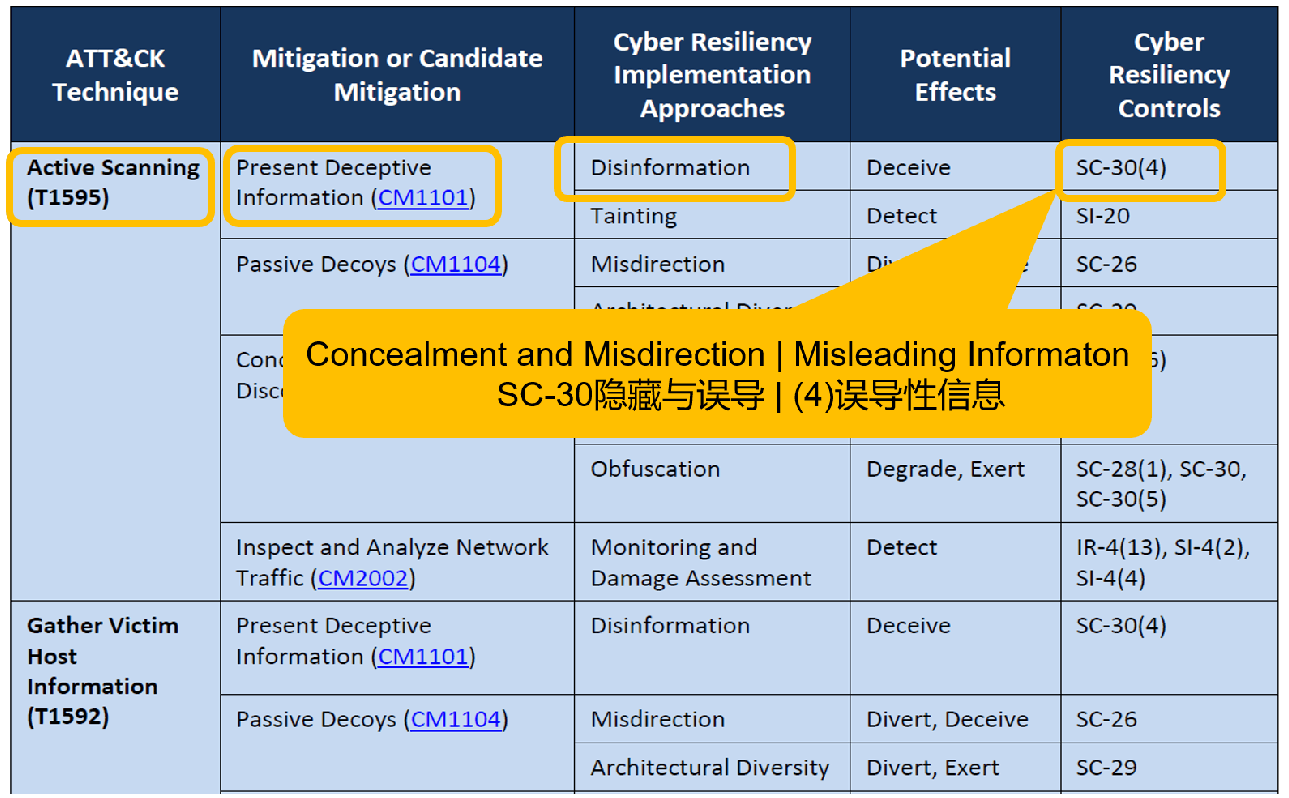

如图6,显示了ATT&CK攻击技术与缓解措施的映射。针对特定的ATT&CK攻击技术,对应的“缓解/Mitigation”或候选缓解以及“潜在效果/Potential Effects”,代表性的“网空弹性实现方法/Cyber Resiliency Implementation Approaches”,以及“网空弹性控制措施/Cyber Resiliency Controls”。例如,为缓解ATT&CK攻击技术“主动扫描/Active Scanning .T1595”,可采取弹性控制措施“SC-30(4)”。

图6 将弹性措施与ATT&CK攻击技术建立映射

除了NIST,CISA(Cybersecurityand Infrastructure Security Agency,美国网络安全和基础设施安全局)于2021年6月颁布了《MITRE ATT&CK框架映射的最佳实践, Best Practices for MITRE ATT&CK® Mapping》。在本指南中,CISA给出了具体步骤建议与细节性指导,以帮助分析师准确、一致地将对手行为映射到相关的ATT&CK技术——无论分析师是希望将 ATT&CK纳入网络安全出版物还是对原始数据的分析。CISA负责美国关键基础设施网络安全保护,适值2021年5月份刚刚发生“美东断油事件”,作为对口责任主管部门,CISA的举措当属强化关键基础设施保护的努力。

从NIST和CISA的举措,我们可以看出两点:

(1)ATT&CK框架的安全价值已获得官方认可,从而有助于强化其成为业界统一的威胁分析标准;

(2)日益注重提高威胁对抗的实战性或实践效果,也就是注重开展“具体攻击导向的分析与反制”(而不是泛泛的举措),ATT&CK框架作为现实APT攻击的知识库,就构成了防御实战化的不可或缺依据与牢固基础。

因此,ATT&CK框架的研究与应用,必将随着网络安全形势的发展而更为广泛深入。

4.结语

本报告回顾了2021年度 ATT&CK 框架的内容更新,尤其是数据源描述方面的改进;介绍了2021年度新提出 D3FEND和ENGAGE框架,分析了二者在防御构建中的作用意义;简介了 NIST和CISA权威官方机构对ATT&CK框架的指导应用。

安天在国内业界最先认识到威胁框架安全价值以及开展威胁框架安全研究与应用。为有效应对当前网络安全严峻形势,担负起网络安全国家队的使命责任,安天将持续扩展深化威胁框架在安全对抗中的指导与运用,促进技术研发、产品开发、安全服务等方面的不断提升。