城市侧网络安保中的高频事件案例分析

时间:2025年04月14日 作者:安天网安护卫队

1.概述

黑龙江省重大活动期间,安天作为城市侧网络安全保障的总体技术支撑单位,支撑省市两级主管部门,部署流量、蜜罐探针数百套、终端和服务器安全防护数万套,开放垂直响应、在线威胁分析、安全DNS多种服务。

现代城市是数字化的城市,大量政企机构和公民个人与家庭的设备连接于城域网之上。保障目标复杂多元,有海量的资产暴露面和可攻击点。攻击活动暗流汹涌。仅活动期间,安天网安护卫队在城市侧累计监测发现各类境外网络攻击事件达5076万次。其中主要的高频事件包括网络扫描探测、暴力破解登录凭证、漏洞利用攻击、远控木马植入、挖矿木马感染及僵尸网络控制等,这些攻击活动如果不及时发现、阻断和处置,有可能对城市运行造成严重影响。本报告对相关工作中的六类高频网络攻击事件各摘取一例案例进行解析,以期为安全防护和运营工作提供参考与借鉴。

2.城市侧安保网络攻击典型案例

2.1 网络扫描案例

网络扫描是指攻击者通过主动探测目标网络或系统,收集关键信息(如开放端口、运行服务、操作系统版本等)的行为,目的是发现被扫描目标的资产暴露面,寻找可利用的的攻击入口点,为后续攻击做准备,其处在网络攻击活动中的“侦察”环节。

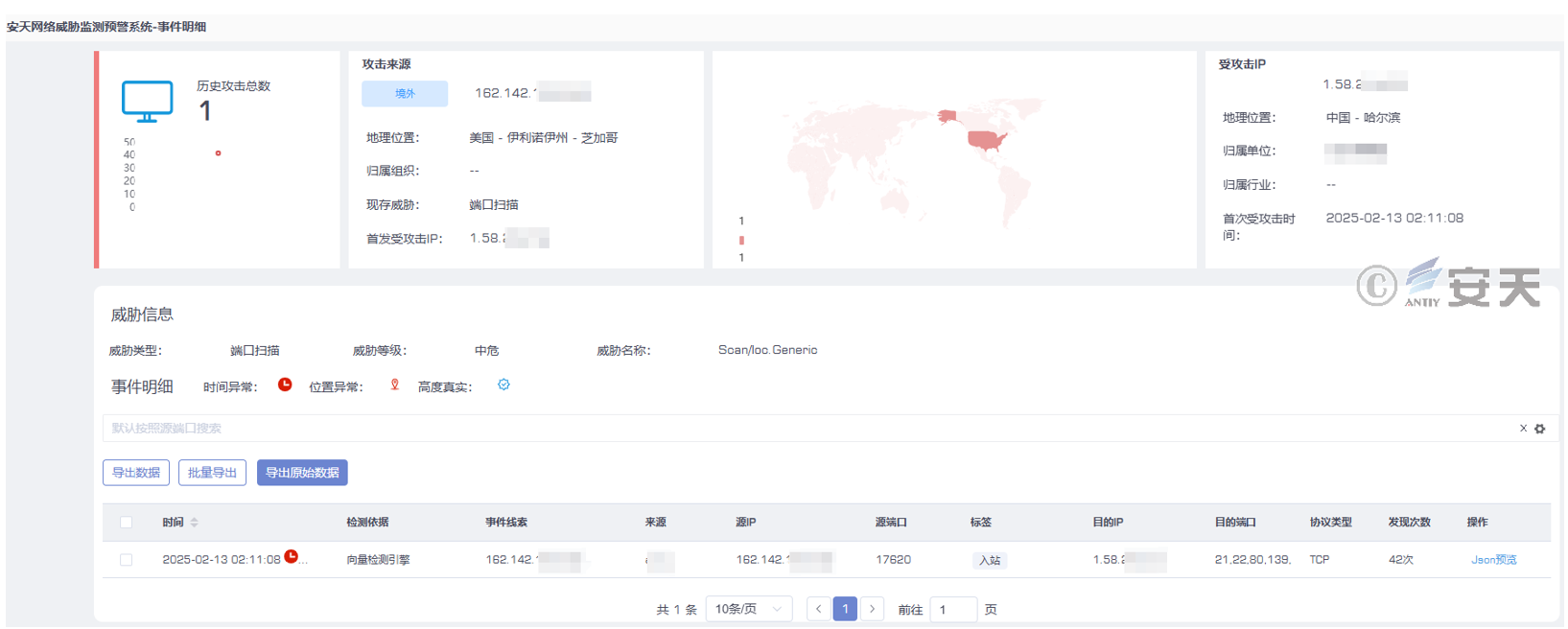

2025年2月13日2时,安天监测并阻断了一起攻击源IP地址位于美国的端口扫描攻击事件。对攻击IP进行威胁情报查询,安天威胁情报中心显示该攻击IP地理位置为美国,带有多个历史威胁活动标签。通过溯源分析发现CENSYS-ARIN-01网段归属于美国Censys, Inc.公司所有,Censys, Inc.公司是一家注册于美国的主营攻击面管理和威胁搜寻解决方案的网络安全公司。

图2-1 安天网络威胁监测预警系统告警信息

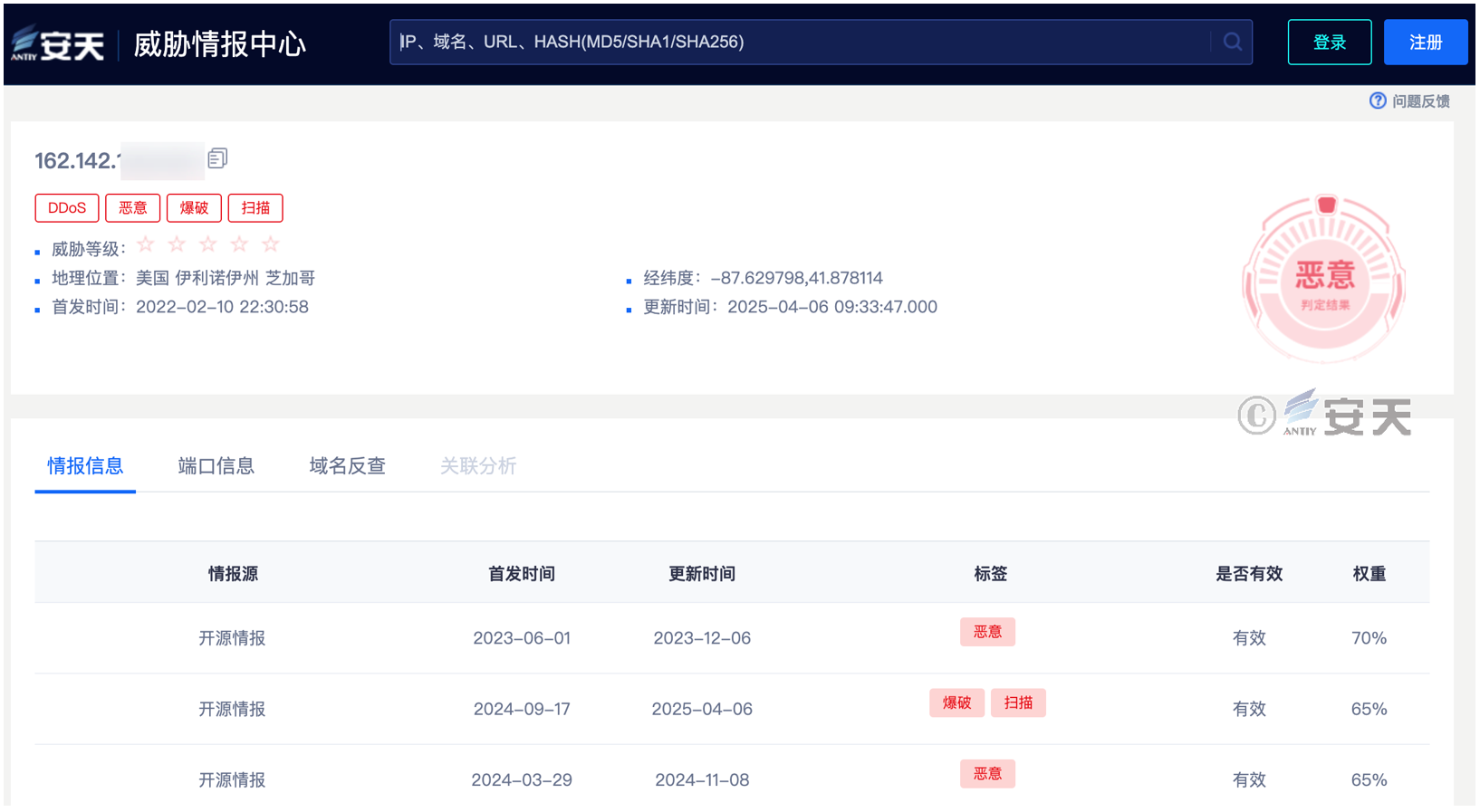

安天威胁情报中心显示,该攻击IP归属地为美国,依托历史行为活动标注了“恶意”、“扫描”、“爆破”、“DDoS”等活动标签。

图2-2 安天威胁情报显示攻击IP行为标签为扫描

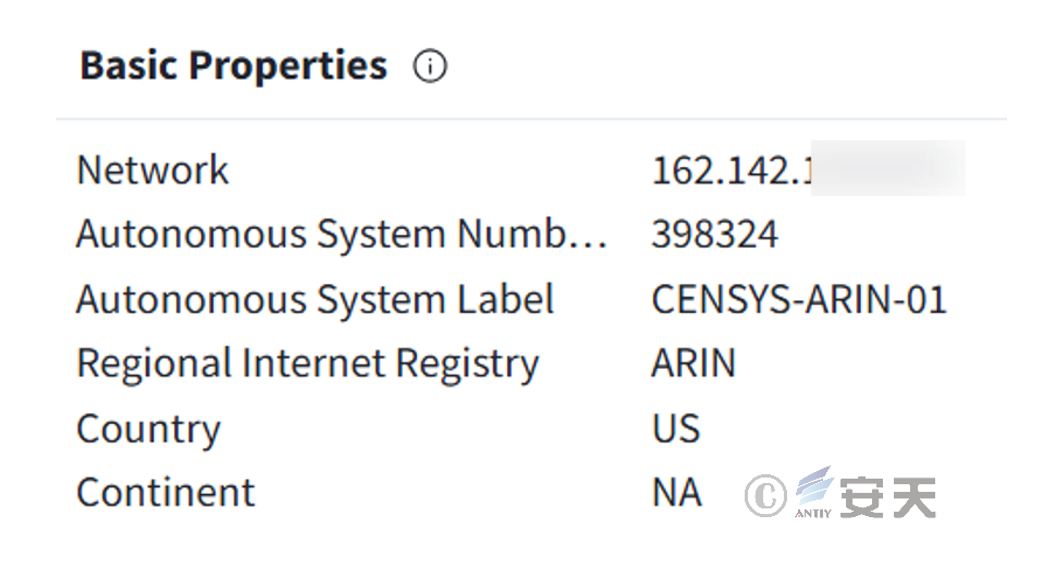

对攻击IP进行ASN查询,发现属于AS 398324(CENSYS-ARIN-01),而CENSYS-ARIN-01网段归属于美国Censys, Inc.公司所有。

图2-3 ASN查询显示IP属于CENSYS

值得特别关注的是,2024年10月,美国国家情报总监办公室 (ODNI)下属的网络威胁情报整合中心(CTIIC)授予Censys一份多年合同,代号“Sentinel Horizon”(哨兵地平线)。根据这一合同,Censys将为美国情报界各机构提供其互联网情报平台服务。Censys利用其全球互联网连续扫描与监测能力,为美情报机构提供对全球所有互联网暴露资产的实时覆盖和访问。

2.2 暴力破解案例

暴力破解攻击是通过在攻击者不掌握目标系统的登录凭证的情况下,通过反复尝试系统登录获取受保护系统的访问权限。基本原理是通过尝试空口令、弱口令、设备出场预设口令或历史已破解(泄露)口令,或基于用户相关信息及数字或字母的组合等,来反复登录并找出正确的密码,其处在网络攻击活动中的“初始访问”、“凭证访问”等环节。

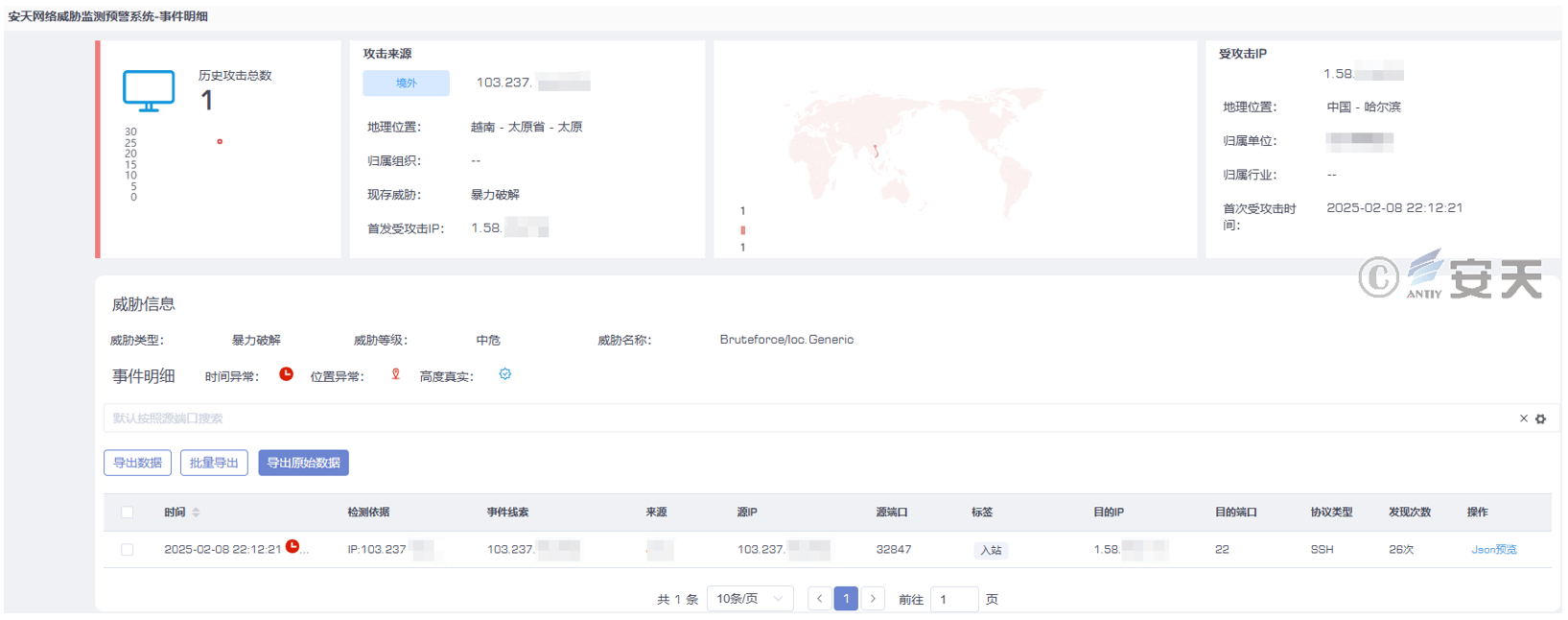

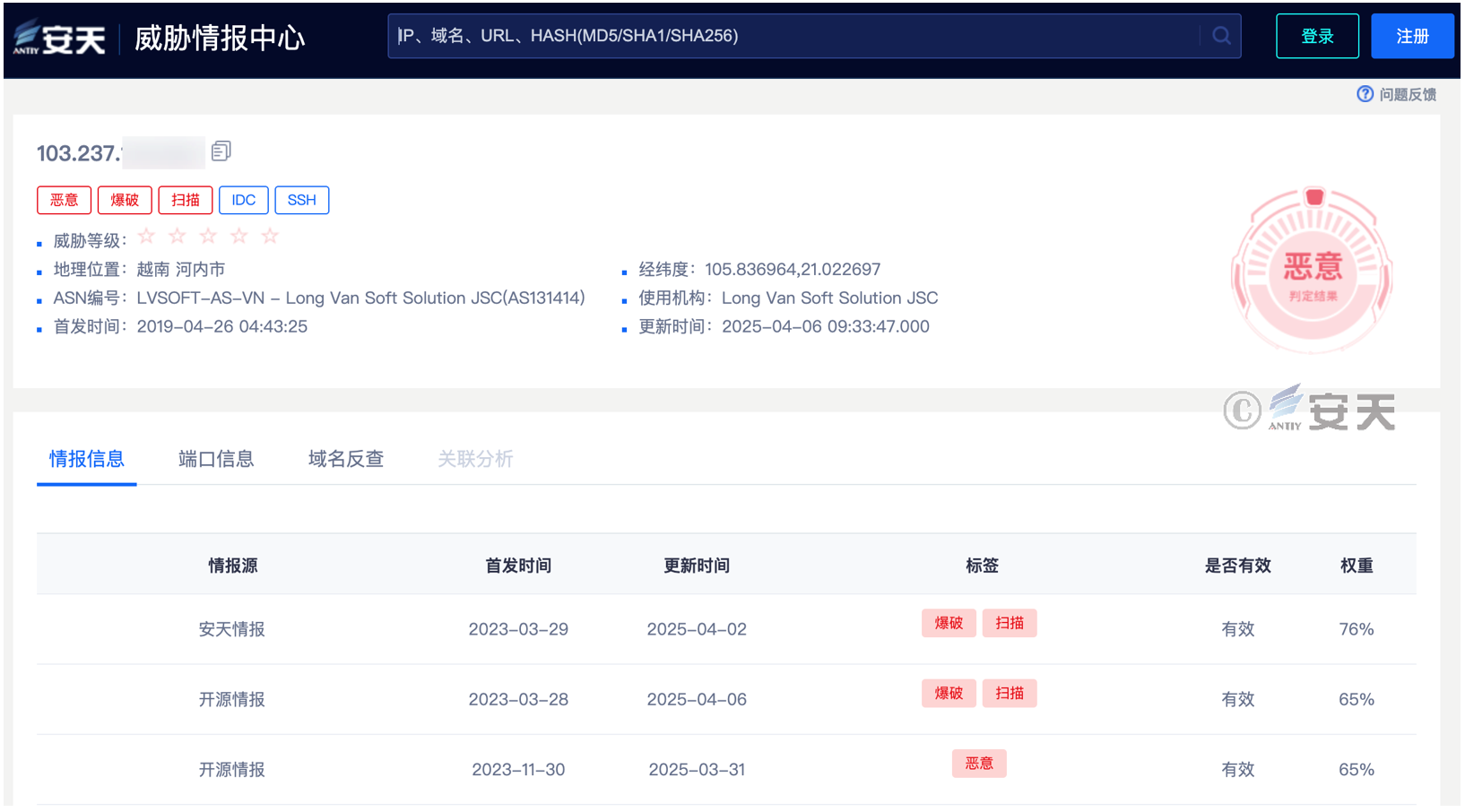

2025年2月8日22时,安天监测并阻断了一起攻击源IP地址位于越南的暴力破解攻击事件。攻击者使用IP地址103.237.***.***对客户服务器发起SSH暴力破解尝试,企图获取系统访问权限。经深入分析,安天确认此次攻击未成功,并立即启动威胁溯源流程。通过多维度威胁情报分析,显示攻击IP地理位置为越南,威胁标签显示相关地址关联扫描、暴力破解等恶意活动。该攻击IP关联越南某图书馆数字化公司的业务域名(idtvietnam[.]vn)。

图2-4 安天网络威胁监测预警系统告警信息

安天威胁情报中心显示,该攻击IP归属地为越南,具有“恶意”、“爆破”、“扫描”等标签。

图2-5 安天威胁情报显示该IP行为标签为爆破

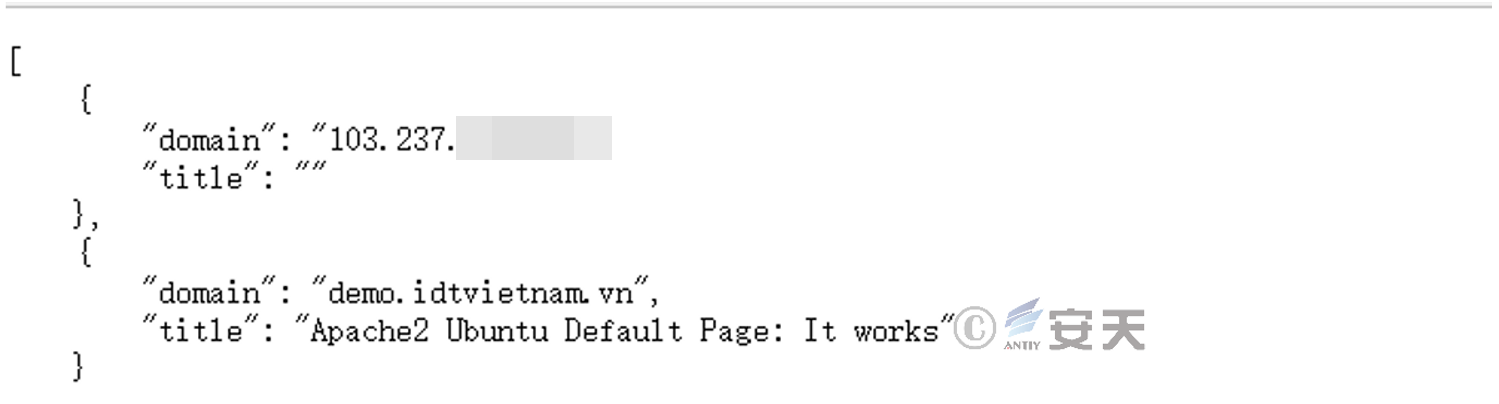

对攻击IP进行域名反查,发现关联域名(demo[.]idtvietnam[.]vn),浏览idtvietnam[.]vn网站内容,其是一家专注于图书馆数字化领域的越南公司。初步判断相关主机被攻击者入侵控制,成为攻击肉鸡。

图2-6 IP反查域名结果

2.3 漏洞利用案例

漏洞利用是指攻击者利用软件、硬件或网络协议中的安全漏洞来执行未授权操作的行为,其处在网络攻击活动中的“初始访问”、“执行”、“权限提升”与“防御绕过”等环节。

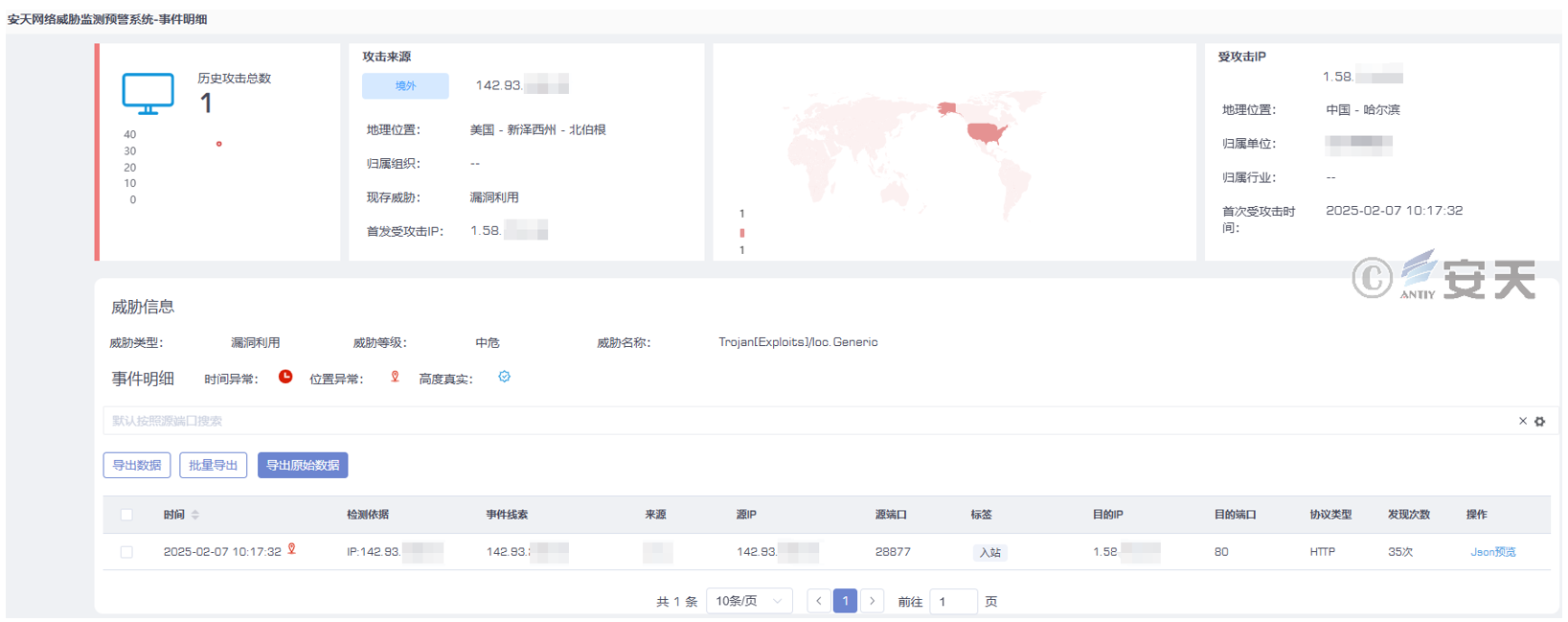

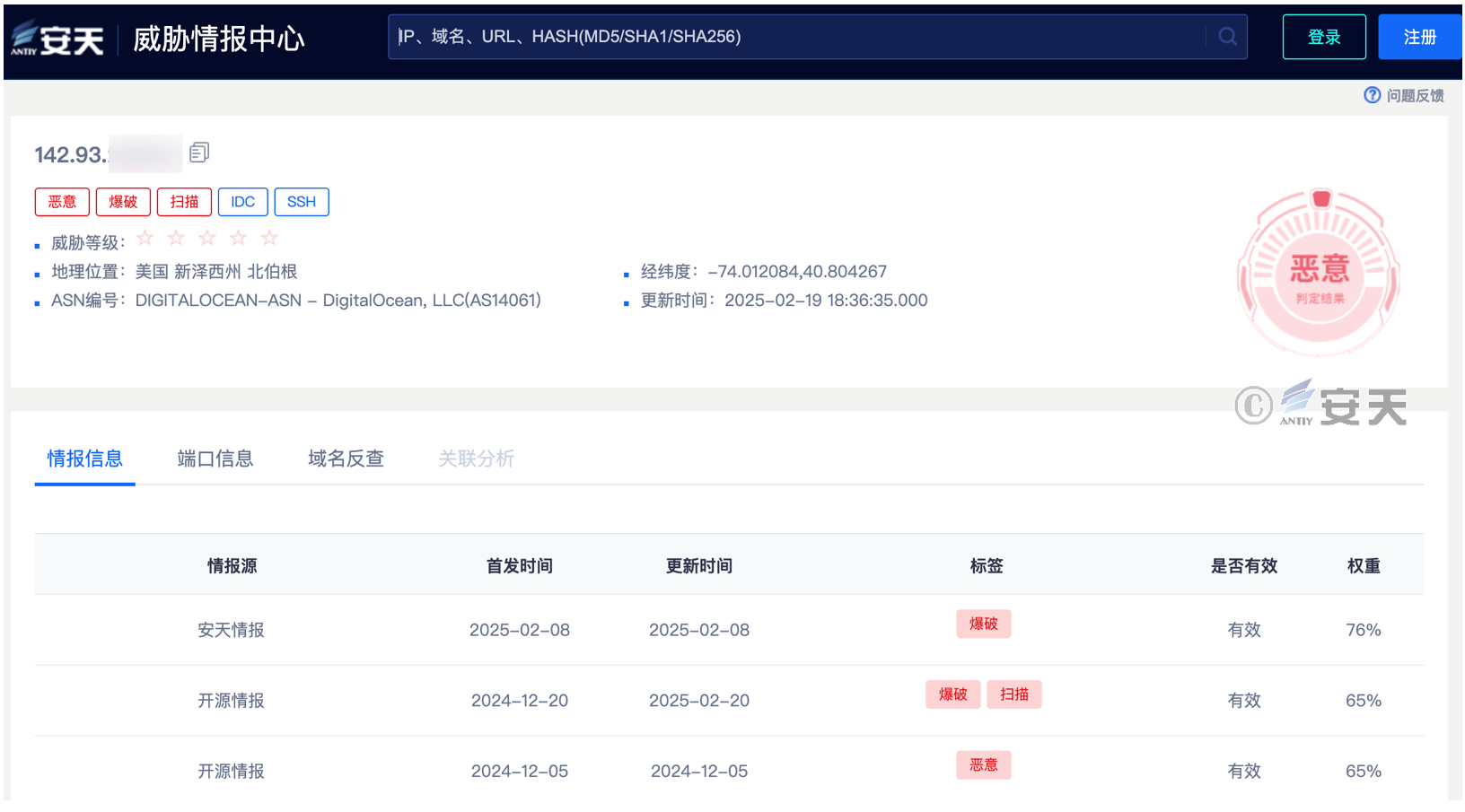

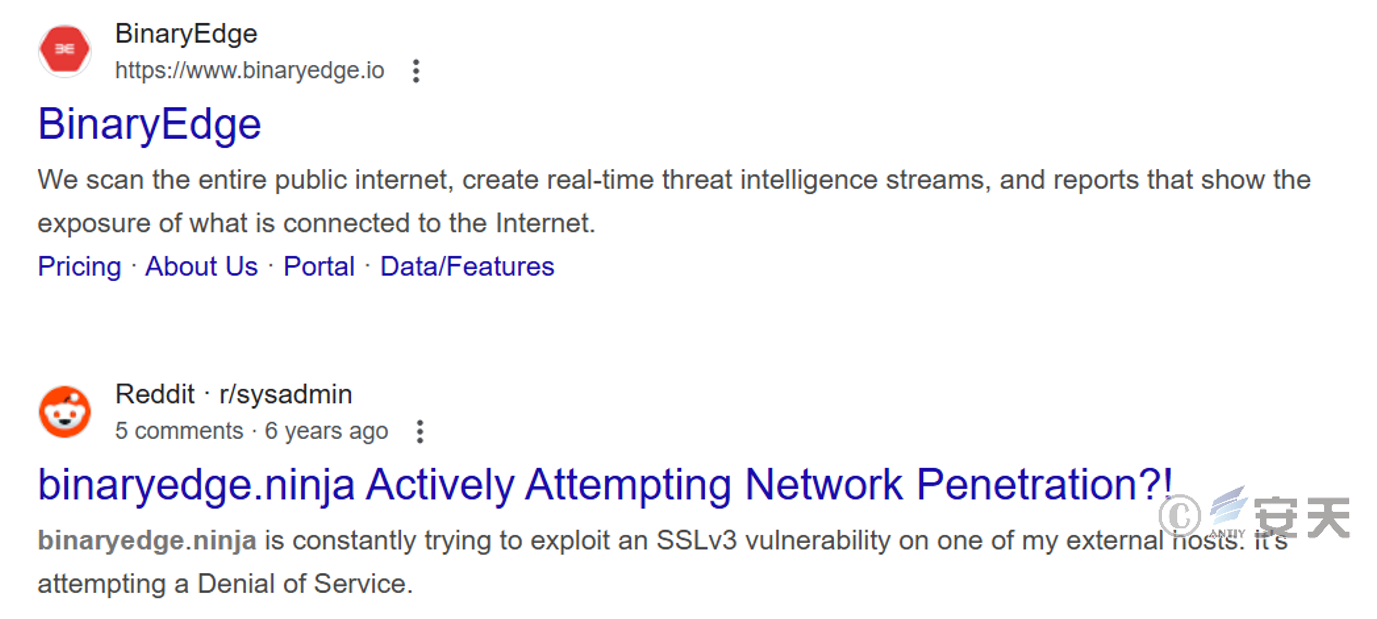

2025年2月7日10时,安天监测并阻断了一起攻击源IP地址位于美国的漏洞利用攻击事件,攻击者企图利用漏洞获取系统控制权限。安天网安护卫队迅速响应并完成攻击行为研判,确认攻击未造成实际危害,并立即开始溯源。通过威胁情报查询、域名反查、历史资产测绘、互联网检索等手段进行溯源分析,发现该IP关联瑞士网络安全公司BinaryEdge的域名(binaryedge[.]ninja)。

图2-7 安天网络威胁监测预警系统告警信息

安天威胁情报中心显示,该攻击IP归属地为美国,具有“恶意”、“爆破”、“扫描”等标签。

图2-8 安天威胁情报显示攻击IP行为标签为扫描

对攻击IP进行域名反查,发现关联域名binaryedge[.]ninja与binaryedge[.]io,域名归属于瑞士BinaryEdge公司所有。

BinaryEdge为一家网络安全企业, 提供网络攻击面在内的实时威胁情报。其平台通过扫描互联网上的设备和服务,收集关于开放端口、服务、潜在漏洞以及配置不当的网络共享等信息。通过上述事件判断其并非单纯进行端口服务和指纹探测,也进行了PoC验证行为。

图2-9 反查域名发现其属于瑞士BinaryEdge公司

2.4 远控攻击案例

远程控制攻击是指攻击者通过植入带有远程控制功能恶意程序(特洛伊木马等)或利用合法远程管理工具(如VNC、RDP、TeamViewer等)、以及机器自身的开放的管理服务(如远程桌面),来实现可以对目标系统进行操控的行为,其处在网络攻击活动中的“命令与控制”、“持久化”、“执行”与“防御绕过”等环节。

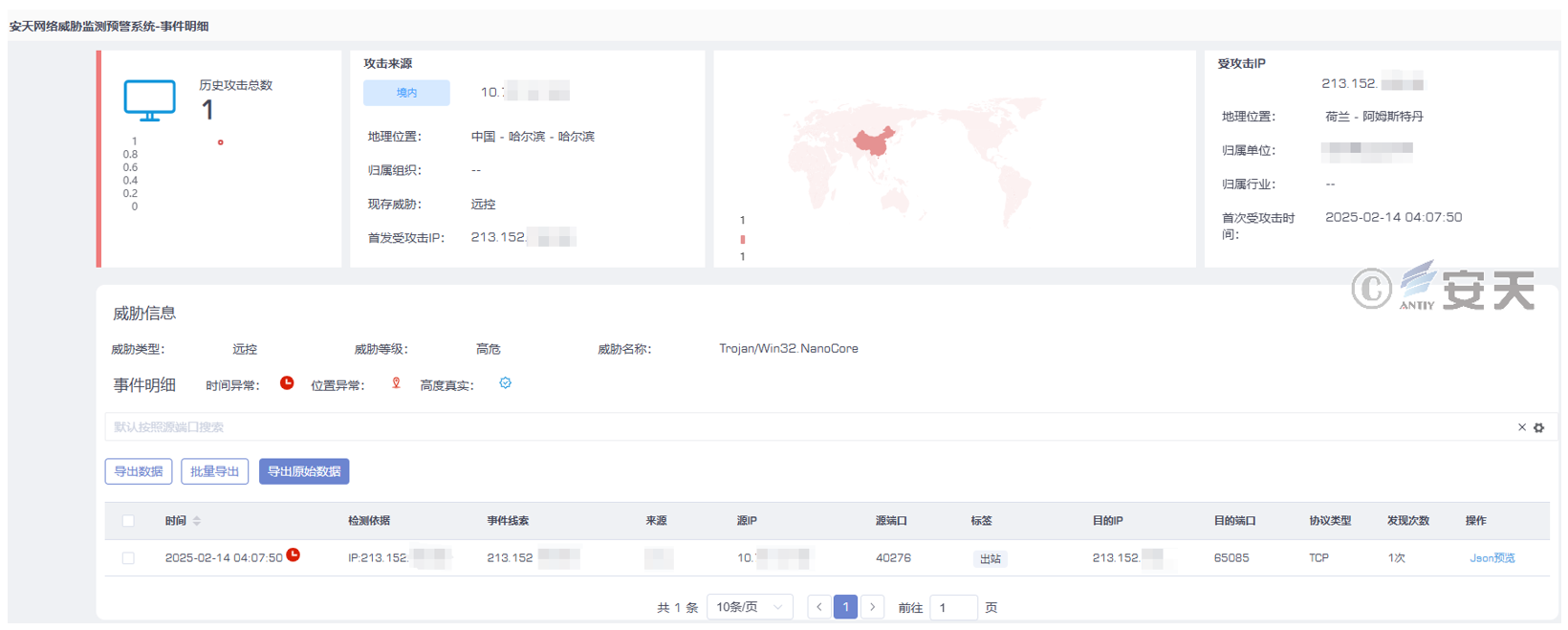

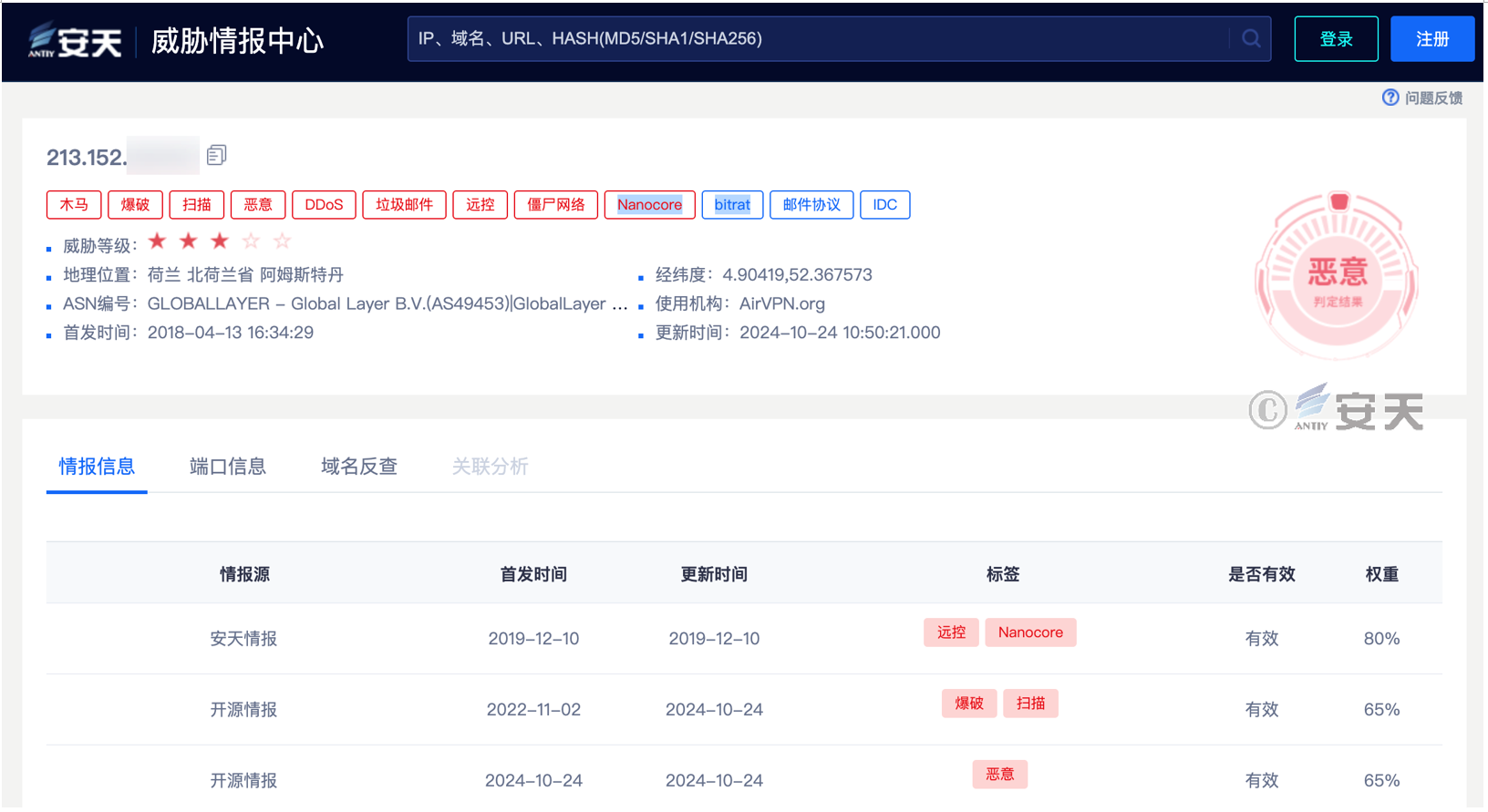

2025年2月14日4时,安天监测并阻断了一起攻击源IP地址位于荷兰的远控攻击事件,安天网安护卫队溯源分析发现,该IP曾传播远控木马家族NanoCore。NanoCore是一种知名的远程控制木马,最初作为合法的远程管理工具开发,但被广泛用于恶意目的。它具备远程控制、键盘记录、屏幕监控、窃取数据和摄像头控制等功能,常通过钓鱼邮件或漏洞传播。感染后可能导致隐私泄露、数据窃取和设备被完全控制。

图2-10 安天网络威胁监测预警系统告警信息

安天威胁情报中心显示,该攻击IP归属地为荷兰,具有“恶意”、“远控”、“NanoCore”等标签。

图2-11 安天威胁情报显示攻击IP传NanoCore远控木马

2.5 挖矿攻击案例

挖矿攻击是指攻击者未授权利用受害者的计算资源(如CPU、GPU等)进行加密货币挖矿(如比特币、门罗币等)的行为,目的是通过窃取资源牟利,其处在网络攻击活动中的“执行”、“持久化”与“防御绕过”等环节。

重大活动期间,安天网安护卫队应急响应了多起服务器挖矿攻击事件。基于网络侧感知到相关服务器到达矿池地址连接,由于该服务器未安装防护软件,护卫队员指导用户进行了工具处置。发现的挖矿木马样本(样本hash:B4A802912838ADD056FB0ACA7EE3A835,病毒名:Trojan/Win64.CoinMiner)。该木马执行后首先复制自身到C:\ProgramData\WinMngr\目录下,并命名为winmngrsa.exe,同时在C:\Windows\TEMP\下创建名为yoygdjmdclhw.sys的驱动文件。该木马通过一系列精心设计的服务操作来隐藏自身行为,包括删除原有“WinMngr”服务,重新创建同名服务并设置为自启动,以及停止系统日志服务以逃避检测。该挖矿木马启动后,会通过dwm.exe进程连接恶意IP地址185.215.***.***。安天通过流量分析确认,这些连接均为挖矿通信流量,钱包地址为47fEQ5mTN8MCL91SaDm6ooigyfKddGfTchFTudHDQLoyZ4Kps7jG19n1UA8eSwuzomEtjQqKkkZr6NmcbUWa3HtuA2dEe6e。该木马会大量消耗系统算力资源,导致服务器性能严重下降,影响正常业务运行,以及造成电力资源浪费和硬件设备寿命缩短。

表2-1 样本标签

|

病毒名称 |

Trojan/Win64.CoinMiner |

|

原始文件名 |

winmngrsa.exe |

|

MD5 |

B4A802912838ADD056FB0ACA7EE3A835 |

|

处理器架构 |

Intel 386 or later processors and

compatible processors |

|

文件大小 |

2.50 MB(2,620,416字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2024-12-26 17:17:10 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

Microsoft Visual C++ |

木马运行后会将自身复制到C:\ProgramData\WinMngr\目录下,并命名为winmngrsa.exe,且以winmngrsa.exe为进程名驻留在系统中。

图2-12 复制自身到当前目录下

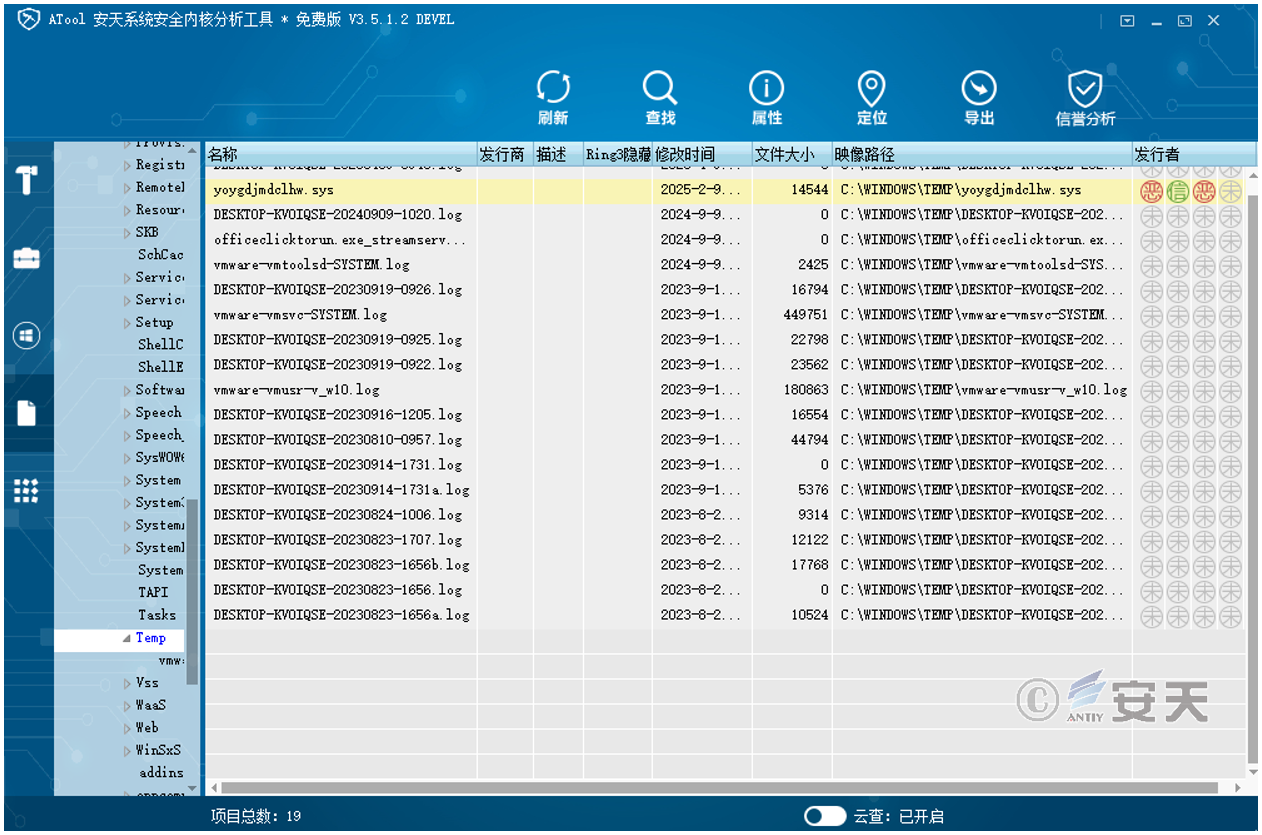

该木马使用了驱动技术,使用安天系统安全内核分析工具ATool发现木马同时在C:\Windows\TEMP\下创建名为yoygdjmdclhw.sys的驱动文件,开启ATool的云查功能后,该驱动文件被ATool的信誉分析带有恶意内容和恶意行为两个标签,但带有合法数字签名。

图2-13 TEMP目录下创建名为yoygdjmdclhw.sys的驱动文件

删除系统原有“WinMngr”服务,重新创建同名服务并设置为自启动,便于受害机器重启后重新执行。下图为使用ATool的云查功能发现病毒创建的服务,橙色表示恶意。

图2-14 创建“WinMngr”服务

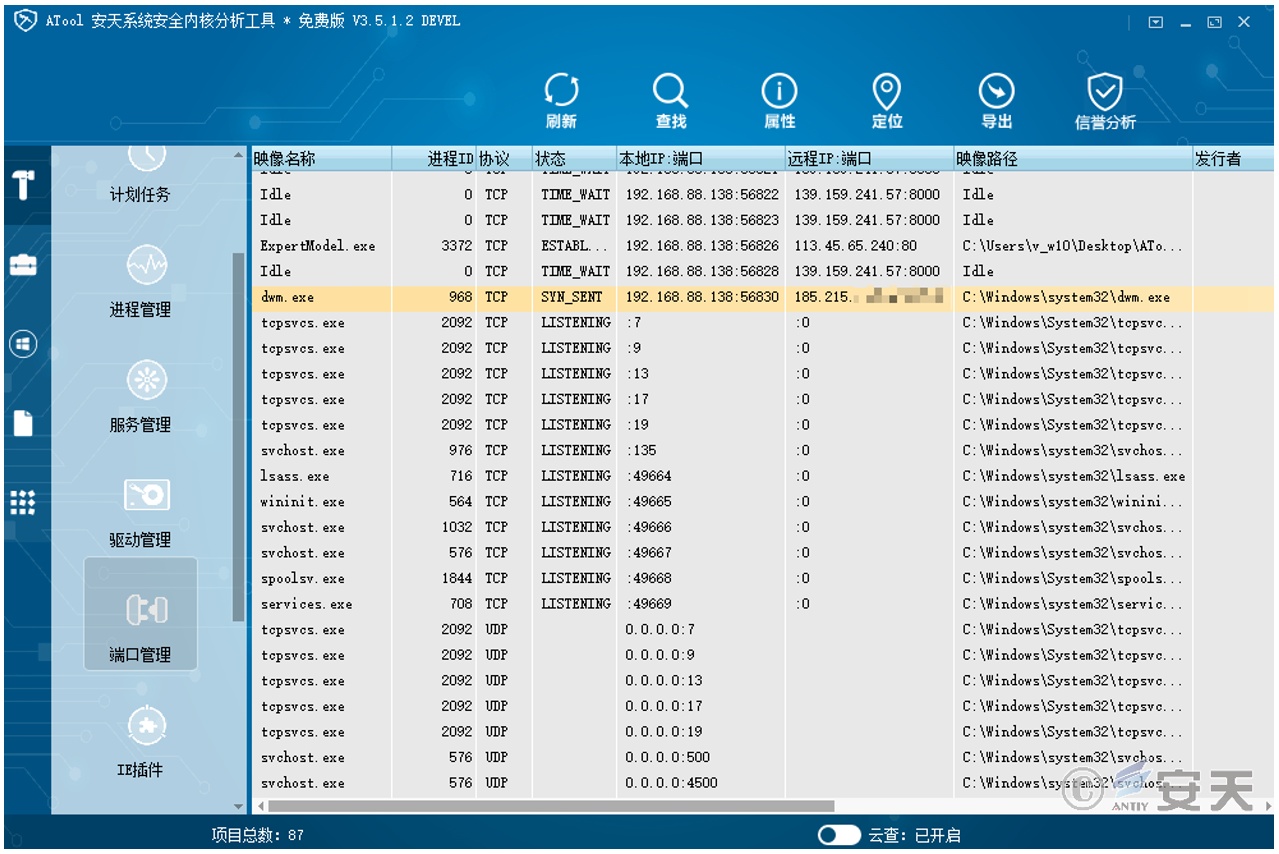

该挖矿病毒启动后,会通过dwm.exe进程连接恶意IP地址185.215.***.***。

图2-15 连接恶意IP地址

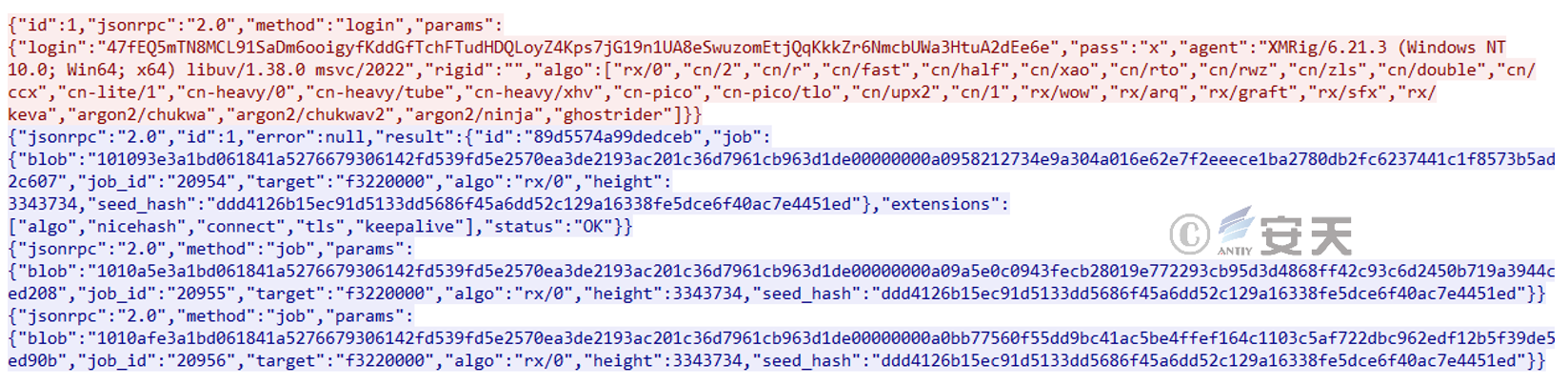

病毒内置XMRig挖矿程序进行挖矿,版本为6.21.3,钱包地址为47fEQ5mTN8MCL91SaDm6ooigyfKddGfTchFTudHDQLoyZ4Kps7jG19n1UA8eSwuzomEtjQqKkkZr6NmcbUWa3HtuA2dEe6e。

图2-16 挖矿流量

该挖矿木马详细信息参见安天病毒百科。

图2-17 长按识别二维码查看CoinMiner挖矿木马详细信息

2.6 僵尸网络案例

僵尸网络是指攻击者通过恶意软件感染大量设备(如PC、服务器、IoT设备)所组成的可以批量控制的网络体系,攻击者通过命令和控制服务器(C&C服务器)远程操纵执行网络攻击活动(如DDoS攻击、窃取敏感信息、发送垃圾邮件等),而这些被感染的计算机通常被称为“僵尸主机”或“肉鸡”,其处在网络攻击活动中的“初始访问”、“执行”、“持久化”、“命令与控制”与“影响”等环节。

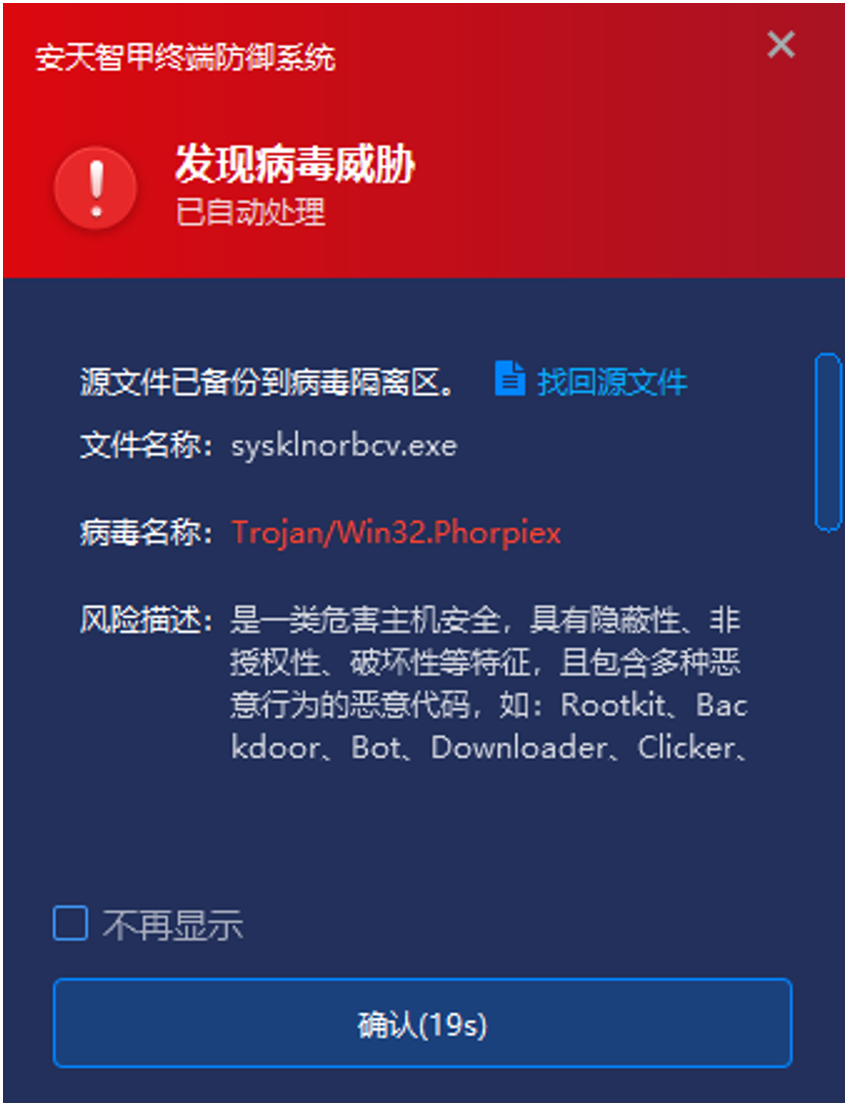

重大活动开始前,多家政企单位紧急部署了安天部署的智甲终端防御系统(网络安全责任行动版)快速覆盖数万点主机终端,安装后发现多个僵尸网络感染事件,实现彻底清除。查杀了多个僵尸网络病毒,其中包括“Phorpiex”僵尸网络恶意代码。“Phorpiex”僵尸网络在全球至少感染了100万台计算机,恶意代码(MD5:A775D164CF76E9A9FF6AFD7EB1E3AB2E,病毒名Trojan/Win32.Phorpiex)是“Phorpiex”僵尸网络的核心组件。病毒首先会在系统盘创建由随机数字组成的隐蔽目录,将自身伪装为dllhost.exe系统文件,同时通过注册表启动项和防火墙例外设置实现持久化驻留。该样本具备破坏系统安全防护的能力。通过修改注册表,病毒可以同时禁用Windows Defender、关闭实时防护、屏蔽安全通知等关键安全设置。此外,病毒还会持续监控剪贴板内容,当检测到加密货币交易时,会自动替换钱包地址实施盗窃。在传播机制方面,该僵尸网络展现出极强的扩散能力。其内置的VNC蠕虫模块会扫描随机IP地址,使用硬编码字典对5900端口实施暴力破解;NetBIOS蠕虫模块则通过139端口传播,利用硬编码口令进行攻击。一旦突破防线,病毒会立即下载XMRig挖矿程序,消耗主机资源为攻击者牟利。

图2-18 拦截Phorpiex僵尸网络恶意代码

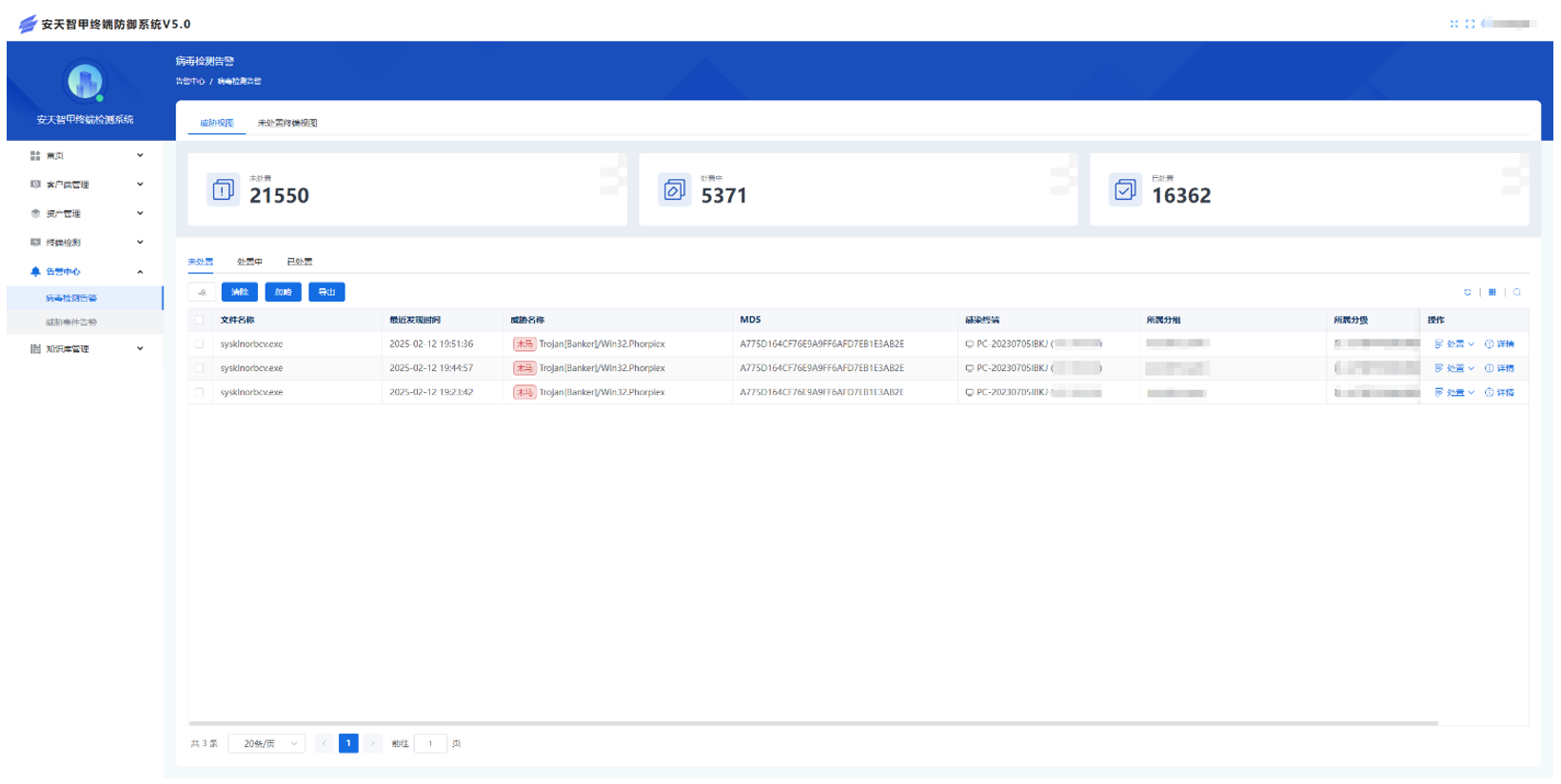

通过安天智甲终端检测系统告警日志显示,活动期间拦截了3起Phorpiex僵尸网络恶意代码攻击。

通过安天智甲终端检测系统告警日志显示,共查杀3起Phorpiex僵尸网络恶意代码攻击。

图2-19 智甲查杀Phorpiex僵尸网络恶意代码的管理日志

表2-2 样本标签

|

病毒名称 |

Trojan/Win32.Phorpiex |

|

原始文件名 |

sysklnorbcv.exe |

|

MD5 |

A775D164CF76E9A9FF6AFD7EB1E3AB2E |

|

处理器架构 |

Intel 386 or later processors and

compatible processors |

|

文件大小 |

84.50 KB(86,528字节) |

|

文件格式 |

BinExecute/Microsoft.EXE[:X86] |

|

时间戳 |

2024-09-21 20:10:13 |

|

数字签名 |

无 |

|

加壳类型 |

无 |

|

编译语言 |

Microsoft Visual C++ |

该僵尸网络详细信息参见安天病毒百科。

图2-20 长按识别二维码查看“Phorpiex”僵尸网络详细信息

3.小结

网络扫描、暴力破解、漏洞利用、远程控制、挖矿及僵尸网络攻击等都是常态频发的攻击事件。我们本次披露的六个典型事件,是在本次重大活动保障中所感知、响应的海量事件中的典型案例。其背景既有来自黑灰产犯罪团伙,也有某些国家安全企业机构的影子,证实了网络空间中技术对抗与利益博弈的多元性和复杂性。

面对复杂、严峻且持续的威胁挑战,也提醒我们不能仅仅在重大活动期间强化安全保障能力,而需要总结提炼重大活动网络安全保障经验成果,转化为常态化的保障能力,构建城市网络安全防护的“保底”机制。城市侧管理机构需要重视网络安全的共性能力和基础设施建设,形成安全托管与常态化网络安全运营能力,通过建立长效运行机制,确保现代城市的运行。

参考资料