安天在网安周期间分享《以威胁框架为参照系的产品能力演进》主题报告

时间 : 2020年09月18日 来源: 安天

2020国家网络安全宣传周期间,全国政协委员、中国网络安全产业联盟理事长、安天集团创始人、董事长肖新光在“2020年国家网络安全宣传周——网络安全产业创新发展主题论坛”和“2020年民航网络安全年会”上分享了主题报告《以威胁框架为参照系的产品能力演进》。

以下为报告全文:

当前网络安全正在经历能力导向建设模式的变革。网络安全规划方法不断系统化和完善;大量机构都在建设态势感知管理平台等顶层能力;新技术、新理念、新产品,也不断涌现。在这种热潮中,我们仍需要看到,如果安全产品本身无法满足威胁捕获、检测、防护、分析、处置的基础功能需求,无法达成有效的安全能力价值,就很难有效支撑起解决方案中的角色定义,使安全规划成为空中楼阁。因此安全产品对抗威胁的能力的有效性提升,同样迫在眉睫,威胁框架对此提供了非常好的指引作用。

简述威胁框架

随着网空对抗的发展,网空威胁的作用背景、存在形式、内在机理,都发生了深刻的变化;传统的威胁认知方法与分析手段,已不能有效应对威胁。早期的网空威胁是单点性的,因此,对应采取的威胁认知方式,也是单点而离散的。随着网空成为大国博弈与地缘斗争的主要对抗域之一,网空安全构成严重危害的主体威胁已转化为APT形式的体系化攻击。威胁事件和一些日志痕迹,貌似是各个孤立存在的,然而它们可能服务于同一组织攻击作业中不同阶段、不同目的,具有前后关联、配合协作的内在联系。在这种对抗态势下,如果依然以离散的方式去孤立地看待和处置每个威胁事件,就会陷入没有头绪、无从下手的窘境,难以有效分析威胁的前因后果,看不清真正的对手,无法理解真正的危害,从而在网空对抗中处于战术攻防与战略决策的双重不利境地,进而对网空安全带来难以估量的损害后果。与此同时,个体攻击者、网络犯罪团伙等进行的网络攻击也在持续升级,需要综合应对。

威胁框架正是系统认知网空威胁、构建有效防御的方法与工具体系。威胁框架具有“约束性”和“支撑性”两个基本属性。所谓“约束性”,即为界定所认知的问题;例如,“横向移动”是指一种什么样的攻击作业。所谓“支撑性”,即为能够提供对问题的解析与处理;例如,“横向移动”的作业目标、作业过程、检测要素、缓解措施等。具体来看,为了能够满足不同程度的分析需求,可简可繁,既能向高层概念抽象,又能向底层细节解析。威胁框架通常采取层次化的组成结构,首先通过构造和定义核心概念与术语,达成分析的基础性共识;然后进一步引入更多的或更为具象化的属性描述、特征提取、关系刻画、功能作用、甚至算法推演等,形成逐步深入的分析层次;最终构成多层结构的分析体系。借助这一分析体系,网空防御者即可实施对网空威胁的分析预测、交流共享情报、优化防御措施、改善防御态势等。

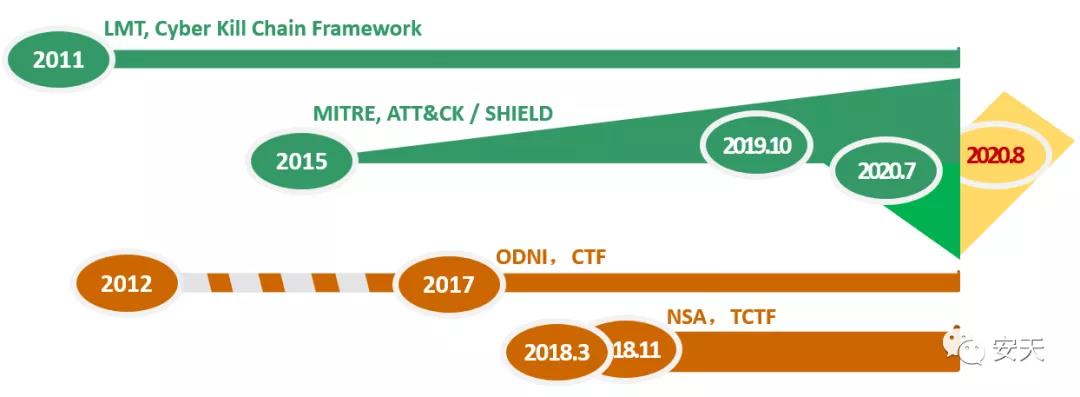

具体的有影响力的威胁框架,主要是洛克希德·马丁的网空杀伤链框架(Cyber Kill Chain Framework)、MITRE的ATT&CK框架(Common Knowledge base of Adversary Tactics and Techniques,对手战术技术公共知识库)、ODNI的CCTF框架(Common Cyber Threat Framework,公共网空威胁框架),以及NSA的TCTF框架(Technical Cyber Threat Framework,技术性网空威胁框架)。这四者代表性地反映了威胁框架在网空技术对抗层面和情报对抗层面的构建与深化发展。

▲图1 代表性的网空威胁框架

洛克希德·马丁是全球最大的防务承包商,其于2011年提出的网空杀伤链框架,将网空威胁划分为7个阶段,分别是“侦察-武器构建-载荷投送-突防利用-安装植入-通信控制-达成目标”。网空杀伤链框架创立了网空威胁框架的基本设计理念,即基于攻击者视角、以整个攻击行动统一离散的威胁事件而形成整体性分析。非盈利研究机构MITRE对此进行了延拓和发展,其认识到由于洛克希德·马丁网空杀伤链框架的抽象层次较高,虽然有助于描述攻击整体过程与理解攻击目的,但难以实际运用于表述和分析敌方的各个行动、行动之间的因果作用、行动序列与战术目标的关系,也缺乏分析攻击行动所涉及的与平台相关的数据源、防御措施、安全配置和解决对策等要素。为针对性解决威胁框架在战术技术层面上实践实用的问题,MITRE提出了ATT&CK框架。ATT&CK框架在网空杀伤链框架基础上,从大量的现实网空威胁中提炼出攻击行动的具体信息,对这些信息进行了细致的技术分解与特征描述,进而构造了丰富的攻击者战术技术知识库;通过知识库以及相关的工具系统,可以深入分析攻击行动的过程与细节,从而得以有效地改善防御态势、提高防御水平、优化安全产品与安全服务的技术能力。此外,ATT&CK框架的迭代更新非常积极,从2015年正式推出,几乎每隔三至六个月,都会有一次显著的更新。这使得ATT&CK框架能够及时地跟踪、涵盖最新的APT攻击特征,从而保持ATT&CK框架的生命力与有效性。

从开放信息资源的丰富与完备程度的评价,以及维护的频度来看,ATT&CK框架是其中最有实用性、最具实战价值的高级威胁分析手段,其作用与意义已获得业界高度认可和广泛支持,可以作为安全产品研发、产品能力评价的重要参照系。

从安天自身对抗的经验来看威胁框架的意义

在笔者所从事的恶意代码检测与威胁对抗领域,过去20年,经历了威胁形态、样式、种类的高速裂变。我们以恶意代码种类为例:

表 1恶意代码种类的发展变化(来源:卡巴斯基对应日期病毒名列表)

|

分类/日期 |

2000/10/24 |

2006/11/10 |

2012/11/27 |

2018/9/4 |

|

Worm |

512 |

8,109 |

354,049 |

101,674 |

|

Virus |

21,006 |

27,760 |

29,940 |

29,980 |

|

Trojan |

3,066 |

84,811 |

7,262,094 |

5,289,006 |

|

HackTool |

260 |

4,968 |

217,502 |

154,800 |

|

Spyware |

37 |

4,899 |

214,570 |

4,013,384 |

|

RiskWare |

0 |

88 |

25,800 |

1,451,458 |

|

合计 |

24,881 |

130,635 |

8,103,955 |

11,040,302 |

我们将国际知名厂商卡巴斯基的命名列表作为一个度量衡,来看一下从2000年到2018年间恶意代码命名数量的总量情况,可以看到在近20年的时间里,恶意代码种类数量膨胀了超过400倍以上。

而从检测载荷检测的反病毒规则上来看,以安天自身为例,从2000年的不足1万条规则,到目前已经超过5000万条的本地化规则,已经膨胀了5000倍左右,这还不包括数以十亿计算的云端规则。但这其中还有一个很重要的矛盾,那就是反病毒引擎所输出的病毒名称,例如Trojan/Win32.Lmi.a尽管包含了分类、平台、家族名称、变种号等信息,但其对安全分析的决策支撑作用非常有限。为此,安天引擎不仅输出有效的分类命名,还进一步提供部分知识标签信息,比如格式标签和核心行为标签等,但我们在态势感知的研发中,依然认为相关信息距离分析与决策所需要的更丰富的对载荷的技战术的能力评价还相距甚远。

从网络检测能力的相关变化和相应事件分类的情况来看,以国际知名的开源IDS软件Snort为例,通过观察它的威胁分类从2003年到2019年的相关变化,可以看到从网络侧检测恶意攻击行为的分类有部分能力增补,同时也有一些包括漏洞号、协议、格式等相应标签的输出。但其提供的信息依然是有限的。其对相关事件的风险价值,属于既遂还是未遂的攻击,属于杀伤链的何种阶段,都未能给出清晰的信息。

因此安全产品如果只能输出对威胁的分类信息和简单的辅助信息,是不足以支撑攻击分析的,而需要构建起检测能力和杀伤链、技战术动作的标签化输出能力,包括对载荷的技战术动作的评价能力。

表 2 安天威胁认知模型与STIX的映射

|

STIX 1.0 组件数据模型 |

STIX 2.0 域对象 |

安天威胁认知 0.9 |

安天威胁认知 1.0 |

|

可观测对象 Observable |

观测数据 Observed Data |

(载荷、行为和资源的检测结果) |

(载荷、行为和资源的检测结果) |

|

信标/指标 Indicator |

信标/指标 Indicator |

- |

- |

|

事件 Incident |

- |

- |

- |

|

TTP |

攻击模式 Attack Pattern |

行为、资源 |

行为、资源 |

|

恶意代码 Malware |

载荷 |

载荷 |

|

|

工具 Tools |

装备 |

装备 |

|

|

入侵布局 Intrusion Set |

- |

- |

|

|

战役 Campaign |

行动/战役 Campaign |

- |

意图 |

|

威胁方 Threat Actor |

威胁方 Threat Actor |

组织 |

攻击者、组织 |

|

利用目标 Exploit Target |

身份 Identity |

- |

资产、被攻击者 |

|

脆弱性 Vulnerability |

脆弱性 |

脆弱性 |

|

|

应对措施 CoA |

应对措施 CoA |

- |

- |

|

分析报告 Report |

分析报告 Report |

- |

后果 |

在这个过程中,安天曾提出威胁认知模型的思路,也试图和STIX建立一种映射,但最终我们意识到,实际的问题并非我们的模型是否足够的完备和先进,而是不同厂商都在试图推动一种自己的认知分类、知识化标签以及TTP描述方式,导致了难以实现有效的相互通联。在这个情况下,就需要有统一的技战术描述方法和分析架构。从目前来看,ATT&CK框架已经成为基于威胁框架角度的一个具有丰富实战细节的标准,其本身构建于洛马杀伤链模型基础之上,通过矩阵化扩展而提供更细粒度的分析能力,因此我们决定全面靠拢ATT&CK框架。

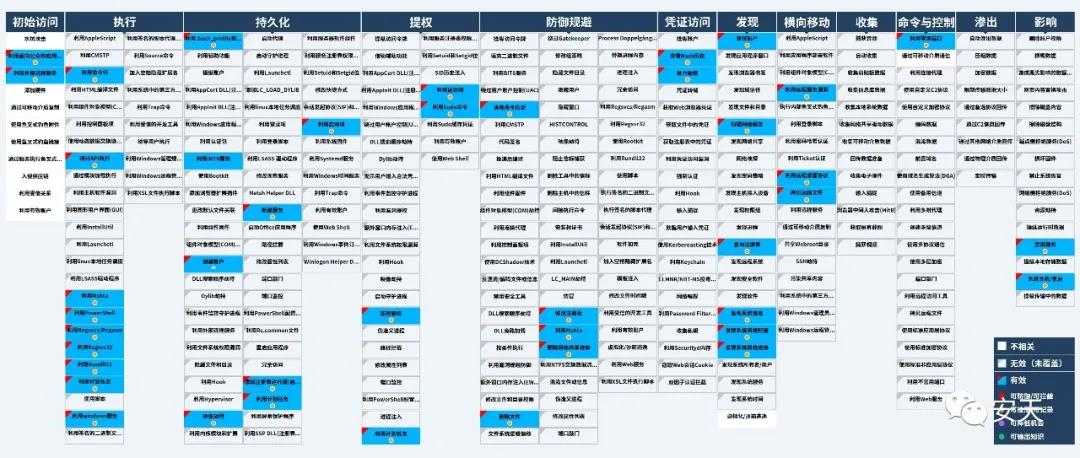

从整个ATT&CK框架的结构来看,主要包括ATT&CK for Enterprise和PRE-ATT&CK。我们可以看到其与杀伤链模型的映射,以及主要的12个攻击战术与相关攻击技术的构成关系。但其所展开的矩阵是一个攻击者可选择的丰富的攻击组合,并没有绝对的时间顺序的关系,而且它可能是多次的反复调用或者是前后搭配衔接。

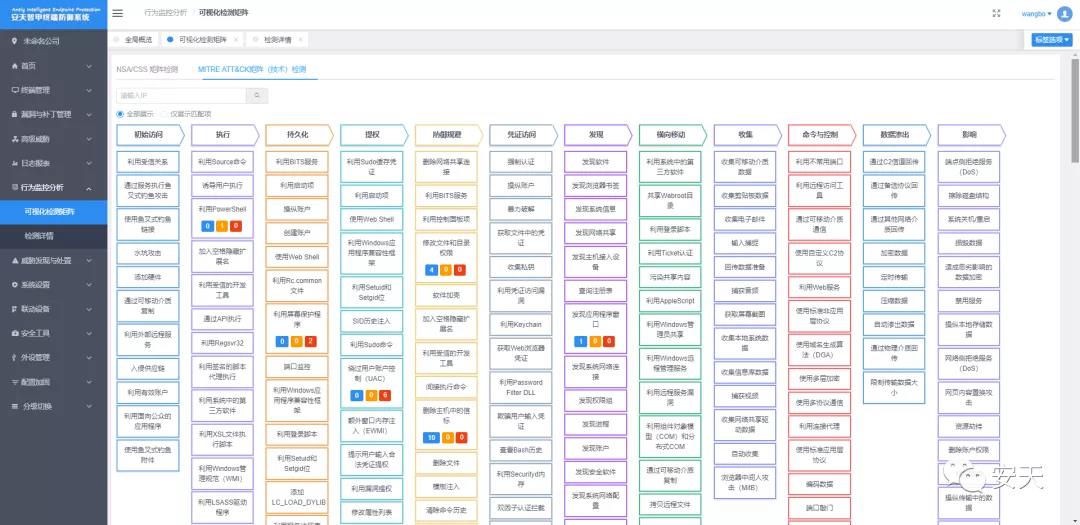

▲图 2 安天智甲终端防御系统基于ATT&CK的分析结果输出

威胁框架推动网络安全产品能力的实践经验

ATT&CK框架是通过总结和尝试遍历攻击者所采取的动作来构建,在这种情况下,就可以基于ATT&CK框架进行非常详尽的攻击动作的模拟,以及将这些攻击动作按照不同组织的行为习惯进行相应的战术组合,从而构成有效的战术仿真来检验防御能力,相应的评估工具可有效用于评价相关的防御体系、安全产品等。

而威胁框架要达成真实的落地,并不应简单地靠现有产品的部署集成来解决,而是需要每一类安全产品功能定义在与威胁框架的相关点上的实际能力提升。所以威胁框架带给了安全厂商和从业者能够在同一知识体系的基础上来分析防御差距的能力,并以此来适应性地进行相应的技术开发和能力提升。很重要的一点就是将威胁框架映射到相关的产品能力环节,没有任何一种产品能够应对威胁框架上所有的攻击技战术。根据产品的部署位置和功能定义,它可以定性出与每个威胁框架技术动作的相关性和无关性,以及对应技术动作的削弱机会,记录、拦截、输出知识标签等不同的对应作用价值。

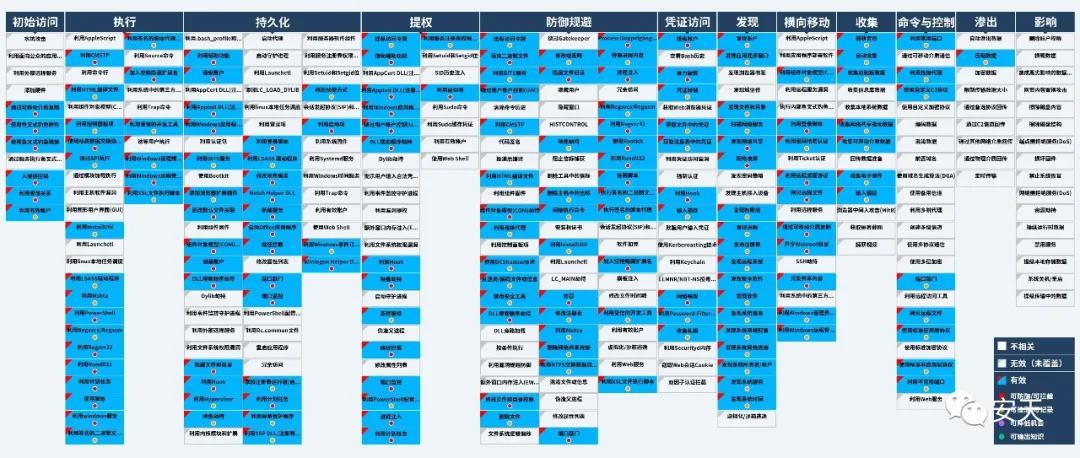

如果我们把部署在端点侧的安天智甲终端防御系统(以下简称智甲)目前可构成的相应检测拦截点,与在流量侧旁路部署的安天探海威胁检测系统(以下简称探海)可以输出的ATT&CK动作标签相比,我们可以非常明显地看到,智甲可以输出的检测拦截点与标签是非常密集的,而流量侧探海输出的则是稀疏的。我们也可以非常直观地看到,大部分的攻击动作是针对系统,包括系统上的应用和业务来完成的,而网络在这个过程中更多地是起到传输、中继、控制等相关作用。但同时两者之间有大量不重叠的部分,也就是说各种能力的安全环节有非常不同的价值和互补作用。

(左)安天智甲终端防御系统的ATT&CK能力映射

(右)安天探海终端防御系统的ATT&CK能力映射

▲图 3 端点侧和流量侧防御布防点对比

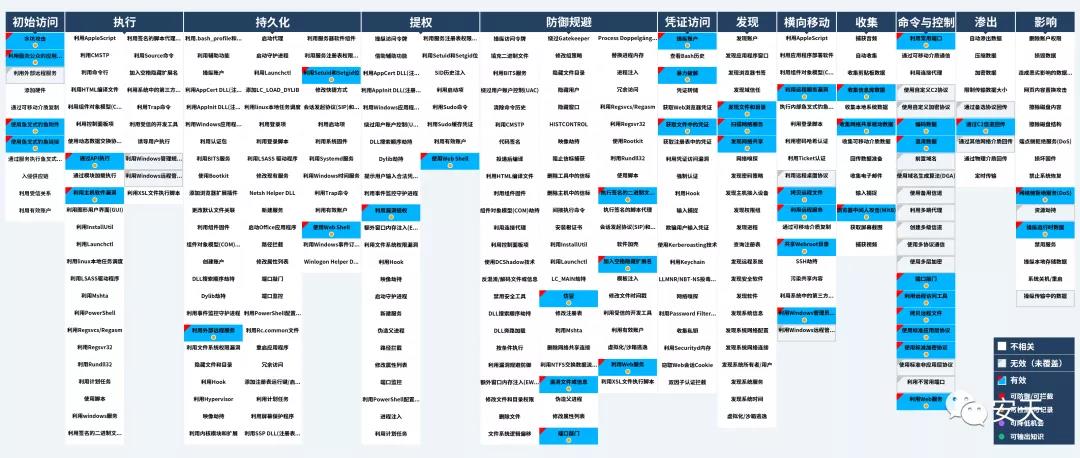

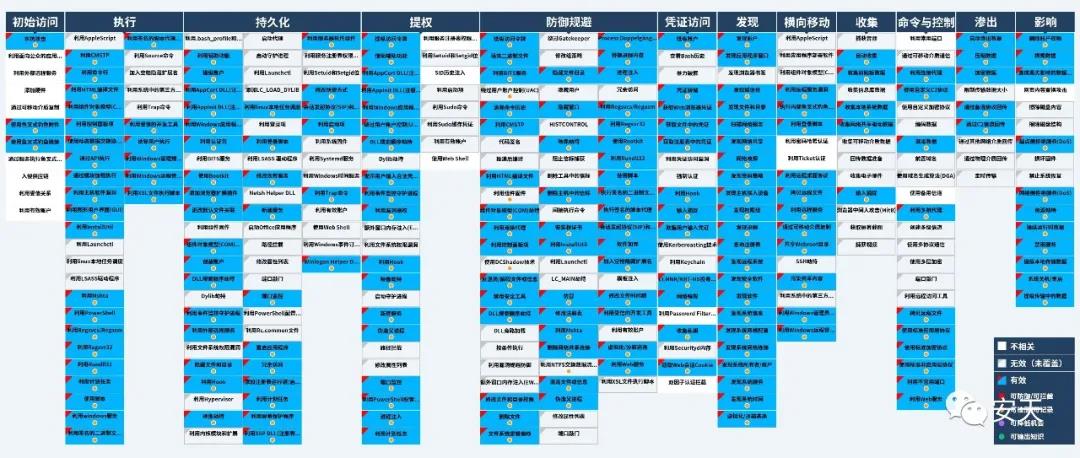

即使机理上有一定相似的产品,我们通过能力映射,也能够看到其相关功能导向的差异。比如,把安天捕风蜜罐系统(以下简称捕风)与基于沙箱进行动静态分析的安天追影威胁检测系统(以下简称追影)能够输出的ATT&CK攻击技术相关动作标签做一个对比,从输出标签的丰富程度上来看,追影沙箱所能输出的丰富程度远高于捕风,而捕风的一些感知点追影又不能够体现。可以看出,两者虽然在后端都是基于虚拟化技术构建标靶或环境,但两者依然有很大的差异。蜜罐立足于欺骗、攻击发现、捕获与轻量级分析,而追影立足于触发漏洞,细粒度揭示行为和威胁情报生产。

(左)安天捕风威胁捕获系统的ATT&CK能力映射

(右)安天追影威胁分析系统的ATT&CK能力映射

▲图 4 蜜罐和沙箱输出标签的对比

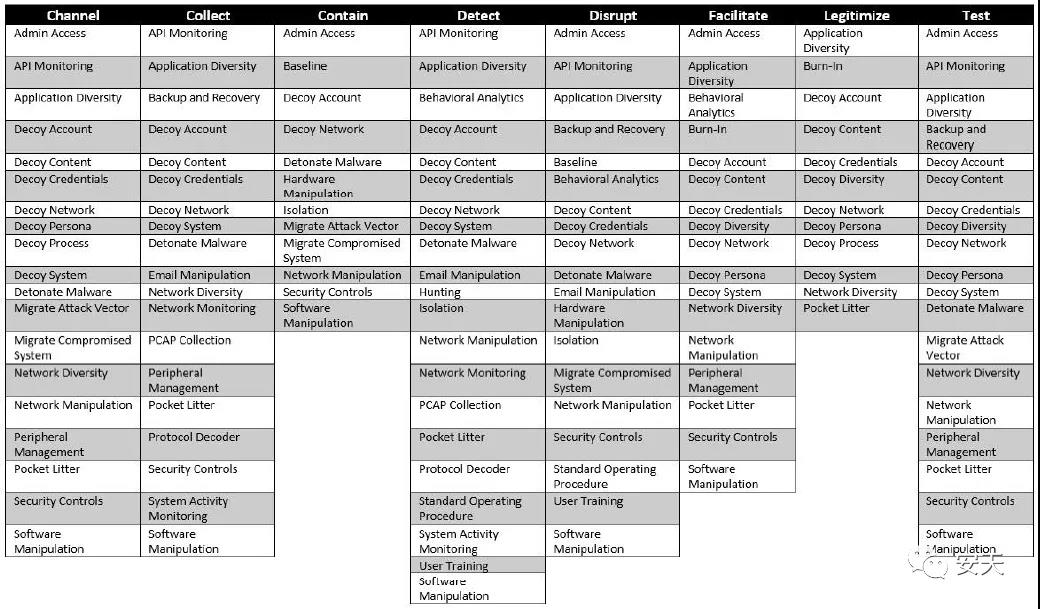

Shield 积极防御模型的观察与思考

近日,MITRE最新发布了一个成果:Shield 积极防御模型(或译为网盾)。它是以一个矩阵式的框架方法,试图构建一个积极防御的作用机制。它将自身立足于整个积极防御视野,通过对TTP的相关消费,提升相应防御性的、特别是产品能力和布防体系的能力改进。它涵盖了包括网空防御、网空欺骗和威胁对抗与交互的全过程。在这里,我们特别关注的是,Shield把网空欺骗列入到了一个非常重要的能力方面,这也和我们当前很多人更去关注像引流、大规模IP地址仿真和最终通过蜜罐捕获和呈现攻击的想法高度一致。类似于ATT&CK框架,Shield也是同样由技术和战术来组成,战术就像一个容器,而技术就像一个积木。为了便利防御者,它也是采用框架式的方法,通过矩阵式的指引,形成防御战术与技术的选择与构建。目前,该矩阵包括了像引导、收集、遏制、检测、扰乱、促进等一系列的相关的积极防御战术,以及支撑这些防御战术的防御技术。

▲图5 Shield积极防御知识库

Shield积极防御知识库是一个视角清晰的规划、提升和评价产品能力的方法, Shield有可能会成为和NIST框架相提并论,同时有更强的对抗和能力导向的产品方法论。但同时也尚存在较多值得商榷和有待完善之处。在与威胁持续对抗的过程中,所有的人都依然在路上。对于合规性产品,需要按照有效对抗威胁、支持态势感知和消费威胁情报的能力叠加。威胁框架既为安全厂商提供了改进点指南,也为我们相关的客户和管理部门提供了如何评价“何为有效的安全产品”的能力参考。无论是监管部门,还是网络安全厂商,最终都希望能够构筑能力型的安全产品,从而在整个体系化的网络安全解决方案中发挥更大的作用,形成动态综合的防御体系,达成客户有效的安全价值。

相关推荐: